Les vulnérabilités de MOVEit ont peut-être déjà été corrigées, mais le groupe APT CLOP ne fait que commencer son chantage. Au total, 52 noms d'entreprises que CLOP prétend avoir attaquées via la vulnérabilité MOVEit ont été publiés - pour certains, même les premiers paquets de données ou l'intégralité du butin de données.

D'une certaine manière, le groupe CLOP ne croit pas tout à fait à son comportement de Robin Hood : le groupe APT prétend seulement prendre de l'argent aux grandes entreprises. Les données capturées auprès des agences publiques et gouvernementales avaient déjà été supprimées car le groupe ne s'intéressait pas à la politique. Cependant, certains experts sont d'avis que la suppression des données gouvernementales ne vise qu'à se faire moins d'ennemis. Dans le même temps, le groupe annonce qu'il publiera encore plus de noms d'entreprises au fil du temps, affecté par la vulnérabilité MOVEit et attaqué.

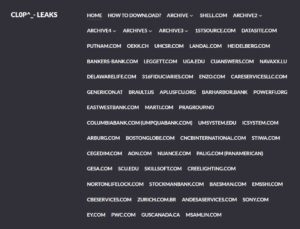

Plus de 52 noms publiés sur le dark web

🔎 Page de fuite CLOP : Beaucoup d'entreprises cotées refusent de payer le groupe. Cependant, les premières fuites de données sont maintenant disponibles (Image B2B-CS).

La liste actuellement publiée de 52 noms comprend des noms bien connus. En tant qu'entreprise allemande, il existe des noms tels que Heidelberger Druckmaschinen AG. Le nom Verivox, en revanche, a de nouveau disparu de la liste. Cependant, Verivox lui-même rapporte dans un communiqué de presse que des données ont été perdues : « Après que la faille de sécurité a été connue, Verivox a immédiatement mis l'environnement MOVEit de Verivox hors ligne pour empêcher l'accès non autorisé aux données. Des analyses médico-légales ultérieures ont révélé que des données sur cette vulnérabilité critique avaient été volées avant l'arrêt de l'environnement MOVEit chez Verivox. Puisqu'ils ne sont plus sur la liste, il y a trois options : les données n'intéressaient pas le CLOP, ou ils négocient à nouveau, ou ils ont payé.

Le fournisseur de sécurité NortonLifeLock a également été touché

A l'international, quelques noms importants figurent sur la liste CLOP : Shell, le Boston Globe, le fabricant de logiciels Nuance, Sony, les auditeurs Ernst & Young et PWC, l'assureur Zurich. Il est bien sûr difficile de savoir si toutes ces entreprises ont perdu des données vraiment importantes ou non. Il n'est pas clair non plus si des données ont été volées par des tiers.

Pour de nombreux médias, le nom NortonLifeLock était particulièrement intéressant en tant que fournisseur de sécurité. À la demande de LeCyberexpress la direction a déclaré qu'aucune donnée client n'avait été perdue. Cependant : "Malheureusement, certaines données personnelles des employés permanents et des travailleurs occasionnels ont été affectées, y compris des informations telles que le nom, l'adresse e-mail de l'entreprise, le numéro d'identification de l'employé et, dans quelques cas, également l'adresse du domicile et la date de naissance", selon un porte-parole de NortonLifeLock. .

Premières données publiées sur le dark web

CLOP déclare que personne d'autre que leur groupe n'a eu et n'a utilisé l'exploit pour la vulnérabilité. Comme certaines entreprises n'ont pas entamé de négociations, elles publient maintenant leurs données. Comme celui de la société Heidelberger Druckmaschinen AG. Sur le dark web, CLOP propose environ 750 Mo de données compressées à télécharger. Cependant, on peut se demander si ceux-ci sont authentiques.

De nombreuses autres entreprises ne concluent pas non plus d'accord avec le CLOP. Sur les 52 entreprises actuellement répertoriées, toutes les données sont déjà disponibles sur le Darknet pour environ 12 entreprises, et les premières parties des données sont disponibles pour 2 autres. Il est bon de voir que de nombreuses entreprises ne versent pas d'argent au CLOP et ne cofinancent donc pas d'autres attaques.