Kaspersky a découvert le troisième cas d'un bootkit de firmware UEFI "dans la nature". Le bootkit MoonBounce est plus insaisissable et persistant que ses prédécesseurs. La campagne est attribuée au célèbre acteur chinois de la menace persistante avancée (APT) APT41.

Les experts en sécurité de Kaspersky ont découvert un autre kit de démarrage du micrologiciel [1]. L'implant malveillant, surnommé "MoonBounce", est caché dans le micrologiciel UEFI (Unified Extensible Firmware Interface) des ordinateurs - une partie essentielle des ordinateurs. Celui-ci est situé dans le SPI Flash, un composant de mémoire à l'extérieur du disque dur. De tels implants sont notoirement difficiles à retirer et ont une visibilité limitée pour les produits de sécurité.

Kit de démarrage du micrologiciel UEFI partiellement invisible

MoonBounce est apparu pour la première fois "dans la nature" au printemps 2021, démontrant un flux d'attaque sophistiqué qui représente une avancée significative par rapport aux bootkits de firmware UEFI précédemment signalés. La campagne est presque certainement attribuée à l'acteur APT41 bien connu de Advanced Persistent Threat (APT).

Le micrologiciel UEFI est un composant important de la plupart des ordinateurs. Votre code est responsable du démarrage de l'appareil et de la remise du contrôle au logiciel pour charger le système d'exploitation. Celui-ci est situé dans le soi-disant flash SPI, une mémoire en dehors du disque dur. Si ce micrologiciel contient du code malveillant, il se lancera avant le système d'exploitation, ce qui rendra les logiciels malveillants implantés via un bootkit de micrologiciel particulièrement difficiles à effacer. Il ne peut pas être supprimé simplement en reformatant un disque dur ou en réinstallant un système d'exploitation. Étant donné que le code réside en dehors du disque dur, les activités de ces bootkits ne sont pas détectées par la plupart des solutions de sécurité, à moins qu'elles ne disposent d'une fonctionnalité qui analyse spécifiquement cette partie de l'appareil.

MoonBounce : kit de démarrage modifié

MoonBounce n'est que le troisième bootkit UEFI identifié. Il est apparu « dans la nature » au printemps 2021 et a été découvert pour la première fois par les chercheurs de Kaspersky lorsqu'ils enquêtaient sur l'activité de leur scanner de firmware [2], qui est inclus dans les produits Kaspersky depuis début 2019. Ceci est spécialement conçu pour détecter les menaces cachées dans le BIOS ROM, y compris les images du micrologiciel UEFI. Comparé aux deux bootkits découverts précédemment LoJax [3] et MosaicRegressor [4], MoonBounce montre des progrès significatifs avec un flux d'attaque plus compliqué et une plus grande sophistication technique.

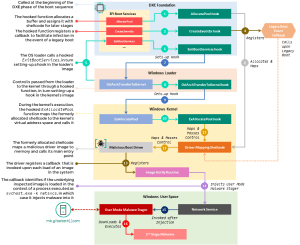

L'implant réside dans le composant CORE_DXE du micrologiciel, qui est déjà appelé lors de la séquence de démarrage UEFI. Les composants de l'implant entrent ensuite dans le système d'exploitation via une série de crochets qui interceptent certaines fonctions, où ils contactent un serveur de commande et de contrôle pour récupérer davantage de charges utiles malveillantes que Kaspersky n'a pas pu récupérer. La chaîne d'infection elle-même ne laisse aucune trace sur le disque dur, puisque ses composants fonctionnent en mémoire, permettant une attaque sans fichier avec peu de traces laissées derrière.

Arsenal de menaces étendu

En enquêtant sur MoonBounce, les experts de Kaspersky ont détecté divers chargeurs malveillants et logiciels malveillants post-exploitation sur plusieurs nœuds du même réseau. Ceci comprend

- ScrambleCross ou Sidewalk, un implant en mémoire qui peut communiquer avec un serveur C2 pour échanger des informations et exécuter des plugins supplémentaires,

- Mimikatz_ssp, un outil de post-exploitation accessible au public utilisé pour collecter des informations d'identification et des données sensibles,

- une porte dérobée basée sur Golang jusque-là inconnue

- et Microcin [5], un logiciel malveillant généralement utilisé par l'acteur malveillant SixLittleMonkeys.

Flux d'exécution de MoonBounce depuis la séquence de démarrage jusqu'au déploiement du logiciel malveillant dans la zone utilisateur (Image : Kaspersky).

Il se peut que MoonBounce télécharge ces types de logiciels malveillants, ou qu'une infection antérieure par l'une de ces variantes de logiciels malveillants soit utilisée pour compromettre l'ordinateur afin de permettre à MoonBounce de prendre pied sur le réseau. Une autre méthode d'infection possible pour MoonBounce serait que l'ordinateur ait été compromis avant la livraison à la société notifiée.

PC infectés avant la livraison

Dans les deux cas, l'hypothèse est que l'infection se produit en accédant à distance à l'ordinateur cible. Alors que LoJax et MosaicRegressor ajoutent des pilotes DXE, MoonBounce modifie un composant de micrologiciel existant pour permettre une attaque plus subtile et furtive.

Dans le cadre de la campagne globale contre le réseau en question, les attaquants ont apparemment effectué diverses actions, telles que l'archivage de fichiers et la collecte d'informations sur le réseau. Les commandes utilisées par les cybercriminels indiquent qu'ils étaient intéressés par le mouvement latéral et l'exfiltration de données. Puisqu'un implant UEFI a été utilisé, il est probable qu'ils se livrent à des activités d'espionnage.

Points d'attaque au groupe APT41

Selon Kaspersky, MoonBounce peut être attribué avec un haut degré de certitude à APT41 [6], un acteur menaçant de langue chinoise qui mène des campagnes de cyberespionnage et de cybercriminalité dans le monde entier depuis au moins 2012. De plus, l'existence de certains des programmes malveillants ci-dessus sur le même réseau indique une connexion possible entre APT41 et d'autres acteurs de la menace de langue chinoise.

Jusqu'à présent, le bootkit du micrologiciel n'a été découvert que sur un seul ordinateur d'une société holding du marché de la haute technologie. Cependant, d'autres programmes malveillants associés - tels que ScrambleCross et ses chargeurs - ont été trouvés sur les réseaux de plusieurs autres victimes.

"Bien que nous ne puissions pas lier positivement les implants de logiciels malveillants supplémentaires trouvés au cours de notre enquête à MoonBounce, il semble que certains acteurs de la menace de langue chinoise partagent des outils entre eux pour soutenir leurs différentes campagnes", commente Denis Legezo, chercheur principal en sécurité au sein du Global Research and Équipe d'analyse (GreAT) chez Kaspersky. "En particulier, il semble y avoir un lien entre Moon Bounce et Microcin."

Relation étroite avec MosaicRegressor

« Peut-être plus important encore, ce nouveau bootkit UEFI est similaire à MosaicRegressor, dont nous avons fait rapport en 2020 », a déclaré Mark Lechtik, chercheur principal en sécurité au sein de l'équipe mondiale de recherche et d'analyse de Kaspersky. "Transformer un composant de micrologiciel auparavant bénin en un composant désormais plus facile d'accès pour les logiciels malveillants sur le système est une innovation qui n'a pas été vue dans les précédents kits de démarrage de micrologiciel comparables. Cela rend les infections numériques beaucoup plus difficiles à identifier. Dès 2018, nous avions prédit que les menaces UEFI prendraient plus de place à l'avenir - cette tendance semble se confirmer. Nous ne serions pas surpris si davantage de bootkits apparaissaient en 2022. Heureusement, les fabricants ont commencé à accorder plus d'attention aux attaques de micrologiciels, et donc davantage de technologies de sécurité comme BootGuard et Trusted Platform Modules sont progressivement introduites.

Plus sur kaspersky.com

À propos de Kaspersky Kaspersky est une société internationale de cybersécurité fondée en 1997. L'expertise approfondie de Kaspersky en matière de renseignements sur les menaces et de sécurité sert de base à des solutions et des services de sécurité innovants pour protéger les entreprises, les infrastructures critiques, les gouvernements et les consommateurs du monde entier. Le portefeuille de sécurité complet de la société comprend une protection des terminaux de pointe et une gamme de solutions et de services de sécurité spécialisés pour se défendre contre les cybermenaces complexes et évolutives. Plus de 400 millions d'utilisateurs et 250.000 XNUMX entreprises clientes sont protégées par les technologies Kaspersky. Plus d'informations sur Kaspersky sur www.kaspersky.com/