De nombreuses autorités et entreprises utilisent des produits Microsoft, la gamme de produits Microsoft Office avec des équipes en particulier est très populaire, également dans la version cloud. Comme les experts en sécurité de Proofpoint l'ont montré par le passé, cette migration vers le cloud entraîne de nouveaux cyber-risques, tels que le phishing, le vol de connexions et d'identités.

Les attaquants ciblent actuellement de plus en plus les environnements et les services cloud et tentent d'exploiter les failles de sécurité et les vulnérabilités existantes à leurs propres fins. Au cours des derniers mois et années, les cybercriminels ont utilisé les services Microsoft pour des attaques et, par exemple, ont efficacement utilisé Microsoft Sway comme une arme, contournant les mesures de sécurité.

De nombreuses applications Microsoft sont attaquées

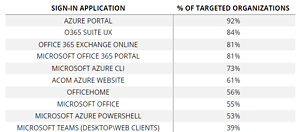

🔎 Les dix applications de connexion de Microsoft les plus attaquées au second semestre 2022 (Image : Proofpoint).

Sway est loin d'être la seule application Microsoft abusée par les cybercriminels. Les chercheurs en sécurité de Proofpoint ont récemment analysé plus de 450 millions d'attaques ciblant les locataires cloud de Microsoft 2022 au cours du second semestre 365. Selon les résultats de l'analyse, Microsoft Teams fait partie des dix applications les plus fréquemment attaquées. Près de 40 % des organisations attaquées ont eu au moins une tentative de connexion non autorisée.

Raison suffisante pour que Proofpoint se penche de plus près sur l'application Microsoft Teams. Au cours de leur enquête, les experts ont découvert plusieurs méthodes d'abus de Microsoft Teams, que les cybercriminels utilisent efficacement pour hameçonner les identifiants M365, distribuer des exécutables dangereux et propager leur accès dans un environnement cloud compromis. Ces tactiques incluent :

- Techniques d'usurpation d'identité et de manipulation post-compte, y compris l'utilisation d'onglets pour hameçonner ou distribuer des logiciels malveillants.

- Abuser des invitations à des réunions en remplaçant les URL standard par des liens malveillants.

- Abuser des messages en remplaçant les URL existantes par des liens malveillants.

Les méthodes d'attaque examinées par Proofpoint nécessitent l'accès à un compte utilisateur compromis ou à un jeton d'équipe. D'ici 2022, environ 60 % des abonnés M365 auront au moins une prise de contrôle de compte réussie. En conséquence, il existe un potentiel important pour les attaquants basés sur les capacités de Teams de se déplacer latéralement dans les systèmes victimes à la suite d'un compromis.

Abonnés M365 : comptes piratés à 60 %

L'analyse des attaques passées et des tendances actuelles dans le paysage des menaces cloud montre également que les attaquants adoptent de plus en plus des méthodes d'attaque plus avancées. L'utilisation de nouvelles techniques et outils d'attaque combinée à des failles de sécurité apparentes, y compris des fonctionnalités dangereuses dans des applications tierces, expose les organisations à une variété de risques majeurs.

De plus, les cybercriminels recherchent constamment de nouvelles façons de voler les informations d'identification des utilisateurs et d'accéder aux comptes d'utilisateurs. Comme l'illustrent les dernières recherches de Proofpoint, Microsoft Teams peut être utilisé comme plate-forme pour diverses formes d'attaques cloud car il s'agit d'une application cloud légitime et populaire.

Les experts de Proofpoint ont publié l'enquête complète dans un blog, dans lequel les méthodes d'attaque sont expliquées en détail à l'aide de captures d'écran.

Plus sur Proofpoint.com

À propos de Propoint Proofpoint, Inc. est une entreprise leader dans le domaine de la cybersécurité. Proofpoint se concentre sur la protection des employés. Parce que ceux-ci signifient le plus grand capital pour une entreprise, mais aussi le plus grand risque. Avec une suite intégrée de solutions de cybersécurité basées sur le cloud, Proofpoint aide les organisations du monde entier à stopper les menaces ciblées, à protéger leurs données et à informer les utilisateurs informatiques des entreprises sur les risques de cyberattaques.