SASE et Zero Trust sont-ils la clé pour sécuriser la mise en œuvre de l'IoT dans les environnements de production ? Alors que les entreprises manufacturières plongent tête première dans les initiatives d'usines intelligentes, le nombre d'appareils IoT dans les usines, les entrepôts et dans l'infrastructure de la chaîne d'approvisionnement explose.

Les entreprises veulent utiliser l'Internet des objets à divers endroits, par ex. B. à l'aide de caméras vidéo sur la chaîne de montage, de capteurs de température sur les unités de refroidissement ou de capteurs de télémétrie pour la maintenance des installations de l'usine. Mais tout en essayant de capitaliser sur les énormes avantages commerciaux des appareils intelligents dans l'IoT industriel, ils doivent également peser les risques potentiels que l'IIoT apporte de plus en plus aux environnements de fabrication.

Architecture de sécurité pour l'IoT industriel

Avec l'explosion de l'IoT dans le secteur manufacturier, de nouveaux défis émergent. Ils obligent les entreprises de ce secteur à développer une architecture de sécurité moderne capable de faire face à ces défis. Des études récentes sur l'industrie montrent systématiquement que les entreprises manufacturières adoptent la fabrication intelligente et l'Internet des objets (IoT) à grande échelle comme la clé de voûte de leur succès dans les années à venir.

Fabrication intelligente et avènement de l'IoT

Selon les perspectives de l'industrie manufacturière 2022 de Deloitte, environ 45 % des dirigeants de l'industrie s'attendent à accroître l'efficacité opérationnelle en investissant dans l'Internet des objets (IoT), qui connecte les machines et automatise les processus. Le rapport sur l'état de la fabrication intelligente, publié par Plex ce printemps, a révélé que pour 83 % des entreprises manufacturières, la fabrication intelligente est la clé du succès futur de leur entreprise. Les appareils intelligents et l'IIoT sont parmi les projets les plus largement utilisés pour faire de la fabrication intelligente une réalité. Environ 49 % des entreprises ont déjà déployé des appareils intelligents et 45 % ont adopté l'IIoT en production, 35 % et 36 % prévoient de déployer ces technologies.

Cela signifie qu'une grande partie de la puissance de calcul en production est déplacée vers les zones périphériques. L'analyse récente d'AT&T en collaboration avec IDC pour le rapport AT&T Cybersecurity Insights : Securing the Edge-A Focus on Manufacturing a révélé que l'industrie manufacturière est l'une des plus avancées dans la mise en œuvre d'applications de pointe. Le rapport montre que 78 % des entreprises dans le monde planifient, implémentent partiellement ou entièrement un cas d'utilisation en périphérie.

Demande d'accès à distance sécurisé

Ce type de progrès constaté dans le rapport s'aligne sur d'autres études de l'industrie surveillant les progrès de la transformation numérique dans le secteur manufacturier. Une étude récente de Palo Alto Networks indique que la demande d'accès à distance sécurisé dans l'industrie manufacturière dépasse rapidement les autres industries.

Parmi les nombreux cas d'utilisation mentionnés, par ex. Par exemple, l'entreposage intelligent, les opérations à distance et la maintenance avancée, l'inspection par vidéo étaient la principale priorité citée par les répondants de l'industrie manufacturière dans le rapport AT&T Cybersecurity Insights. Il s'agit d'un excellent exemple de la façon dont l'IIoT est utilisé pour améliorer l'efficacité, la qualité et la vitesse dans l'usine. En même temps, ils aident les entreprises à relever les défis dans le domaine des ressources humaines.

Risque en production : appareils IoT non patchables

L'inspection basée sur la vidéo est également un excellent exemple de la façon dont les appareils IIoT peuvent simultanément augmenter le cyber-risque dans les environnements de fabrication. Dans des cas d'utilisation comme celui-ci, les appareils IoT sont de plus en plus connectés aux réseaux et appareils OT dans l'atelier. Dans le même temps, ils permettent également aux employés d'accéder à l'extérieur de l'environnement de fabrication pour effectuer leur travail à distance. Cela est également vrai pour de nombreux cas d'utilisation de maintenance étendue, qui ont été cités comme la deuxième priorité de pointe dans la fabrication. Cette connectivité accrue ouvre une plus grande surface d'attaque dans les environnements de production.

IoT : installé avec plaisir puis oublié

Dans le même temps, de nombreux appareils IoT sont installés une fois, puis rarement ou jamais corrigés. Parfois, les appareils sont si simples et unidirectionnels dans le flux de données qu'il peut être difficile de mettre à jour leur logiciel à distance. Dans d'autres cas (comme c'est souvent le cas dans le monde des caméras IoT), les fabricants d'appareils fournissent simplement peu de support pour la mise à jour des logiciels vulnérables. Et dans encore plus de cas, les appareils peuvent avoir été installés à côté de machines industrielles très sensibles, où les tolérances aux temps d'arrêt sont infinitésimales et les fenêtres de maintenance pour les correctifs sont presque inexistantes.

Tous ces facteurs expliquent probablement en grande partie pourquoi seulement 29 % des répondants de l'industrie manufacturière au rapport AT&T Insights ont déclaré qu'ils prévoyaient d'utiliser les correctifs comme contrôle de sécurité pour protéger les composants de leurs applications de périphérie. Sans correctifs fréquents, ces appareils sont potentiellement vulnérables à la compromission.

SASE et Zero Trust pour une sécurité IoT efficace

Les entreprises manufacturières ne peuvent relever le grand défi de l'IdO dans leurs environnements qu'en utilisant intelligemment des contrôles de compensation et une architecture de sécurité efficace.

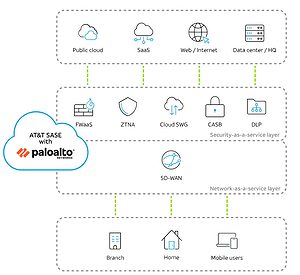

Dans l'ensemble, les entreprises manufacturières font la transition vers un réseau modernisé avec une sécurité uniforme. Les résultats de l'enquête montrent qu'ils doivent offrir des expériences numériques positives non seulement à leurs clients, mais également aux employés dans et hors de l'atelier. L'une des principales méthodes utilisées par les grandes entreprises industrielles pour répondre à ces exigences est l'utilisation de l'architecture Secure Access Service Edge (SASE) et des méthodes Zero Trust.

SASE et Zero Trust permettent une conception de réseau pour permettre en toute sécurité des cas d'utilisation innovants en périphérie dans l'usine et au-delà. SASE offre aux entreprises manufacturières un moyen rapide de sécuriser la périphérie IoT et de maintenir la flexibilité de la connectivité entre les usines de fabrication et l'infrastructure cloud.

SASE peut atténuer le risque d'appareils IoT non corrigés

Ils permettent également l'introduction de contrôles compensatoires qui peuvent aider à résoudre des problèmes tels qu'une surface de menace étendue résultant d'une utilisation accrue de l'IoT. Par exemple, les services de lutte contre les menaces de SASE peuvent aider à compenser le risque supplémentaire des appareils vulnérables et non corrigés. Les cas d'utilisation de l'IoT tels que les inspections vidéo ne sont que quelques-uns des nombreux cas d'utilisation de la sécurité où SASE aide les entreprises manufacturières à progresser.

Plus sur PaloAltoNetworks.com

À propos des réseaux de Palo Alto Palo Alto Networks, le leader mondial des solutions de cybersécurité, façonne l'avenir basé sur le cloud avec des technologies qui transforment la façon dont les gens et les entreprises travaillent. Notre mission est d'être le partenaire privilégié en matière de cybersécurité et de protéger notre mode de vie numérique. Nous vous aidons à relever les plus grands défis de sécurité au monde grâce à une innovation continue tirant parti des dernières avancées en matière d'intelligence artificielle, d'analyse, d'automatisation et d'orchestration. En fournissant une plate-forme intégrée et en renforçant un écosystème croissant de partenaires, nous sommes les leaders dans la protection de dizaines de milliers d'entreprises sur les clouds, les réseaux et les appareils mobiles. Notre vision est un monde où chaque jour est plus sûr que le précédent.