Ces dernières années, les équipes informatiques et de sécurité ont été confrontées à diverses évolutions. L'adoption massive du cloud, les attaques de plus en plus sophistiquées, le passage au travail à domicile et d'autres facteurs ont créé un environnement changeant. Par conséquent, un plan d'intervention en cas d'incident ou un plan d'intervention d'urgence d'il y a quelques années ne répond plus aux exigences actuelles.

Aucune entreprise ne veut être réactive en cas d'incident de sécurité. Une approche proactive avec un solide plan de RI aide les organisations à réagir rapidement et efficacement et à reprendre leurs activités normales le plus rapidement possible. Beaucoup ont déjà un plan de RI en place, mais aussi minutieux soit-il, des améliorations sont inévitables. L'évolution du paysage des menaces et de l'environnement changeant nécessite des changements et des améliorations réguliers.

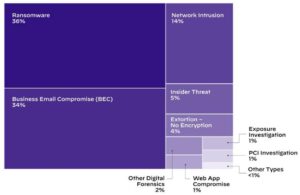

Ransomwares et attaques par e-mail

Der aktuelle Rapport de réponse aux incidents de l'unité 2022 42 par exemple, a révélé que la compromission des e-mails professionnels et les attaques de ransomwares sont répandues. Ensemble, ces deux menaces représentent 70 % des cas traités par l'équipe de recherche de l'unité 42 de Palo Alto Networks. Alors que les cybercriminels se livrent à ces activités lucratives depuis des années, les spécificités continuent d'évoluer. Par exemple, les groupes de rançongiciels utilisent de plus en plus des mécanismes d'extorsion supplémentaires pour faire payer les entreprises. Ils créent également des versions facilement accessibles de leurs logiciels malveillants pour permettre aux attaquants moins techniques de participer à leurs activités malveillantes. En révisant les plans IR existants, les organisations peuvent continuer à se défendre si les attaquants changent de tactique.

De plus, les trois principaux vecteurs d'accès pour les attaquants sont le phishing, l'exploitation des vulnérabilités logicielles et les attaques par force brute. Par conséquent, il est important que les plans IR existants soient révisés pour se concentrer sur les types d'attaques les plus courants. Voici sept meilleures pratiques de base que les organisations peuvent utiliser pour améliorer leur plan IR tout en renforçant leur posture de sécurité globale.

Mettre en place des communications régulières sur le plan IR

Lorsqu'un incident de cybersécurité se produit, qu'il s'agisse d'une violation de données ou d'une attaque par ransomware, il est important de comprendre ce qui a été endommagé ou volé. Les responsables de la sécurité doivent arrêter les attaquants et maintenir le fonctionnement normal de l'entreprise. Cependant, ne pas savoir par où commencer peut aggraver les dégâts. Lorsque vient le temps d'adopter ou de lancer le plan, toutes les personnes impliquées doivent savoir exactement quoi faire.

Une communication claire et une prise de conscience des rôles et responsabilités de chaque membre de l'équipe RI sont essentielles pour s'assurer que toutes les personnes impliquées sont sur la même longueur d'onde. Lors d'un incident, tout le monde doit être sur le pont, mais pour que tout se passe bien, chacun doit savoir ce que fait l'autre et qui est l'interlocuteur privilégié à chaque étape du travail. Il est également important de voir les choses positivement. La réponse aux incidents de sécurité peut devenir mouvementée et des erreurs sont souvent commises. La reconnaissance positive des réalisations de l'équipe en cours de route aide à garder tout le monde motivé.

Ne sous-estimez pas la valeur d'un playbook IR

De nombreuses entreprises aiment dire qu'elles ont mis en place un plan de réponse aux incidents, mais trop souvent, elles ne savent pas quoi en faire. Un manuel de réponse aux incidents spécifiques aux menaces est essentiel à un plan de RI efficace. Bien que cela ne doive pas être officiellement publié, il devrait au moins consister en un document facilement accessible qui puisse servir de guide dans le chaos de la réaction.

Un problème courant avec les cyberattaques et autres incidents est que si les groupes savent de quoi ils sont responsables, ils ne savent pas comment exercer cette responsabilité. Le playbook doit fournir des conseils sur les actions à entreprendre pour résoudre des situations spécifiques. Il peut être considéré comme une série de IR SOP (Standard Operating Procedures).

Par exemple, lorsqu'elle contient un incident de ransomware, l'équipe IR reconnaîtra probablement que les mots de passe doivent être modifiés, mais peut ne pas savoir dans quelle mesure. Le playbook montrerait quels mots de passe doivent être changés, c'est-à-dire les comptes administratifs, individuels, de service, les comptes globaux, etc. Il comprend également une liste de contrôle de toutes les autres actions requises et qui est responsable de les faire.

Mettre en place des revues régulières d'hygiène de sécurité

Un plan IR solide encourage les habitudes propices à la sécurité. Des revues régulières d'hygiène de sécurité garantissent une réponse plus efficace et contribuent à minimiser les risques d'incidents dès le départ. Ces vérifications comprennent la modification des mots de passe, la mise à jour et/ou la rotation des clés, la vérification des niveaux d'accès et la recherche d'anciens comptes d'employés ou de comptes créés par un attaquant.

Mise à jour du plan IR à mesure que la technologie évolue

La création d'un plan de RI n'est pas une tâche ponctuelle, et le plan doit être évalué et revu régulièrement. Ceci est particulièrement important dans le monde d'aujourd'hui où la technologie et les systèmes d'information qui la soutiennent évoluent et changent rapidement. D'autres changements peuvent également se produire, tels que B. la relocalisation des processus opérationnels ou les changements de personnel et de tâches.

Au fur et à mesure que de tels changements se produisent, le plan de RI doit être ajusté pour suivre le rythme. Par exemple, si les organisations ont déplacé certaines de leurs données ou charges de travail vers le cloud, cela les expose à de nouvelles menaces. Par conséquent, ils doivent ajuster leur plan IR pour faire face aux menaces spécifiques au cloud.

Une chose à noter est que les entreprises n'ont pas besoin de réinventer la roue en concevant un plan entièrement nouveau. Au lieu de cela, ils doivent apporter des modifications au plan existant, en suivant les dernières meilleures pratiques, telles que : B. le NIST Cybersecurity Framework, CSIRT ou BSI (catalogue de mesures pour la gestion des urgences).

Évaluer de manière proactive le plan de RI

70 % des menaces pour les entreprises sont des ransomwares et des e-mails malveillants (Pic. Palo Alto Networks).

Les organisations ne veulent pas attendre qu'il soit trop tard pour découvrir les faiblesses de leur plan, c'est pourquoi une évaluation proactive du plan de RI est essentielle. De plus, les responsables de l'exécution du plan le feront beaucoup plus facilement une fois qu'ils auront suffisamment pratiqué. Les étapes proactives peuvent inclure des exercices IR, des tests de pénétration, des exercices sur table et une équipe violette. Toutes les parties prenantes clés doivent être impliquées dans l'évaluation du plan.

Planifier un budget zero-day

Même le meilleur plan peut échouer s'il n'y a pas de budget pour son exécution. Il est important de budgétiser le coût d'un incident zero-day. Une entreprise peut avoir une assurance pour couvrir une cyberattaque, mais elle a également besoin de capital pour couvrir des coûts supplémentaires ou imprévus. Il est également important que les acteurs clés sachent comment utiliser ce budget. Les dirigeants ne veulent pas prendre de décisions budgétaires au milieu d'un incident ou permettre au budget de limiter leur capacité à réagir de manière appropriée.

Par exemple, en cas d'incident, les organisations peuvent avoir besoin d'acheter de nouveaux ordinateurs ou d'autres matériels pour maintenir les opérations en cours, ou investir dans des logiciels pour atténuer une attaque. Ces discussions doivent avoir lieu dès la phase de planification de l'IR afin qu'aucune incertitude ne surgisse et qu'aucun temps ne soit perdu dans une situation tendue.

Faire de la formation à la réponse aux incidents une priorité

Avec tant de choses qui se passent au quotidien, il est facile de laisser la formation à la réponse aux incidents passer au second plan. Cela conduit à des plans obsolètes et à des réponses inadéquates au moment le plus important.

Toutes les entreprises, quelle que soit leur taille, devraient faire de la formation en RI une priorité. La formation doit être incluse dans le plan de RI et budgétisée en conséquence. Divers scénarios doivent être discutés et des mesures de réaction pratiquées afin que chacun sache de quoi il est responsable. De plus, les membres de l'équipe IR doivent partager leurs connaissances entre eux pour éviter qu'une seule personne ait une connaissance spécifique des logiciels, matériels ou systèmes importants. La formation formelle doit être continue à mesure que les organisations introduisent de nouvelles technologies (telles que des outils de point final, de détection ou de réponse) dans leur environnement.

"Il faut 20 ans pour construire une réputation et quelques minutes d'un cyberincident pour la ruiner", a déclaré Stéphane Nappo, responsable mondial de la sécurité de l'information chez Société Générale International Banking. Avec tant d'enjeux, il est vital que la réponse aux incidents soit rapide et efficace. Suivre ces meilleures pratiques pour améliorer le plan de RI est essentiel pour garantir cela.

Un plan IR solide qui comprend la préparation, la formation et les tests signifie que lorsqu'un incident de sécurité se produit, les responsables seront en mesure de relever le défi et de diriger avec succès leur organisation à travers la crise.

Plus sur PaloAltoNetworks.com

À propos des réseaux de Palo Alto Palo Alto Networks, le leader mondial des solutions de cybersécurité, façonne l'avenir basé sur le cloud avec des technologies qui transforment la façon dont les gens et les entreprises travaillent. Notre mission est d'être le partenaire privilégié en matière de cybersécurité et de protéger notre mode de vie numérique. Nous vous aidons à relever les plus grands défis de sécurité au monde grâce à une innovation continue tirant parti des dernières avancées en matière d'intelligence artificielle, d'analyse, d'automatisation et d'orchestration. En fournissant une plate-forme intégrée et en renforçant un écosystème croissant de partenaires, nous sommes les leaders dans la protection de dizaines de milliers d'entreprises sur les clouds, les réseaux et les appareils mobiles. Notre vision est un monde où chaque jour est plus sûr que le précédent.