Les attaquants exploitent la vulnérabilité SSRF pour des prises de contrôle de serveur Exchange à très grande échelle. Cependant : les pirates Exchange capitulent devant Office 365. Un commentaire du Dr. Klaus Gheri, directeur général de la sécurité réseau chez Barracuda Networks.

Un tollé fait rage dans la communauté des serveurs de messagerie Exchange depuis la semaine dernière après que Microsoft a annoncé qu'un groupe de cybercriminalité connu sous le nom de Hafnium avait lancé sa campagne d'attaques pour exploiter les vulnérabilités autour des exploits de l'interface Outlook Web Access de Microsoft Exchange. Et il y a beaucoup de faiblesses. Les gros titres qui ont été produits depuis lors sont d'autant plus drastiques. De manière générale, les entreprises de toute l'Allemagne sont concernées, en particulier plusieurs autorités fédérales, dont l'Agence fédérale de l'environnement, qui a alors mis en quarantaine l'ensemble de son système de messagerie électronique, ou l'Institut Paul Ehrlich. Fondamentalement, la sécurité informatique en Allemagne est désastreuse.

Mais cette campagne n'est pas entièrement nouvelle. Les dernières enquêtes ont montré que les attentats avaient lieu depuis plus de deux mois. Néanmoins, ils ont un impact énorme et ont jusqu'à présent touché environ 60.000 XNUMX cibles dans le monde. Mais qu'y a-t-il exactement derrière ? Et plus important encore, que peuvent faire les organisations à ce sujet ?

Prise de contrôle d'échange dans les systèmes vulnérables

Les vulnérabilités qui ont été exploitées étaient CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 et CVE-2021-27065. CVE-2021-26855 est une vulnérabilité de falsification de requête côté serveur (SSRF) dans Exchange qui permet à un attaquant d'envoyer des requêtes HTTP arbitraires et de s'authentifier en tant que serveur Exchange. CVE-2021-26855 est de préférence utilisé pour identifier les systèmes vulnérables. Les vulnérabilités restantes semblent être liées à cette vulnérabilité pour exécuter d'autres exploits, y compris les soi-disant webshells. Un webshell est une interface Web malveillante qui permet l'accès et le contrôle à distance d'un serveur Web en exécutant des commandes arbitraires.

URL attaquées

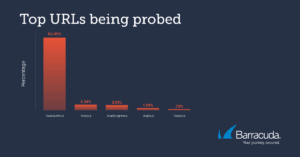

Avant l'attaque d'Exchange, les attaquants sondaient particulièrement fréquemment quelques URL (Image : Barracuda).

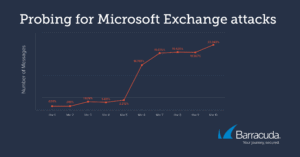

Les analystes de la sécurité de Barracuda ont remarqué une augmentation initialement modérée puis significative des tentatives de détection de CVE-2021-26855 depuis début mars. Un nombre important d'entre eux concernaient des systèmes qui n'exécutaient pas Exchange sur le backend. Les URL les plus courantes sondées par les attaquants étaient :

- /owa/auth/x.js

- /ecp/y.js

- /ecp/program.js

- /ecp/x.js

- //ecp/x.js

Apparemment, la plupart de ces sondes utilisaient les cookies X-AnonResource-Backend et X-BEResource. Les deux se terminaient par le paramètre "?~3". Le script Microsoft décrit cela pour analyser les risques de sécurité. Les UserAgents utilisés par ces scanners étaient principalement ExchangeServicesClient, python-requests et nmap. De plus, des en-têtes de navigateur standard ont également été utilisés. On peut supposer que les attaquants continueront à rechercher les vulnérabilités mentionnées et à les exploiter pendant encore quelques semaines avant que les attaques ne se stabilisent à un niveau inférieur.

Attaques infructueuses sur les environnements de messagerie Office 365

Une conclusion importante des analyses de sécurité est que les pirates ont mené leurs attaques contre les entreprises qui utilisent Office 365 contre des portes de sécurité verrouillées et n'ont pas réussi. Comme de nombreux experts en sécurité l'ont souligné à plusieurs reprises, le cloud est évidemment plus sécurisé que des solutions locales obsolètes. Hafnium a donc montré que le cloud n'est pas encore une option pour de nombreuses organisations et entreprises. Pourquoi donc?

Information manquante

Depuis début mars, il y a eu une augmentation initialement modérée puis significative des tentatives de sondage pour CVE-2021-26855 (Image : Barracuda).

Soit les avantages de la migration vers le cloud ne sont pas pleinement compris, soit les gens hésitent à faire le premier pas vers la migration. Donc, tout reste le même pour le moment, c'est-à-dire avec l'approche locale existante.

Peur de perdre le contrôle

On a souvent l'impression d'avoir moins de contrôle sur les ressources et les charges de travail dans le cloud que les serveurs sur site, même s'ils prennent plus de temps à gérer et ne sont pas aussi sécurisés.

Réglementations existantes

Dans certains secteurs hautement réglementés, les entreprises sont confrontées à diverses exigences en matière de stockage et de conservation des données, ce qui peut compliquer le passage au cloud.

L'utilisation d'un fournisseur de messagerie hébergé dans le cloud permet une livraison plus rapide des mises à jour système et des correctifs de sécurité pour se protéger contre les attaques zero-day comme la récente d'Hafnium. Étant donné que Microsoft est l'une des plates-formes les plus fréquemment attaquées pour les cyberattaques, il est généralement recommandé de compléter la sécurité existante de Microsoft avec un tiers.

OWA sans protection pare-feu, c'est osé

En général, mettre Outlook Web Access (OWA) sur Internet sans protection supplémentaire par un pare-feu a toujours été une approche risquée. Cependant, l'incident peut servir de signal d'alarme sur le fait que le fonctionnement indépendant de ces services d'infrastructure est un anachronisme à l'ère du cloud public. L'homologue moderne est Microsoft 365 avec Azure Active Directory. Le service est maintenu et sécurisé par Microsoft, de sorte que les vulnérabilités sont corrigées immédiatement. Il est maintenant grand temps pour toutes les personnes concernées de réfléchir à un changement et d'ici là de gérer la gestion des correctifs et la sécurité supplémentaire d'Outlook Web App. Malheureusement, le chemin n'est pas si facile pour tout le monde, car dans certains domaines, les réglementations restreignent l'utilisation des services dans le cloud public. C'est une chose à laquelle il faut sérieusement réfléchir étant donné la perte massive de données qui vient de se produire dans de nombreuses organisations ici.

En savoir plus sur Barracuda.com

À propos des réseaux Barracuda Barracuda s'efforce de rendre le monde plus sûr et estime que chaque entreprise devrait avoir accès à des solutions de sécurité à l'échelle de l'entreprise compatibles avec le cloud, faciles à acheter, à déployer et à utiliser. Barracuda protège les e-mails, les réseaux, les données et les applications avec des solutions innovantes qui évoluent et s'adaptent tout au long du parcours client. Plus de 150.000 XNUMX entreprises dans le monde font confiance à Barracuda pour se concentrer sur la croissance de leur activité. Pour plus d'informations, rendez-vous sur www.barracuda.com.