Grandes ou petites, les erreurs de sécurité surviennent dans presque toutes les entreprises et organisations qui font appel à l'équipe d'intervention rapide de Sophos pour obtenir de l'aide. Les experts ont résumé et évalué les dix faux arguments les plus courants en première ligne contre les cyberattaques au cours de l'année dernière.

« Nous sommes bien trop petits ! Notre protection des terminaux éloigne également les attaquants du serveur ! Nos sauvegardes sont à l'abri des rançongiciels ! » – L'équipe d'intervention rapide de Sophos rencontre à plusieurs reprises des erreurs de jugement dans sa lutte contre les cyberattaques. Voici la liste des 10 meilleurs.

Idée reçue 1 : Nous sommes beaucoup trop petits en tant que victimes

De nombreuses victimes de cyberattaques s'estiment trop petites, trop inintéressantes ou peu rentables pour être menacées. Les criminels y prêtent peu d'attention. Toute personne ou micro-entreprise ayant une présence numérique et utilisant des ordinateurs est une victime potentielle. La plupart des attaques de pirates informatiques ne sont toujours pas menées dans le style spectaculaire de James Bond avec l'intégration de l'État-nation, etc., mais sont menées par des opportunistes à la recherche de proies faciles. Parmi les cibles les plus populaires figurent les entreprises présentant des vulnérabilités non corrigées ou des configurations incorrectes.

Toute personne qui pense qu'elle est trop insignifiante en tant que cible devrait commencer à parcourir son réseau à la recherche d'activités suspectes dès aujourd'hui - comme la présence de Mimikatz (une application open source qui permet aux utilisateurs d'afficher et d'enregistrer des données d'authentification) sur le contrôleur de domaine, pour détecter les premiers signes d'une éventuelle attaque.

Idée reçue 2 : la protection des terminaux nous suffit

Vraiment? Les attaquants aiment exploiter l'attitude selon laquelle la protection des terminaux est suffisante pour arrêter les menaces et que les serveurs n'ont pas besoin de leurs propres mesures de sécurité : toute erreur de configuration, de correctif ou de sécurité fait des serveurs une cible prioritaire pour les pirates.

La liste des techniques d'attaque utilisées pour tenter d'échapper ou de désactiver les logiciels des terminaux et d'éviter la détection par les équipes de sécurité informatique s'allonge de jour en jour. Les exemples incluent les attaques à propulsion humaine qui exploitent l'ingénierie sociale et de nombreuses autres vulnérabilités pour y accéder. À bord : code malveillant obscurci injecté directement dans la mémoire, attaques de logiciels malveillants "sans fichier", chargement de DLL (bibliothèque de liens dynamiques) et attaques qui utilisent des agents d'accès à distance légitimes tels que Cobalt Strike en plus des outils et techniques d'administration informatique quotidiens. Les technologies antivirus traditionnelles ont du mal à détecter et à bloquer une telle activité.

Les intrus au terminal peuvent difficilement être arrêtés

De même, l'hypothèse selon laquelle les terminaux protégés peuvent empêcher les intrus de se diriger vers des serveurs non protégés est une perception erronée. Selon les incidents enquêtés par la Sophos Rapid Response Team, les serveurs sont désormais la cible numéro un des attaques et les attaquants peuvent facilement trouver un chemin direct vers ces « joyaux de la couronne » avec des identifiants volés. Sans surprise, la plupart des attaquants connaissent également un ordinateur Linux, ils sont donc tout aussi importants. En fait, les attaquants piratent souvent les machines Linux et y installent des portes dérobées afin de les utiliser comme refuge et de maintenir l'accès au réseau ciblé. Si une organisation ne s'appuie que sur une sécurité de base, sans outils avancés et intégrés tels que la détection comportementale et basée sur l'IA, plus un centre d'opérations de sécurité géré par l'homme XNUMXh/XNUMX et XNUMXj/XNUMX si nécessaire, ce n'est qu'une question de temps avant que les intrus ne commencent à attaquer. défenses.

Idée reçue 3 : Nous avons des politiques de sécurité solides

Il est important d'avoir des politiques de sécurité pour les applications et les utilisateurs. Cependant, il est essentiel que ceux-ci correspondent également à l'infrastructure informatique actuelle et ne soient pas complètement obsolètes, ils doivent être constamment vérifiés et mis à jour au fur et à mesure que de nouvelles fonctionnalités et fonctions sont ajoutées aux appareils connectés au réseau. C'est là que des techniques telles que les tests de stylet, les exercices sur table et les tests de plans de reprise après sinistre peuvent être utiles.

Idée reçue 4 : Serveurs RDP (Protected Remote Desktop Protocol)

Ils peuvent être protégés contre les attaquants en modifiant les ports et en introduisant l'authentification multifacteur (MFA). Pas assez. Le port par défaut pour les services RDP est 3389, donc la plupart des attaquants analyseront ce port. Cependant, l'analyse des vulnérabilités identifiera tous les services ouverts, quel que soit le port sur lequel ils se trouvent. Ainsi, le changement de ports à lui seul offre peu ou pas de protection.

De plus, bien que l'adoption de l'authentification multifacteur soit importante, elle n'augmente pas la sécurité si la politique n'est pas appliquée à tous les employés et appareils. L'activité RDP doit avoir lieu dans les limites de protection d'un réseau privé virtuel (VPN), mais même cela ne peut pas protéger complètement une organisation une fois que les attaquants ont déjà pris pied sur un réseau. Idéalement, la sécurité informatique devrait limiter ou désactiver l'utilisation de RDP en interne et autant que possible, sauf si son utilisation est essentielle.

Idée reçue 5 : Bloquer les adresses IP des régions à haut risque

Le blocage des adresses IP de régions spécifiques, telles que la Russie, la Chine et la Corée du Nord, nous protège des attaques provenant de ces régions. Le bloquer ne fera probablement aucun mal, mais cela pourrait donner un faux sentiment de sécurité si les entreprises ne comptent que sur lui. Les attaquants hébergent leur infrastructure malveillante dans de nombreux pays, par exemple avec des hubs aux États-Unis, aux Pays-Bas ou dans d'autres pays européens.

Idée reçue 6 : Les sauvegardes nous protègent des effets des ransomwares

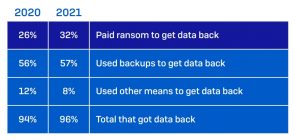

Étude : State of Ransomware 2021 - déjà un tiers des entreprises ont payé une rançon pas entièrement volontairement (Image : Sophos).

La sauvegarde des données est cruciale en cas de perte de données, de dysfonctionnement technique ou de cyberattaque. Cependant, lorsque ces systèmes de sauvegarde sont connectés au réseau, ils sont à la portée des attaquants et susceptibles d'être chiffrés, effacés ou désactivés lors d'une attaque de ransomware. Il est également important de se rappeler que limiter le nombre de personnes ayant accès aux sauvegardes n'augmente pas la sécurité de manière significative, car les attaquants les ont probablement déjà espionnés sur le réseau avec des informations d'identification. La prudence est également requise lors du stockage des sauvegardes dans le cloud - dans un cas étudié par l'équipe Sophos Rapid Response, les attaquants ont envoyé au fournisseur de services cloud un e-mail à partir d'un compte d'administrateur informatique compromis et lui ont demandé de supprimer toutes les sauvegardes supprimées. Le fournisseur a accédé à la demande.

La norme de l'industrie en matière de sauvegardes sécurisées pour restaurer les données et les systèmes après une attaque par rançongiciel est 3-2-1 : trois copies utilisant deux systèmes différents, dont l'un est également hors ligne. Remarque supplémentaire : les sauvegardes hors ligne ne protègent pas les données contre les attaques de ransomwares, où les criminels volent les données et menacent de les rendre publiques au lieu de les "simplement" chiffrer.

Idée reçue 7 : Nos employés comprennent la sécurité

Selon l'étude "État du ransomware 2021« 22 % des entreprises pensent qu'elles seront victimes de ransomwares au cours des XNUMX prochains mois car il est difficile d'empêcher les utilisateurs finaux de compromettre la sécurité.

Les tactiques d'ingénierie sociale telles que les e-mails de phishing deviennent de plus en plus difficiles à détecter. Les messages sont souvent manuscrits, écrits avec précision, persuasifs et soigneusement sélectionnés. Les employés doivent savoir exactement comment identifier les messages suspects et quoi faire lorsqu'ils en reçoivent un. Qui avertissent-ils afin que d'autres employés puissent être mis en alerte ?

Idée fausse 8 : Les équipes de réponse aux incidents peuvent récupérer mes données après une attaque de ransomware

Malheureusement, c'est assez peu probable. Les attaquants font beaucoup moins d'erreurs aujourd'hui et le processus de cryptage s'est amélioré. Il est imprudent de compter sur des professionnels de la sécurité pour trouver un moyen de réparer les dégâts. Les sauvegardes automatiques sont également affectées par la plupart des rançongiciels modernes, ce qui rend presque impossible la restauration des données d'origine.

Idée reçue 9 : Payer la rançon restaurera nos données après une attaque de ransomware

Cette erreur est sans doute la plus amère, car selon l'enquête State of Ransomware de 2021, une entreprise qui paie la rançon ne récupère, en moyenne, qu'environ les deux tiers (65 %) de ses données. Seuls 8 % ont récupéré toutes leurs données et 29 % ont pu récupérer moins de la moitié. Payer la rançon, s'il semble l'option la plus simple et pourrait être couverte par la police d'assurance cyber, n'est pas une solution pour se remettre sur pied.

De plus, la récupération des données n'est qu'une partie du processus de récupération - dans la plupart des cas, les rançongiciels arrêtent complètement les ordinateurs, ce qui nécessite que les logiciels et les systèmes soient reconstruits à partir de zéro avant que les données puissent être récupérées. L'enquête State of Ransomware a révélé que les coûts de récupération sont, en moyenne, XNUMX fois supérieurs à la demande de rançon.

Idée reçue 10 : le ransomware est l'attaque complète - si nous survivons à cela, nous serons en sécurité

Dernière mauvaise nouvelle : c'est malheureusement rarement le cas. Dans la grande majorité des cas, le rançongiciel n'est que le moment où les attaquants font savoir à la victime qu'ils sont là et ce qu'ils ont fait.

Les attaquants étaient probablement sur le réseau pendant des jours, voire des semaines, avant de lancer le ransomware. Ils l'ont exploré, désactivé ou supprimé des sauvegardes, trouvé les ordinateurs contenant des informations ou des applications importantes qu'ils souhaitaient chiffrer, supprimé des informations et installé des charges utiles ou des portes dérobées supplémentaires. Rester sur les réseaux des victimes permet aux attaquants de lancer une deuxième attaque. Quand tu veux.

Plus sur Sophos.com

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.