Les attaques BEC (Business Email Compromise) sont de plus en plus courantes. Les pirates informatiques accèdent à votre boîte aux lettres via Dropbox.

Les experts de Check Point Research mettent en garde contre les pirates informatiques qui utilisent des documents Dropbox pour héberger des sites Web de collecte d'informations d'identification. Au cours des deux premières semaines de septembre, les experts en sécurité ont observé 5.550 XNUMX attaques de ce type.

Les menaces par courrier électronique deviennent de plus en plus populaires

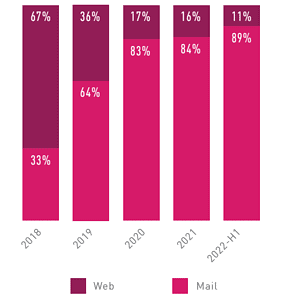

Au cours du premier semestre 2022, les attaques par courrier électronique représentaient entre 86 et 89 % de toutes les attaques dans la nature. Elles deviennent de plus en plus la méthode préférée des pirates informatiques pour pénétrer dans un environnement, par rapport aux attaques basées sur le Web.

Comparaison du développement des routes d'attaque basées sur le Web et par courrier électronique en pourcentage (Image : Check Point Research)

Cette augmentation des activités de piratage a conduit les solutions de sécurité à tenter de trouver des moyens d'améliorer leurs défenses. À mesure que la sécurité contre diverses attaques s’améliore, les pirates doivent s’adapter.

Un type d’attaque qui s’est avéré efficace est l’usurpation d’identité de marque, où un pirate informatique donne l’impression qu’un e-mail provient d’une marque de confiance. Désormais, les pirates abandonnent ce qu'on appelle le « phishing de marque » et essaient de vrais e-mails. La nouvelle façon dont les pirates mènent des attaques Business Email Compromise (BEC) 3.0 passe par des services légitimes.

Des recherches fastidieuses ou une ingénierie sociale complexe ne sont plus nécessaires. Les pirates créent simplement un compte gratuit sur un site Web populaire et réputé et envoient des liens vers du contenu malveillant directement depuis ce service. Ces campagnes prennent actuellement d’assaut les boîtes de réception du monde entier.

Les acteurs menaçants envoient des liens via Dropbox

Les acteurs malveillants partagent d'abord un fichier via Dropbox. Pour ouvrir le document, l'utilisateur final doit cliquer sur « Ajouter à Dropbox ». Le lien provenait initialement de Dropbox, ce qui signifie qu'il n'y avait rien de malveillant dans la communication initiale. Dropbox est un site Web légitime – il n’y a rien de mal à cela. La manière dont les pirates les utilisent est une autre histoire.

Une fois que vous avez cliqué sur Dropbox et connecté, vous pouvez voir le site hébergé sur Dropbox. Les utilisateurs doivent saisir leur compte de messagerie et leur mot de passe pour visualiser le document. Même si les utilisateurs sautent cette étape, les pirates informatiques conservent leurs adresses e-mail et leurs mots de passe.

Ensuite, une fois que les utilisateurs ont saisi leurs identifiants de connexion, ils sont redirigés vers une page qui mène vers une URL malveillante. Les pirates ont donc utilisé un site Web légitime pour créer deux failles de sécurité potentielles : ils obtiennent les identifiants de connexion de leurs victimes et peuvent ensuite les tromper. en accédant pour cliquer sur une URL malveillante, car l'URL elle-même est légitime. Le contenu du site Web pose problème. Les pirates ont créé une page qui semble avoir été créée dans OneDrive. Lorsque les utilisateurs cliquent sur le lien, ils téléchargent un fichier malveillant.

Conseils sur la protection contre les attaques BCE 3.0

Ce que les professionnels de la sécurité peuvent faire pour protéger leur organisation contre ces attaques :

- Mettez en œuvre des mesures de sécurité qui vérifient toutes les URL et émulent la page sous-jacente.

- Éduquez les utilisateurs sur cette nouvelle variante des attaques BEC.

- Utilisation d'un logiciel anti-phishing basé sur l'IA qui peut bloquer le contenu de phishing dans l'ensemble de la suite de productivité.

La plupart des services de sécurité examinent l'expéditeur, dans ce cas Dropbox, vérifient qu'il est légitime et acceptent le message. C'est parce que c'est ce que semble être le message.

Afin de se préparer à ce type d’attaque, diverses mesures sont nécessaires et un système de sécurité complet est essentiel. Bien que ce type d’attaque soit lancé via email, il se transforme alors en problème de partage de fichiers. La recherche de fichiers malveillants dans Dropbox et l'émulation de liens dans des documents sont cruciales. Cela inclut le remplacement des liens dans le corps de l’e-mail et dans les pièces jointes pour garantir que les attaques de phishing utilisant des pièces jointes avec des liens soient également évitées. Cette protection doit s'appliquer à chaque fois qu'un utilisateur clique sur le lien.

Les chercheurs de Check Point Harmony Email ont contacté Dropbox via la fonction Report Phishing le 15 mai pour les informer de cette attaque et de cette enquête.

Plus sur CheckPoint.com

À propos du point de contrôle Check Point Software Technologies GmbH (www.checkpoint.com/de) est l'un des principaux fournisseurs de solutions de cybersécurité pour les administrations publiques et les entreprises du monde entier. Les solutions protègent les clients contre les cyberattaques avec un taux de détection des logiciels malveillants, des rançongiciels et d'autres types d'attaques à la pointe du secteur. Check Point propose une architecture de sécurité multicouche qui protège les informations de l'entreprise sur le cloud, le réseau et les appareils mobiles, ainsi que le système de gestion de la sécurité « à un seul point de contrôle » le plus complet et le plus intuitif. Check Point protège plus de 100.000 XNUMX entreprises de toutes tailles.

Articles liés au sujet