Nouvel almanach de réponse aux incidents Sophos : les cyber-voyous ne sont pas détectés sur les réseaux pendant 11 jours en moyenne. Sophos publie le nouveau "Active Adversary Playbook 2021" avec les données de télémétrie de ses équipes MTR et Rapid Response : les pirates ont utilisé plus de 400 outils et techniques différents, 81 % des incidents impliquaient des ransomwares et 69 % des attaques étaient des protocoles de bureau à distance (RDP) utilisé pour ramper.

Sophos a publié son Active Adversary Playbook 2021. Cela décrit le comportement des attaquants et les outils, techniques et procédures (TTP) tels qu'observés par les chasseurs de menaces et les analystes de Sophos de 2020 au printemps 2021. Le playbook est basé sur des données de télémétrie et 81 enquêtes sur des incidents spécifiques par l'équipe Sophos Managed Threat Response (MTR) et l'équipe Sophos Rapid Response. L'objectif du nouvel almanach est d'aider les équipes de sécurité à mieux comprendre les tactiques d'attaque et à détecter et atténuer plus efficacement les activités malveillantes sur les réseaux.

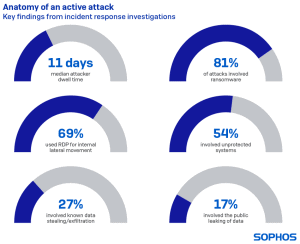

Les résultats montrent, entre autres, que les attaquants sont restés sur le réseau en moyenne onze jours avant d'être découverts, et que la plus longue effraction non détectée a même duré 15 mois. Les rançongiciels ont été impliqués dans 81 % des incidents et 69 % des attaques ont utilisé le protocole RDP (Remote Desktop Protocol) pour infiltrer le réseau latéralement.

Les conclusions les plus importantes du rapport

Le temps de séjour moyen des attaquants avant la détection était de 11 jours

Pour mettre cela en contexte, 264 jours donnent aux attaquants potentiellement 11 heures pour des activités criminelles telles que le vol d'informations d'identification ou l'exfiltration de données. Considérant que certaines de ces activités prennent des minutes ou des heures à accomplir, XNUMX jours représentent un temps infini pour faire des ravages sur le réseau d'une organisation. Exception : les attaques avec des rançongiciels traditionnels ont généralement montré un temps de séjour plus court, car le but ici est uniquement de détruire.

Le Remote Desktop Protocol (RDP) a joué un rôle dans 90% des attaques examinées

De plus, dans 69 % des cas, les attaquants ont utilisé RDP pour des mouvements non détectés sur le réseau. Les mesures de sécurité pour RDP telles que les VPN ou l'authentification multifacteur se concentrent généralement sur la protection de l'accès externe. Cependant, ils ne fonctionnent pas si l'attaquant est déjà à l'intérieur du réseau. En conséquence, les attaquants utilisent de plus en plus RDP pour infiltrer un système dans des attaques actives contrôlées par clavier, par exemple avec des ransomwares.

Il existe des corrélations intéressantes entre les cinq outils les plus fréquemment utilisés

Par exemple, lorsque PowerShell est utilisé dans une attaque, Cobalt Strike est également impliqué 58 % du temps, PsExec 49 %, Mimikatz 33 % et GMER 19 %. Cobalt Strike et PsExec sont utilisés ensemble dans 27 % des attaques, tandis que Mimikatz et PsExec sont utilisés ensemble dans 31 % des attaques. Enfin, la combinaison de Cobalt Strike, PowerShell et PsExec se produit dans 12 % de toutes les attaques. De telles corrélations sont importantes car leur détection peut servir d'avertissement précoce d'une attaque imminente ou confirmer la présence d'une attaque active.

Les ransomwares étaient impliqués dans 81 % des attaques analysées par Sophos

L'activation réelle du ransomware est souvent le moment où une attaque devient visible pour la première fois par une équipe de sécurité informatique. Sans surprise, la grande majorité des incidents documentés par Sophos impliquaient des ransomwares. Parmi les autres types d'attaques, citons l'exfiltration pure de données, les cryptomineurs, les chevaux de Troie bancaires et les attaques par test de stylet, entre autres.

Le bien et le mal ne sont pas toujours faciles à distinguer

« Le paysage des menaces devient de plus en plus déroutant et complexe. Les cybercriminels lancent leurs attaques en utilisant une grande variété de compétences et de ressources, des script kiddies aux groupes de piratage soutenus par le gouvernement. Cela rend le travail difficile pour les défenseurs », explique John Shier, conseiller principal en sécurité chez Sophos. "Au cours de l'année écoulée, notre équipe de réponse aux incidents a contribué à neutraliser les attaques menées par plusieurs groupes d'attaque à l'aide de plus de 400 outils différents."

Bon nombre de ces outils sont également utilisés par les administrateurs informatiques et les professionnels de la sécurité dans leurs tâches quotidiennes, et il est difficile de faire la différence entre les activités bénignes et malveillantes en temps opportun. Surtout étant donné que les attaquants mènent leurs activités sur le réseau pendant en moyenne XNUMX jours tout en interférant avec les activités informatiques de routine, Shier dit qu'il est important que les défenseurs connaissent les drapeaux rouges à surveiller et à enquêter. Par exemple, une alerte rouge doit être en place lorsqu'un outil légitime ou une activité connue est découvert à un endroit ou à un moment inattendu. Shier a poursuivi : « La technologie peut faire une grande différence de nos jours, mais dans le paysage actuel des menaces, l'expérience humaine et la capacité de réagir individuellement constituent un élément important de toute solution de sécurité.

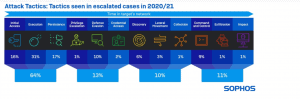

D'autres sujets abordés dans l'Active Advisory Playbook 2021 incluent les techniques et tactiques d'attaque les plus couramment utilisées, les premiers signes d'une attaque, les types de menaces les plus observés et les groupes de pirates informatiques les plus couramment identifiés.

Plus sur Sophos.com

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.