Lors du calcul des pertes potentielles liées aux cyber-risques, les données statistiques sont tout aussi importantes que leur interprétation. Les experts de Kaspersky commentent un article de la conférence Black Hat 2020.

Personne ne veut dépenser des millions pour protéger une entreprise si les dommages réels en cas d'incident ne dépassent pas les milliers. Il est tout aussi inutile de réduire les coûts en coupant les coins ronds alors que les dommages potentiels d'une fuite de données pourraient se chiffrer en centaines de milliers. Mais quelles informations faut-il utiliser pour calculer les dommages approximatifs qu'une entreprise subirait en cas d'incident informatique ? Et comment évaluez-vous la probabilité réelle d'un tel incident ? Lors de la conférence Black Hat 2020, deux chercheurs, le professeur Wade Baker de Virginia Tech et David Seversky, analyste senior au Cyentia Institute, ont présenté leur point de vue sur l'évaluation des risques. Vos arguments valent la peine d'être examinés.

Tout cours de cybersécurité de qualité enseigne que l'évaluation des risques dépend de deux facteurs principaux : la probabilité d'un incident et ses pertes potentielles. Mais d'où viennent ces données et, plus important encore, comment faut-il les interpréter ? Après tout, l'évaluation des pertes possibles conduit à des conclusions erronées, qui à leur tour entraînent des stratégies de protection non optimisées.

La moyenne arithmétique est-elle un indicateur utile ?

De nombreuses entreprises mènent des études sur les pertes financières possibles dues aux violations de données. Leurs « principaux résultats » sont généralement des moyennes des pertes d'entreprises de taille comparable. Le résultat est mathématiquement valide et le nombre peut paraître intéressant dans les gros titres accrocheurs, mais peut-on vraiment s'y fier pour calculer le risque ?

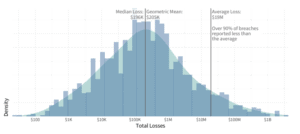

La représentation graphique des mêmes données (pertes totales sur l'axe horizontal ; nombre d'incidents sur l'axe vertical) montre que la moyenne arithmétique n'est pas le bon indicateur. Dans 90 % des incidents, les pertes moyennes sont inférieures à la moyenne arithmétique.

Évaluation des pertes par divers indicateurs

Lorsque l'on parle des pertes qu'une entreprise moyenne peut subir, il est plus logique d'examiner d'autres indicateurs, en particulier la médiane (le nombre qui divise l'échantillon en deux parties égales, de sorte que la moitié des chiffres déclarés sont plus élevés et la moitié est inférieur) et la moyenne géométrique (moyenne proportionnelle). La plupart des entreprises subissent de telles pertes. La moyenne arithmétique peut être un nombre très déroutant en raison d'un petit nombre d'incidents avec des pertes inhabituellement élevées.

Répartition des pertes de violation de données. Source : étude cyentia.com « Information Risk Insights Study – IRIS 2020 »

Coût moyen d'une violation de données

Un autre exemple de «moyenne» douteuse provient de la méthode de calcul de la perte de données par violation, qui multiplie le nombre d'enregistrements affectés par le montant moyen des dommages résultant de la perte d'un enregistrement. La pratique a montré que cette méthode sous-estime les pertes des petits incidents et surestime largement les pertes des grands incidents.

Un exemple: Il y a quelque temps, une histoire a circulé sur de nombreux sites d'analyse affirmant que des services cloud mal configurés avaient coûté aux entreprises près de 5 5 milliards de dollars. En recherchant d'où vient ce montant astronomique, il devient clair que le chiffre de 150 2019 milliards de dollars a été obtenu simplement en multipliant le nombre d'enregistrements « divulgués » par le dommage moyen causé par la perte d'un enregistrement (XNUMX $). Ce dernier chiffre provient de l'étude du Ponemon Institute de XNUMX sur le coût d'une violation de données.

Les moyennes arithmétiques ne fournissent pas toujours des informations claires sur les pertes

L'histoire doit cependant être vue avec quelques réserves. Tout d'abord, l'étude n'a pas pris en compte tous les incidents. Deuxièmement, la moyenne arithmétique ne donne pas une indication claire des pertes, même en ne considérant que l'échantillon utilisé. Seuls les cas dont la perte causerait des dommages inférieurs à 10.000 1 $ et supérieurs à 100.000 cent ont été pris en compte. De plus, la méthodologie de l'étude indique clairement que la moyenne n'est pas valide pour les incidents impliquant plus de 150 XNUMX enregistrements. Par conséquent, multiplier par XNUMX le nombre total d'enregistrements divulgués en raison de services cloud mal configurés était fondamentalement faux.

Si cette méthode doit aboutir à une véritable évaluation des risques, elle doit inclure un autre indicateur de probabilité de pertes en fonction de l'ampleur de l'incident.

L'effet domino

Un autre facteur souvent négligé lors du calcul des dommages causés par un incident est la réaction en chaîne de ces violations de données modernes, qui affectent plus qu'une seule organisation. Dans de nombreux cas, les dommages globaux causés par des sociétés tierces (partenaires, sous-traitants et fournisseurs) dépassent les dommages causés à l'entreprise à partir de laquelle les données ont été divulguées.

Le nombre d'incidents de ce type augmente chaque année, car la tendance générale à la « numérisation » augmente le degré d'interdépendance des processus commerciaux dans les différentes entreprises. Selon les résultats de l'étude menée par RiskRecon et Cyentia, 813 incidents de ce type ont entraîné des pertes pour 5.437 XNUMX organisations et entreprises. Cela signifie que pour chaque entreprise victime d'une violation de données, en moyenne plus de quatre entreprises sont touchées par l'incident.

conseils pratiques

En résumé, les experts avisés évaluant les cyber-risques devraient tenir compte des conseils suivants :

- Ne vous fiez pas aux gros titres flashy. Même si de nombreux sites Web contiennent certaines informations, elles ne sont pas nécessairement correctes. Regardez toujours la source qui soutient l'affirmation et analysez la méthodologie des chercheurs eux-mêmes.

- N'utilisez que des résultats de recherche que vous pouvez comprendre en termes de contenu et qui sont cohérents avec votre évaluation des risques.

- N'oubliez pas qu'un incident dans votre entreprise peut entraîner des violations de données pour d'autres entreprises. Si une fuite se produit dont votre entreprise est responsable, les autres parties sont susceptibles d'intenter une action en justice contre vous, ce qui augmentera vos dommages dus à l'incident.

- N'oubliez pas non plus le cas contraire. Les violations de données chez des partenaires, fournisseurs et sous-traitants sur lesquels vous n'avez aucun contrôle peuvent également divulguer vos données.

En savoir plus sur le blog de Kaspersky.com

À propos de Kaspersky Kaspersky est une société internationale de cybersécurité fondée en 1997. L'expertise approfondie de Kaspersky en matière de renseignements sur les menaces et de sécurité sert de base à des solutions et des services de sécurité innovants pour protéger les entreprises, les infrastructures critiques, les gouvernements et les consommateurs du monde entier. Le portefeuille de sécurité complet de la société comprend une protection des terminaux de pointe et une gamme de solutions et de services de sécurité spécialisés pour se défendre contre les cybermenaces complexes et évolutives. Plus de 400 millions d'utilisateurs et 250.000 XNUMX entreprises clientes sont protégées par les technologies Kaspersky. Plus d'informations sur Kaspersky sur www.kaspersky.com/