Zero Trust est la réponse à la cybercriminalité moderne, et Sophos met cette conviction en pratique en intégrant sa solution Zero Trust Network Access (ZTNA) à sa solution pour terminaux Intercept X. Cela simplifie et améliore encore la protection contre les ransomwares et les menaces futures sur le cyber-sol. Entretien avec Michael Veit, expert en sécurité chez Sophos.

Dans leur histoire, les produits de cybersécurité se sont principalement concentrés sur la prévention de l'entrée et de l'exécution de codes malveillants dans les ordinateurs. Actuellement, cependant, on observe une tendance qui nécessite de repenser : la certitude croissante que la prévention n'est pas parfaite, la détection des tentatives malveillantes d'intrusion dans les réseaux passe au premier plan.

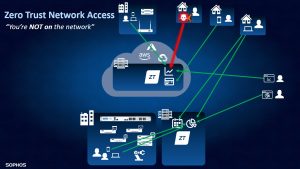

Accès réseau Zero Trust—ZTNA

Dans ce contexte, Sophos répond avec une nouvelle solution qui s'intègre de manière transparente dans l'écosystème de cybersécurité adaptatif : le module Zero Trust Network Access, qui peut être entièrement intégré à la solution de point de terminaison Intercept X et représente ainsi un modèle de sécurité transparent et évolutif. La possibilité d'intégrer ZTNA dans Intercept X, y compris XDR (Extended Detection and Response) et MTR (Managed Threat Response), supprime une grande partie de la complexité associée à la gestion de plusieurs fournisseurs et agents et fournit une protection de bout en bout pour les terminaux, les utilisateurs et leurs identités ainsi que des applications et des réseaux. Zero Trust ou Zero Trust Network Access est l'une des stratégies les plus importantes de Sophos pour l'ensemble de 2022 et au-delà.

Là où le VPN échoue, il est temps pour ZTNA

Cybersécurité B2B : Le VPN est-il désormais obsolète ?

Michel Veit, Sophos : « De nombreuses solutions d'accès à distance traditionnelles telles que Remote Desktop, IPsec ou SSL-VPN offrent un cryptage fort, mais sinon peu de protection contre les menaces modernes. Nous voyons des attaquants exploiter de plus en plus ces limitations en injectant des identifiants de connexion dans les RDP et les VPN pour accéder au réseau. Une fois dedans, ils se déplacent librement, ce qui entraîne trop souvent des vols de données coûteux et des incidents de ransomware. Les personnes, les applications, les appareils et les données ne sont plus confinés à l'espace de bureau - ils sont partout et nous avons besoin de plus de moyens pour les protéger. Zero Trust est un principe de sécurité très efficace et Sophos ZTNA l'incarne dans une solution viable et facile à utiliser pour garantir aux utilisateurs un accès sécurisé aux ressources dont ils ont besoin.

Cybersécurité B2B : le ZTNA est-il meilleur que le VPN ?

Michel Veit, Sophos : Le réseau de micro-segments ZTNA pour se protéger contre les attaques, l'activité furtive du réseau et le vol de données. Le module authentifie en permanence les identités des utilisateurs avec de multiples facteurs, valide l'état des appareils, offre des contrôles d'accès utilisateur plus stricts et donc moins de points d'attaque pour les cybercriminels. Contrairement aux VPN, qui offrent un large accès au réseau, ZTNA élimine cette confiance tacite et n'accorde à l'utilisateur l'accès qu'à des applications et des systèmes spécifiques sur le réseau. "Ne faites confiance à personne, vérifiez tout" - avec cette conviction, ZTNA améliore la protection, simplifie l'administration pour les responsables informatiques et offre aux employés une expérience de travail sans tracas, où qu'ils opèrent.

Avec ZTNA, les employés accèdent aux applications web avec leurs données via le cloud et non directement sur le réseau de l'entreprise (Image : Sophos).

Cybersécurité B2B : ZTNA va-t-il rendre l'accès plus sécurisé ?

Michel Veit, Sophos : ZTNA aide les entreprises à se protéger des attaques classiques par le biais de données d'accès volées ou d'accès piratés menant directement au réseau. Si un employé externe veut accéder à ses données professionnelles, il doit auparavant se connecter au réseau et agir comme s'il était à son bureau. Mais l'accès au réseau pourrait tomber entre les mains d'attaquants. C'est plus sûr avec ZTNA : si l'employé externe doit accéder à ses données, il n'a accès qu'à une application Web qui met ses données à disposition. Seule l'application accède au réseau, mais pas l'utilisateur. Cela élimine beaucoup de surface d'attaque et l'employé peut travailler sans obstacles.

Plus sur Sophos.com

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.