Bien que des milliers de vulnérabilités causées par les CVE soient connues, elles ont été trouvées 2,3 milliards de fois en tant que vulnérabilités dans les entreprises et les autorités du monde entier. Le rapport de recherche TruRisk 2023 se concentre sur les 163 vulnérabilités les plus critiques ou les plus dangereuses et les évalue.

Dans son TruRisk Research Report 2023, Qualys publie des évaluations intéressantes. Le rapport de recherche donne un aperçu des vulnérabilités de sécurité connues découvertes par Qualys en 2022 dans les entreprises et les gouvernements du monde entier - plus de 2,3 milliards. Les résultats de l'étude soulignent l'image d'attaquants opportunistes qui changent constamment leurs techniques de manière agile afin d'exploiter avec succès les failles de sécurité.

Lacunes de sécurité comme passerelle

Les entreprises et les gouvernements conduisent de plus en plus la transformation numérique pour augmenter la productivité, et de nouveaux outils logiciels pour soutenir ces initiatives et programmes sont développés à un rythme plus rapide que jamais. Cependant, avec les progrès technologiques rapides, le nombre de vulnérabilités logicielles augmente également, ce qui pose un risque important pour les environnements informatiques.

Qualys s'engage à aider les organisations à réduire leurs cyber-risques. Dans cette optique, la Threat Research Unit (TRU) de Qualys a mené des enquêtes approfondies sur les plus de 13 XNUMX milliards d'événements suivis par la plateforme cloud de Qualys. L'évaluation des données de détection anonymisées donne un aperçu des failles de sécurité trouvées sur les appareils, de la sécurité des applications Web, des erreurs de configuration des appareils installés localement et de l'état de la sécurité du cloud. L'analyse de cette vaste base de connaissances, associée à la vision unique de TRU des activités des acteurs de la menace avant et après l'exploitation, a abouti à cinq « faits sur les risques ».

Fait de risque #1

🔎 En seulement 19,5 jours, les attaquants ont terminé un exploit. Les entreprises ont besoin de 30,6 jours pour appliquer les correctifs, mais seulement 57,7 % le font réellement (Image : Qualys).

La vitesse est la clé pour déjouer les adversaires

Les vulnérabilités pour lesquelles un vecteur d'attaque a été développé sont corrigées dans les 30,6 jours en moyenne, avec seulement 57,7 % des vulnérabilités fermées en termes réels pendant cette période. En revanche, les attaquants n'ont besoin que de 19,5 jours en moyenne pour développer un moyen d'attaquer ces vulnérabilités. Selon cela, les attaquants ont 11,1 jours pour exploiter les vulnérabilités avant que les entreprises ne les ferment.

Fait de risque #2

L'automatisation fait la différence entre le succès et l'échec

La recherche a révélé que les correctifs qui pouvaient être installés automatiquement étaient déployés 45 % plus souvent et 36 % plus rapidement que les correctifs installés manuellement. Les vulnérabilités qui pouvaient être corrigées automatiquement ont été corrigées en 25,5 jours en moyenne, tandis que les vulnérabilités corrigées manuellement ont pris 39,8 jours pour être corrigées. Le taux de correctifs pour les correctifs automatisés était de 72,5 % contre 49,8 % pour les correctifs manuels.

Fait de risque #3

Les Initial Access Brokers (IAB) attaquent ce que les entreprises ignorent

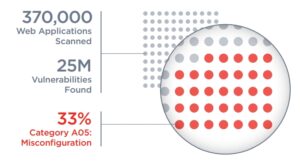

🔎 33 % des vulnérabilités trouvées dans les applications Web sont dues à des erreurs de configuration (Image : Qualys).

Une tendance croissante dans le paysage des menaces est ce que l'on appelle les courtiers d'accès initial (IAB), parfois appelés « affiliés ». Comme le montre le rapport, les entreprises corrigent désormais Windows et Chrome plus rapidement, forçant les attaquants - et l'IAB en particulier - à exploiter les vulnérabilités au-delà des "Big Two". Le délai moyen de correction des vulnérabilités IAB est de 45,5 jours contre 17,4 jours pour Windows et Chrome. Les taux de correction sont également plus faibles pour les lacunes IAB : 68,3 % d'entre elles sont corrigées ; pour Windows et Chrome, il est de 82,9 %.

Fait de risque #4

Les erreurs de configuration dans les applications Web sont encore monnaie courante

L'enquête comprenait également des détections anonymisées par le Qualys Web Application Scanner, qui a scanné 2022 370.000 applications Web dans le monde en 10 et corrélé les données avec le Top 25 de l'OWASP. Les scans ont découvert plus de 33 millions de vulnérabilités, dont 05% tombaient dans la catégorie OWASP A24.000 : Mauvaise configuration. Ces erreurs de configuration ont offert aux attaquants une passerelle pour injecter des logiciels malveillants dans environ XNUMX XNUMX applications Web.

Fait de risque #5

Les mauvaises configurations dans l'infrastructure ouvrent la porte aux rançongiciels

Le TRU a évalué tous les contrôles qui ont échoué à plus de 50 % des analyses et les techniques MITRE ATT&CK associées à chacun de ces contrôles spécifiques. En termes d'erreurs de configuration du cloud, les contrôles qui ont échoué étaient le plus souvent associés aux trois techniques MTRE ATT&CK suivantes : T1210 : Exploitation de services à distance, 1485 : Destruction de données et 1530 : Données provenant d'un objet de stockage dans le cloud.

Cela montre que les mauvaises configurations du cloud exposent les organisations au risque d'exploitation des services et de chiffrement et de fuite des données. Les trois techniques sont exactement la façon dont les rançongiciels fonctionnent aujourd'hui. Les analyses de ces erreurs de configuration n'ont eu qu'un taux de réussite de 49,4 % ; plus de la moitié ont donc échoué. Les attaquants peuvent exploiter ces mauvaises configurations pour se déplacer latéralement dans un environnement.

Plus sur Qualys.com

À propos de Qualys

Qualys est un fournisseur pionnier et leader de solutions disruptives d'informatique, de sécurité et de conformité basées sur le cloud. La société compte plus de 10.000 100 clients actifs dans le monde, dont la majorité des sociétés Forbes Global 100 et Fortune XNUMX. Qualys aide les entreprises à rationaliser et à consolider leurs solutions de sécurité et de conformité en une seule plate-forme, permettant une plus grande agilité, de meilleurs résultats commerciaux et des réductions de coûts significatives.