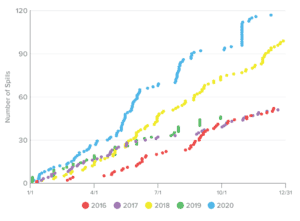

Estudio F5: Los incidentes de credenciales se duplicaron desde 2016 Credential Stuffing Report investiga exhaustivamente el abuso de credenciales. La cantidad de incidentes anuales relacionados con las credenciales casi se duplicó entre 2016 y 2020. Esto se muestra en el Informe de relleno de credenciales de F5 actual.

El estudio más grande de su tipo vio una disminución del 46 por ciento en la cantidad de credenciales robadas durante el mismo período. La cantidad promedio de datos cayó de 63 millones de registros en 2016 a 17 millones el año pasado. El tamaño medio aumentó al 2020 % en 2 (234 millones de registros) desde 2019 y fue el más alto desde 2016 (2,75 millones).

Credenciales comprometidas capturadas

El relleno de credenciales explota grandes volúmenes de nombres de usuario y/o direcciones de correo electrónico y pares de contraseñas comprometidos. Según el FBI, esta amenaza representó la mayor parte de los incidentes de seguridad en el sector financiero de EE. UU. entre 2017 y 2020 (41 %).

"Los atacantes han recopilado miles de millones de credenciales durante años", dijo Sara Boddy, directora sénior de F5 Labs. “Las credenciales robadas son como una mancha de aceite: una vez derramadas, son muy difíciles de limpiar porque los usuarios desprevenidos no las cambian y pocas empresas utilizan soluciones de relleno de credenciales. Por lo tanto, no sorprende que durante este período de estudio hayamos observado un cambio en el tipo de ataque principal de los ataques HTTP al relleno de credenciales”.

Sander Vinberg, evangelista de investigación de amenazas en F5 Labs y coautor del estudio, insta a las empresas a estar atentas. “Curiosamente, en 2020, el volumen general y el tamaño de las credenciales filtradas ha disminuido. Sin embargo, es muy poco probable que los equipos de seguridad ganen la batalla contra el robo y el fraude de datos. Al menos el hasta ahora caótico mercado parece estar estabilizándose a medida que madura”.

Almacenamiento deficiente de contraseñas: atacantes más sofisticados

Según el estudio, el almacenamiento insuficiente de contraseñas sigue siendo un problema importante. Aunque la mayoría de las empresas no revelan sus algoritmos de hashing de contraseñas, los expertos de F5 pudieron investigar 90 incidentes específicos.

En los últimos tres años, el 42,6 % de las credenciales robadas no estaban protegidas y las contraseñas se almacenaban en texto sin formato. Esto fue seguido por datos de acceso con un algoritmo hash de contraseña SHA-1 no definido correctamente (20%). En tercer lugar quedó el algoritmo bcrypt (16,7%). Sorprendentemente, el controvertido algoritmo hash MD5 solo resultó en una pequeña parte de las credenciales robadas.

Los atacantes usan técnicas de "fuzzing"

También vale la pena señalar que los atacantes utilizan cada vez más técnicas de "fuzzing" para optimizar el éxito de la explotación de credenciales. Con fuzzing, las vulnerabilidades se encuentran probando repetidamente el analizador con entradas modificadas. Según F5, la mayoría de los ataques de fuzzing ocurren antes de que se hagan públicas las credenciales comprometidas. En consecuencia, esta práctica es más común entre los atacantes experimentados.

detectar robo

En el informe Credential Stuffing de 2018, F5 informó que tomó un promedio de 15 meses para que un robo de credenciales se hiciera público. Actualmente, el tiempo promedio para descubrir incidentes es de solo 120 meses. Sin embargo, este resultado está sesgado por algunos incidentes en los que el lapso de tiempo fue de tres años o más. El tiempo medio de detección de incidencias es de XNUMX días. Sin embargo, los datos robados a menudo se descubren en la dark web antes de que las empresas anuncien el incidente.

Foco en la Dark Web

La divulgación de un robo suele estar vinculada a la aparición de credenciales en los foros de la dark web. Para el Informe de relleno de credenciales de 2020, F5 analizó el tiempo que transcurre entre el robo de credenciales y la publicación en la dark web.

Los investigadores realizaron un análisis histórico denominado "Colección X" en una muestra de casi 9 mil millones de credenciales de miles de filtraciones de datos. Las credenciales se publicaron en foros de la dark web a principios de enero de 2019.

Clientes de Fortune 500 entre las víctimas

F5 comparó estas credenciales con los nombres de usuario utilizados en ataques de relleno de credenciales contra clientes seis meses antes y después de la fecha de divulgación pública. Entre los cuatro clientes de Fortune 500 había dos bancos, un minorista y una empresa de comestibles. Usando la tecnología de Shape Security, los investigadores pudieron rastrear las credenciales robadas desde el robo hasta la venta y la explotación.

En el transcurso de 12 meses, se utilizaron 2,9 millones de credenciales diferentes tanto para transacciones legítimas como para ataques en los cuatro sitios web. Casi un tercio (900 millones) de las credenciales se vieron comprometidas. Las credenciales robadas surgieron con mayor frecuencia durante transacciones humanas legítimas con los bancos (35% y 25% de los casos, respectivamente). El 10 por ciento de los ataques se dirigieron al minorista y alrededor del 5 por ciento a la empresa de comestibles.

Cinco etapas del abuso

El Informe de relleno de credenciales de 2020 identificó cinco etapas de abuso de credenciales.

- En silencio y en secreto: Las credenciales comprometidas se usaron en secreto hasta un mes antes de la divulgación pública. En promedio, cada credencial se usó de 15 a 20 veces por día en ataques a los cuatro sitios web.

- Fuerte aumento: En los 30 días previos al lanzamiento, las credenciales circularon en la dark web. Más ciberdelincuentes los usaron, razón por la cual la cantidad de ataques por día aumentó constantemente.

- La culminación: Después de que se publicaron las credenciales, probaron con "script kiddies" y otros aficionados en los sitios web más importantes. La primera semana fue particularmente intensa, con cada cuenta siendo atacada un promedio de más de 130 veces por día.

- La disminución: Después del primer mes, F5 vio un nuevo nivel de alrededor de 28 ataques por nombre de usuario por día. Curiosamente, es más alto que la estadística inicial de 15 ataques durante la primera fase. Esto se debe a que los atacantes sin experiencia aún utilizan información "obsoleta".

- Reutilizar: Después de realizar ataques de relleno de credenciales en muchos sitios web, un subconjunto de delincuentes se dispuso a volver a empaquetar las credenciales válidas y reutilizarlas.

Minimizar la amenaza

"El relleno de credenciales seguirá siendo una amenaza mientras los usuarios necesiten iniciar sesión en cuentas en línea", agrega Boddy. “Los atacantes continuarán adaptando sus ataques a las técnicas antifraude, lo que creará una gran necesidad y oportunidad de controles adaptables basados en inteligencia artificial relacionados con el fraude y el relleno de credenciales. Es imposible detectar todos los ataques inmediatamente. Sin embargo, es posible que los ataques sean tan costosos que los estafadores se rindan. Porque lo mismo se aplica a los ciberdelincuentes: el tiempo es dinero”.

Directamente al informe en F5.com

Acerca de las redes F5 F5 (NASDAQ: FFIV) brinda a las empresas, proveedores de servicios, agencias gubernamentales y marcas de consumo más grandes del mundo la libertad de entregar cualquier aplicación de forma segura, en cualquier lugar y con confianza. F5 proporciona soluciones de nube y seguridad que permiten a las empresas aprovechar la infraestructura que elijan sin sacrificar la velocidad y el control. Visite f5.com para obtener más información. También puede visitarnos en LinkedIn y Facebook para obtener más información sobre F5, sus socios y tecnologías.