Un nuevo estudio ayuda a minimizar los riesgos cibernéticos más allá de los requisitos actuales de WP.29. Trend Micro examina los vectores de ataque y los escenarios para los automóviles conectados en el estudio: Identificación de áreas de enfoque de ciberseguridad en los automóviles conectados según WP.29 UN R155 Vectores de ataque y más allá.

Trend Micro, uno de los principales proveedores mundiales de soluciones de ciberseguridad, ha publicado un nuevo estudio sobre ciberseguridad en vehículos conectados. Esto apoya a los fabricantes, proveedores, autoridades y proveedores de servicios en la implementación de la nueva regulación de la ONU sobre seguridad cibernética para vehículos conectados. También analiza los riesgos cibernéticos que aún no se tienen en cuenta en las especificaciones actuales.

Riesgos Cibernéticos en Autos Conectados Basado en WP.29

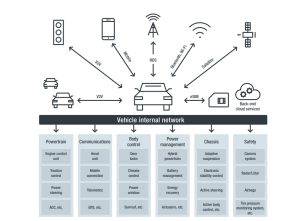

El Foro Mundial para la Armonización de las Regulaciones Vehiculares (WP.29) de la Comisión Económica para Europa de las Naciones Unidas (CEPE) es responsable de regular la seguridad de los vehículos en todo el mundo. Su regulación actual contiene siete descripciones de alto nivel y 30 subdescripciones de vulnerabilidades y amenazas. Debajo hay descripciones de 69 vectores de ataque. Estas regulaciones, combinadas con los resultados del nuevo estudio de Trend Micro, ayudarán a la industria automotriz a comprender mejor los riesgos cibernéticos en los vehículos conectados y priorizar las contramedidas.

Para ayudar a los fabricantes, proveedores, agencias gubernamentales y proveedores de servicios a priorizar las amenazas y los vectores de ataque descritos en WP.29, los expertos de Trend Micro calcularon la gravedad de cada vector de ataque utilizando el modelo de amenazas DREAD estándar de la industria.

Niveles de gravedad de cada vector de ataque

Según el estudio, asegurar los siguientes vectores de ataque debería ser una alta prioridad:

- Servidores back-end que pueden usarse para atacar vehículos o para la extracción de datos.

- Ataques de denegación de servicio (DoS) para interrumpir las funciones del vehículo a través de varios canales de comunicación.

- Software alojado de terceros (como aplicaciones de entretenimiento) que se puede usar para atacar los sistemas del vehículo.

Además, los investigadores recalcularon el modelo de amenazas DREAD para mostrar cómo evolucionará la gravedad de varias amenazas en los próximos cinco a 29 años. También señalaron nuevos vectores que aún no están incluidos en la regulación WP.XNUMX. También muestran formas en que los riesgos actuales y futuros pueden minimizarse utilizando soluciones de seguridad cibernética.

Recomendaciones y regulaciones de ciberseguridad en WP.29

“Los riesgos cibernéticos acechan en todas partes, incluso en los automóviles. Los vehículos están ganando inteligencia, potencia informática y conectividad, lo que crea nuevos escenarios de ataque para los ciberdelincuentes", explica Udo Schneider, IoT Security Evangelist Europe en Trend Micro. “Comprender las recomendaciones y regulaciones de ciberseguridad descritas en la regulación WP.29 ayudará a los fabricantes a preparar la movilidad para el futuro. Nuestro último informe de investigación los ayuda a interpretar e implementar la regulación al priorizar las diversas amenazas para los vehículos conectados”.

El estudio actual de Trend Micro sigue su ejemplo un libro blanco anterior sobre Connected Cars a partir de febrero de 2021 en adelante. Este examinó los riesgos de los vehículos conectados asociados con 5G, la nube y otras tecnologías de conectividad.

Se puede leer en línea de forma gratuita más información y el informe completo Identificación de áreas de enfoque de ciberseguridad en vehículos conectados basado en WP.29 UN R155 Vectores de ataque y más allá en inglés.

Más en TrendMicro.com

Acerca de Trend Micro Como uno de los principales proveedores de seguridad de TI del mundo, Trend Micro ayuda a crear un mundo seguro para el intercambio de datos digitales. Con más de 30 años de experiencia en seguridad, investigación de amenazas globales e innovación constante, Trend Micro ofrece protección para empresas, agencias gubernamentales y consumidores. Gracias a nuestra estrategia de seguridad XGen™, nuestras soluciones se benefician de una combinación intergeneracional de técnicas de defensa optimizadas para entornos de vanguardia. La información de amenazas en red permite una protección mejor y más rápida. Optimizadas para cargas de trabajo en la nube, terminales, correo electrónico, IIoT y redes, nuestras soluciones conectadas brindan visibilidad centralizada en toda la empresa para una detección y respuesta más rápidas a las amenazas.