Para ser competitivos en estos días, las empresas deben mantenerse al día con las últimas tendencias tecnológicas. Sin embargo, sin el desarrollo paralelo de una infraestructura de seguridad y un proceso claro para responder a los ataques, estas tecnologías podrían convertirse en el vector fatal de las ciberamenazas.

En caso de un ataque cibernético, un plan sólido de respuesta a incidentes puede hacer que una empresa vuelva a funcionar con daños mínimos. Un buen libro de jugadas es de gran ayuda para establecer el proceso de respuesta a incidentes.

Según un estudio realizado por IBM y Ponemon, un robo de datos cuesta de media a la empresa afectada 3,92 millones de dólares. Estos costos pueden variar según la rapidez con la que una empresa detecta y responde a una violación de datos.

El Informe de investigaciones de violación de datos de 2020 Verizon descubrió que, si bien la mayoría de las violaciones de datos en 2019 duraron días o menos, una cuarta parte de las violaciones duraron meses o más. La contención, a su vez, tomó aproximadamente la misma cantidad de tiempo en promedio.

En general, las cifras del informe muestran una mejora en la detección y respuesta de violaciones de datos en comparación con años anteriores. Sin embargo, el informe también señala que esta mejora puede deberse a que más infracciones descubiertas por los proveedores de servicios de seguridad administrados (MSSP) se incluyen en sus investigaciones.

Las organizaciones deben, por supuesto, esforzarse por evitar los robos. Sin embargo, al mismo tiempo, prepararse para tales incidentes y crear procedimientos para reducir la duración de una violación de datos es un enfoque esencial y realista para hacer frente a las amenazas actuales.

Prepárate para las amenazas

Saber qué esperar es el primer paso para prepararse y responder a posibles ataques cibernéticos. En el pasado, las amenazas eran mucho más simples y se definían en gran medida por las tecnologías que explotaban. Pero ahora que las organizaciones utilizan infraestructuras de datos y redes más avanzadas, la superficie de ataque es mayor y el impacto de las amenazas ha aumentado.

El Informe de seguridad de 2019 de Trend Micro destaca la complejidad y la persistencia de las amenazas actuales. Los ataques de ransomware se dirigen cada vez más a objetivos de alto perfil, y los delincuentes desarrollan menos familias nuevas. En 2019, hubo 95 nuevas familias de ransomware, menos de la mitad en comparación con 2018 (222). Las actividades relacionadas con el phishing también disminuyeron.

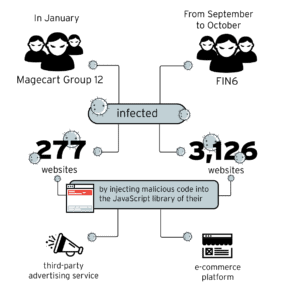

2019 vio una serie de ataques de alto perfil en sitios de comercio electrónico como Magecart Group 12 y FIN6, que infectaron miles de tiendas en línea para robar información de pago de los clientes.

Las amenazas anteriores ilustran las brechas de seguridad en las tecnologías utilizadas hoy en día. También muestran cómo las tendencias y debilidades de la industria, el dispositivo o la plataforma están dando forma al panorama de amenazas. Las organizaciones tienen una variedad de bases que cubrir al introducir nuevas aplicaciones y software diseñado para mejorar las operaciones e impulsar la innovación. Además de estar al tanto de las amenazas actuales, los empleados también deben obtener un conocimiento profundo de todas las tecnologías utilizadas por su organización.

Si bien la protección multicapa puede ayudar a detectar y prevenir ataques cibernéticos, todo el personal responsable del mantenimiento de la infraestructura de la organización también debe saber cómo responder a una intrusión y un ataque activo.

Respuesta al incidente

Las amenazas que violan las defensas de la empresa requieren una estrategia de respuesta a incidentes eficaz. Es el proceso o plan que utilizan las organizaciones como guía para gestionar y contener brechas o ciberataques.

El objetivo de la Respuesta a incidentes es hacer que el negocio vuelva a funcionar después de un ataque. Esto incluye identificar y calificar la amenaza que ha superado sus defensas. Un incidente también implica que los mecanismos preventivos de la organización han fallado y necesitan ser fortalecidos.

Una característica distintiva de la Respuesta a incidentes es que la respuesta puede ser exitosa sin tener que identificar al actor de amenazas detrás del ataque. La respuesta a incidentes se entrega "en vivo" o durante un ataque en curso con la intención de detenerlo. Por el contrario, el análisis forense informático, por ejemplo, se realiza después del hecho y puede profundizar más porque la amenaza ha retrocedido.

Hay dos marcos estándar de respuesta a incidentes ampliamente aceptados: NIST (Instituto Nacional de Estándares y Tecnología) y SANS (SysAdmin, Auditoría, Red y Seguridad). Son muy similares entre sí y cubren una amplia base, desde prepararse para un ataque hasta asegurarse de que el incidente no vuelva a ocurrir.

SIN

NIST

Más sobre esto en el blog en Trendmicro.de

Acerca de Trend Micro Como uno de los principales proveedores de seguridad de TI del mundo, Trend Micro ayuda a crear un mundo seguro para el intercambio de datos digitales. Con más de 30 años de experiencia en seguridad, investigación de amenazas globales e innovación constante, Trend Micro ofrece protección para empresas, agencias gubernamentales y consumidores. Gracias a nuestra estrategia de seguridad XGen™, nuestras soluciones se benefician de una combinación intergeneracional de técnicas de defensa optimizadas para entornos de vanguardia. La información de amenazas en red permite una protección mejor y más rápida. Optimizadas para cargas de trabajo en la nube, terminales, correo electrónico, IIoT y redes, nuestras soluciones conectadas brindan visibilidad centralizada en toda la empresa para una detección y respuesta más rápidas a las amenazas.