Como muestra el Informe de panorama de amenazas de Tenable, las vulnerabilidades atacadas con mayor frecuencia se conocen desde hace muchos años. Los atacantes cuentan con el hecho de que los parches no se han utilizado y que nadie está monitoreando las brechas. Con Microsoft Exchange, Log4Shell o Follina, siempre hubo vulnerabilidades antiguas.

Ya está disponible el Informe anual sobre el panorama de amenazas de Tenable. El informe confirma la amenaza continua de las vulnerabilidades conocidas, es decir, aquellas para las que ya se han puesto a disposición parches, como vector principal de los ataques cibernéticos. Los hallazgos se basan en el análisis de Tenable Research Team sobre incidentes, vulnerabilidades y tendencias de ciberseguridad en 2022, incluido el análisis de 1.335 filtraciones de datos que se hicieron públicas entre noviembre de 2021 y octubre de 2022.

El informe clasifica los datos clave de vulnerabilidad

El Tenable Threat Landscape Report clasifica los datos de vulnerabilidades clave y analiza el comportamiento de los atacantes. El objetivo es ayudar a las empresas a informar a sus agentes de seguridad y priorizar las medidas de seguridad. Al centrarse en las áreas de mayor riesgo e interrumpir los vectores de ataque, las organizaciones pueden reducir la vulnerabilidad a los incidentes cibernéticos. Los incidentes analizados afectaron a más de 2,29 millones de registros, lo que representa 257 terabytes de datos. Más del tres por ciento de todas las violaciones de datos identificadas fueron causadas por bases de datos no seguras, lo que resultó en la pérdida de más de 800 millones de registros.

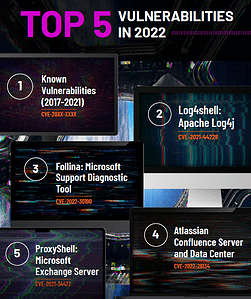

Los atacantes continúan teniendo éxito con vulnerabilidades explotables conocidas y comprobadas que las organizaciones no han reparado o reparado con éxito. Según el informe de Tenable, el nivel superior de las vulnerabilidades más explotadas incluye una gran cantidad de vulnerabilidades conocidas, algunas de las cuales se publicaron ya en 2017. Las organizaciones que no aplicaron parches de proveedores para estas vulnerabilidades tenían un mayor riesgo de sufrir ataques en 2022.

Desastres de 2022: Exchange, Log4Shell, Follina

Las vulnerabilidades más comúnmente explotadas dentro de este grupo incluyen varias vulnerabilidades de alto nivel en Microsoft Exchange, productos Zoho ManageEngine y soluciones de redes privadas virtuales de Fortinet, Citrix y Pulse Secure. Para las otras cuatro vulnerabilidades que se explotan con mayor frecuencia, incluidas Log4Shell, Follina, una vulnerabilidad en Atlassian Confluence Server and Data Center, y ProxyShell, los parches y las mitigaciones se lanzaron ampliamente y estuvieron disponibles. De hecho, cuatro de las primeras cinco vulnerabilidades de día cero explotadas en la naturaleza en 2022 se publicaron el mismo día en que el proveedor lanzó parches y guías de mitigación.

"Los datos muestran que las vulnerabilidades conocidas a menudo son más dañinas que las nuevas", dijo Bob Huber, director de seguridad y jefe de investigación de Tenable. “Los atacantes cibernéticos constantemente encuentran éxito en la explotación de estas vulnerabilidades pasadas por alto para obtener acceso a información confidencial. Números como estos muestran claramente que las medidas de ciberseguridad reactivas después de un incidente no son suficientes para mitigar el riesgo. La única forma de cambiar el rumbo es pasar a la seguridad preventiva y la gestión de la exposición”.

Sin CVE en problemas con proveedores de servicios en la nube

Cambiar a una actitud de “la nube primero” permite que las organizaciones crezcan y escalen, pero también presenta nuevos riesgos, ya que los proveedores de servicios en la nube (CSP) a menudo aplican parches y la seguridad se fortalece sin previo aviso. Las vulnerabilidades que afectan a los CSP no se informan en un aviso de seguridad, no se les asigna un identificador CVE ni se mencionan en las notas de la versión. Esta falta de visibilidad dificulta que los equipos de seguridad evalúen con precisión el riesgo e informen a las partes interesadas.

Grupos APT golpean sin piedad

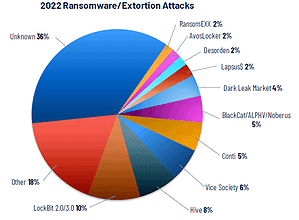

Además de analizar vulnerabilidades y configuraciones erróneas, el informe también examina la proliferación de grupos de ataque y sus tácticas. El ransomware sigue siendo el vector de ataque más común utilizado en ataques exitosos. Estudios anteriores de Tenable encontraron que los modelos de ransomware doble y ransomware como servicio están alimentando el ecosistema de ransomware multimillonario. Ransomware-as-a-Service hace que sea más fácil que nunca para los ciberdelincuentes que carecen de habilidades técnicas comercializar ransomware.

El grupo de ransomware LockBit es un conocido usuario de tácticas de ransomware dobles y triples. Dominó el espacio de ransomware con el 7,5 % de los incidentes de ransomware analizados, seguido por el grupo de ransomware Hive (6,3 %), Vice Society (5,1 %) y BlackCat/ALPHV (XNUMX %).

Más en Tenable.com

Acerca de Tenable Tenable es una empresa de exposición cibernética. Más de 24.000 53 empresas en todo el mundo confían en Tenable para comprender y reducir el riesgo cibernético. Los inventores de Nessus han combinado su experiencia en vulnerabilidades en Tenable.io, entregando la primera plataforma de la industria que brinda visibilidad en tiempo real y asegura cualquier activo en cualquier plataforma informática. La base de clientes de Tenable incluye el 500 por ciento de Fortune 29, el 2000 por ciento de Global XNUMX y grandes agencias gubernamentales.