Los dispositivos de almacenamiento masivo USB ofrecen una forma rápida y fácil de transportar y compartir datos cuando la transmisión digital no es posible. Sin embargo, el alto riesgo de robo y pérdida hace que los dispositivos de almacenamiento masivo USB sean una pesadilla para la seguridad corporativa.

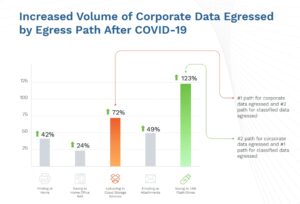

El trabajo remoto, que ahora está muy extendido, ha exacerbado estos problemas. El volumen de datos descargados por los empleados al almacenamiento masivo USB es de acuerdo con el Informe de Tendencias de Datos de la DG un 19 por ciento desde el comienzo de la crisis de COVID-123. Esto sugiere que muchos empleados están usando estos dispositivos para llevar grandes cantidades de datos a casa. Como resultado, cientos de terabytes de datos potencialmente confidenciales y sin cifrar están fuera del perímetro de seguridad de una organización, lo que aumenta considerablemente el riesgo de pérdida de datos. Sin embargo, una implementación efectiva del control y cifrado USB puede mejorar significativamente la protección contra los peligros inherentes de estos dispositivos.

Conceptos básicos: control y encriptación de USB

El informe muestra que el uso de memorias USB con datos importantes de la empresa ha aumentado considerablemente (Fuente: DG Data Trends Report de Digital Guardian)

El control y el cifrado USB se refieren a un conjunto de técnicas y prácticas utilizadas para proteger el acceso de los dispositivos a los puertos USB. Estos forman una parte importante de la seguridad de los endpoints, ya que ayudan a proteger los activos de datos confidenciales de pérdidas y los sistemas informáticos de las amenazas que se pueden implementar a través de dispositivos USB de conexión física, como el malware.

Hay varias formas de implementar el control y el cifrado USB. El enfoque más restrictivo es bloquear el uso de dispositivos USB por completo, ya sea cubriendo físicamente los puertos USB en los terminales o desactivando los adaptadores USB en todo el sistema operativo. Sin embargo, para la gran mayoría de las empresas, dada la gran cantidad de periféricos que dependen de los puertos USB, este no es un enfoque viable.

Alternativamente, se pueden combinar medidas físicas menos draconianas con el uso de cifrado para proteger los datos confidenciales, incluso si se pierde o se roba una unidad flash que contiene datos. La forma más fácil, pero generalmente también la más costosa, es comprar dispositivos que ya tengan incorporados algoritmos de encriptación sólidos. Una opción más económica es implementar y hacer cumplir políticas de TI específicas para el uso de dispositivos USB. Estas pueden ser políticas que solo permitan a los empleados usar ciertos dispositivos USB aprobados cuyos sistemas de archivos se hayan encriptado manualmente, o que requieran que ciertos archivos estén encriptados antes de que puedan transferirse a un dispositivo de almacenamiento USB.

Control ajustable para una seguridad matizada

Los controles de puerto USB estándar proporcionados como parte de la mayoría de los sistemas operativos tienden a tener una funcionalidad bastante limitada. Los equipos de seguridad tienen la opción de dejarlos completamente abiertos, marcarlos como de solo lectura o deshabilitarlos por completo. Sin embargo, para un enfoque más matizado, se puede lograr un mayor nivel de control granular utilizando aplicaciones de seguridad.

Por ejemplo, se puede especificar que cada dispositivo USB insertado debe decirle al sistema operativo exactamente qué tipo de dispositivo es como parte del protocolo de conexión. Con las aplicaciones de control de USB, los administradores pueden usar esta información para restringir o bloquear tipos específicos de dispositivos USB en puertos de terminales específicos. Por ejemplo, se puede permitir el uso de ratones USB a través del puerto, pero se puede prohibir el uso de dispositivos de almacenamiento como memorias USB.

Algunas soluciones de seguridad van más allá y permiten establecer reglas que rigen los puertos USB hasta un nivel individual. Esto incluye especificar exactamente qué tipos de archivos se pueden copiar o transferir a través de un puerto USB específico, o especificar que un puerto específico solo puede ser utilizado por dispositivos en una lista blanca preaprobada (según su número de serie). Dichos controles pueden ser extremadamente efectivos para evitar la transferencia de datos no autorizada o acciones maliciosas, como intentar cargar malware a través de una memoria USB no autorizada.

La solución controlada centralmente ahorra un esfuerzo logístico considerable

Una red corporativa puede contener cientos o incluso miles de dispositivos con uno o más puertos USB. Por lo tanto, las soluciones de control y encriptación que no se pueden gestionar individualmente sino de forma centralizada son mucho más fáciles de implementar y gestionar. Esto es especialmente cierto en este momento, donde los protocolos de mantenimiento remoto hacen que sea casi imposible administrar dispositivos de manera efectiva de otra manera.

Si bien los empleados consideran que las unidades USB portátiles son una forma rápida y conveniente de transportar o almacenar datos, representan un riesgo para la seguridad de las organizaciones. Sin embargo, la implementación de soluciones de encriptación y control de USB brinda a los equipos de seguridad las herramientas necesarias para mitigar las amenazas a través de dispositivos USB para redes de la empresa y datos confidenciales de la empresa.

[ID de starbox = 6]