El cambio a la informática sin servidor se está acelerando. Según una encuesta de 2019, el 21 % de las empresas ya ha adoptado la tecnología sin servidor, mientras que el 39 % lo está considerando. Trend Micro proporciona el documento técnico correspondiente para su descarga.

La tecnología sin servidor es atractiva para muchas empresas porque les permite concentrarse en crear un mejor código para sus aplicaciones en lugar de administrar y proteger la infraestructura necesaria para ejecutar las aplicaciones. El libro blanco de investigación de Trend Micro, Asegurar puntos débiles en arquitecturas sin servidor: riesgos y recomendaciones, proporciona consideraciones de seguridad para entornos sin servidor y ayuda a los usuarios a hacer que sus entornos sin servidor sean lo más seguros posible. La atención se centra en los servicios ofrecidos por AWS, que tiene la gama más amplia de ofertas en este mercado.

La informática sin servidor es una tecnología que admite servicios de back-end, lo que permite a las organizaciones descargar ciertas responsabilidades a los proveedores de servicios en la nube (CSP) como Amazon Web Services (AWS), incluida la gestión de la capacidad, la aplicación de parches y la disponibilidad. Con la computación sin servidor, las aplicaciones de back-end se pueden construir sin involucrarse directamente en la disponibilidad y la escalabilidad. Sin embargo, el término "sin servidor" no significa que este modelo informático no utilice servidores en absoluto, sino que las empresas ya no tienen que participar directamente en el mantenimiento y la seguridad de los servidores.

Tecnología sin servidor más segura que otros modelos de computación en la nube

La seguridad de los componentes informáticos de infraestructura de estas arquitecturas está garantizada en gran medida por los CSP (proveedores de servicios en la nube). Debido a esto, la tecnología sin servidor se considera relativamente más segura que otros modelos de computación en la nube. Pero como cualquier otra tecnología existente, no es inmune a los riesgos y amenazas.

Servicios en red en una arquitectura sin servidor

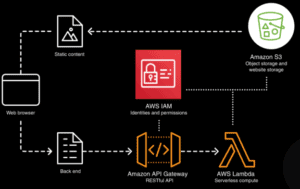

Para comprender cómo funciona una arquitectura sin servidor, debe saber qué diferentes servicios están involucrados. Esta publicación trata sobre una arquitectura sin servidor de AWS.

Amazon S3

Amazon Simple Storage Service (Amazon S3) es un servicio de almacenamiento de objetos de datos escalable que admite una variedad de casos de uso, como aplicaciones móviles, análisis de big data y dispositivos IoT. Amazon S3 permite administrar objetos, que luego se almacenan en depósitos a través de las API.

AWS Lambda

Uno de los servicios sin servidor más utilizados es AWS Lambda. Permite a las organizaciones ejecutar código sin la tediosa tarea de implementar y mantener servidores. Los desarrolladores solo pagan por la cantidad de instancias en las que se activa el código. Con AWS Lambda, no tienen que administrar hardware ni asegurarse de que el sistema operativo y todas las aplicaciones instaladas estén actualizados.

Puerta de enlace API de Amazon

Amazon API Gateway permite que las API se creen, publiquen, mantengan, monitoreen y protejan de manera fácil y eficiente. El servicio actúa como un portal para las aplicaciones que pueden acceder a las funciones o datos del servicio de back-end a través de las API RESTful y las API WebSocket.

IAM de AWS

A través de AWS Identity and Access Management (AWS IAM), los desarrolladores pueden administrar la información de seguridad y los permisos para validar el acceso a servicios y recursos sin servidor.

Configuraciones incorrectas y prácticas de codificación inseguras

Los CSP más grandes, como AWS, aplican la política de privilegios mínimos al otorgar permisos para tareas específicas. También aprovechan el enfoque de denegación predeterminado, que garantiza que cada servicio pueda comunicarse o ser accesible para otro servicio solo cuando se otorgan los permisos necesarios. La asignación y verificación manual de privilegios proporciona más seguridad. Sin embargo, esto puede resultar difícil para los usuarios, especialmente con una combinación compleja de servicios interconectados. Como resultado, podrían introducir o pasar por alto errores de configuración y riesgos de seguridad del servicio sin servidor como los siguientes.

Amazon S3

Dejar cubos de Amazon S3 abiertos o de libre acceso podría ser una puerta para que los actores maliciosos busquen datos confidenciales. Los datos críticos o fragmentos de código que no deberían estar visibles públicamente también podrían quedar expuestos si los depósitos de Amazon S3 se utilizan para alojar contenido para el que no están destinados.

AWS Lambda

Las funciones de AWS Lambda podrían ser explotadas por actores malintencionados mediante técnicas de inyección en código malformado o vulnerable. Los datos confidenciales también podrían estar expuestos si el código de una función de AWS Lambda está diseñado para devolver variables y ser accesible para servicios externos. Los actores malintencionados también podrían explotar las credenciales almacenadas como variables en las funciones de AWS Lambda para obtener acceso a la cuenta de un usuario. Además, se podría usar código malicioso para almacenar herramientas y scripts maliciosos en la carpeta /tmp de un entorno de ejecución de AWS Lambda. Los archivos aquí podrían ser lo suficientemente persistentes como para lanzar ataques o filtrar datos confidenciales.

Puerta de enlace API de Amazon

Una vez que un punto de enlace de Amazon API Gateway está expuesto y desprotegido, podría usarse para lanzar un ataque de denegación de servicio (DoS) para comprometer o eliminar el servicio detrás de él. Los actores maliciosos con la intención de causar daños financieros a una empresa también pueden abusar de un punto de enlace abierto de Amazon API Gateway para sondear continuamente una función de AWS Lambda para inflar la factura de la empresa.

IAM de AWS

A veces, quizás debido a limitaciones de tiempo, los desarrolladores crean políticas demasiado permisivas para garantizar la comunicación entre los componentes del sistema. Esto es facilitado por AWS IAM. Pero, por supuesto, esta relajación de privilegios afecta la seguridad de los servicios sin servidor con los que se utiliza AWS IAM.

Riesgos del código con errores

Para resaltar aún más los riesgos de implementar código con errores en un sistema sin servidor, los investigadores crearon una prueba de concepto que incluye una función de AWS Lambda de alto privilegio. El siguiente video muestra cómo las malas prácticas de codificación permiten que los actores malintencionados cambien con éxito el tiempo de espera de la función AWS Lambda y luego realicen otras actividades, como la elevación de privilegios y la exfiltración de datos.

Impacto de los riesgos de seguridad en las empresas

Los servicios sin servidor implican capacidades sin estado y, como tales, los datos de estos servicios se almacenan en caché en lugar de almacenarse en la memoria. Al mover datos de servicios sin servidor a ubicaciones fuera del sitio, las organizaciones deben tener en cuenta cómo se mueven los datos para evitar la fuga de datos. Una de esas filtraciones de datos ocurrió cuando una base de datos que contenía medio millón de documentos legales y financieros confidenciales quedó expuesta debido a una configuración incorrecta cuando se cambiaron las políticas de acceso.

Saber dónde se almacenan los datos también es importante para evitar problemas de cumplimiento, como cuando se conocieron más de 36.000 XNUMX registros de reclusos de varias instalaciones correccionales en los EE. UU. porque se podía acceder a un almacén de datos conectado a una aplicación basada en la nube. Comprometer la aplicación o el servicio de una organización también podría provocar la interrupción del negocio y daños a la reputación.

Seguridad para servicios e instalaciones serverless

El modelo de responsabilidad compartida, en el que tanto el CSP como el usuario comparten responsabilidades por la seguridad del entorno de la nube, también se aplica a la informática sin servidor. El proyecto de investigación presenta formas en las que los servicios e instalaciones sin servidor pueden protegerse contra riesgos y amenazas utilizando las mejores prácticas y soluciones de seguridad. El documento técnico "Asegurar puntos débiles en arquitecturas sin servidor: riesgos y recomendaciones" proporciona más detalles sobre el tema.

Vaya directamente al libro blanco en Trendmicro.com

Acerca de Trend Micro Como uno de los principales proveedores de seguridad de TI del mundo, Trend Micro ayuda a crear un mundo seguro para el intercambio de datos digitales. Con más de 30 años de experiencia en seguridad, investigación de amenazas globales e innovación constante, Trend Micro ofrece protección para empresas, agencias gubernamentales y consumidores. Gracias a nuestra estrategia de seguridad XGen™, nuestras soluciones se benefician de una combinación intergeneracional de técnicas de defensa optimizadas para entornos de vanguardia. La información de amenazas en red permite una protección mejor y más rápida. Optimizadas para cargas de trabajo en la nube, terminales, correo electrónico, IIoT y redes, nuestras soluciones conectadas brindan visibilidad centralizada en toda la empresa para una detección y respuesta más rápidas a las amenazas.