El Cloud Threat Report Volume 7 revela: Después de una alerta para un equipo de seguridad, los atacantes tienen hasta 40 días para llevar a cabo su ataque en el 4 por ciento de los casos. Los atacantes son ayudados por el 60 por ciento de vulnerabilidades altas o críticas sin parchear.

La superficie de ataque de la nube es tan dinámica como la propia nube. A medida que las organizaciones de todo el mundo comparten, almacenan y administran cada vez más datos en la nube, la superficie de ataque para las empresas se expande exponencialmente. Esta expansión a menudo ocurre de formas desconocidas, pasadas por alto o mal aseguradas. Para los atacantes, cada carga de trabajo en la nube representa una oportunidad y, sin una gestión adecuada, las organizaciones están expuestas a innumerables riesgos.

Objetivo del ataque: problemas cotidianos en la nube

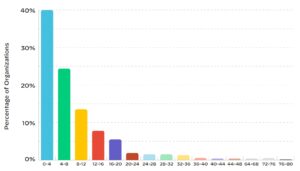

🔎 Solo el 40 por ciento responde a las alertas de seguridad dentro de los 4 días (Imagen: Unidad 42).

Si bien los informes anteriores se han centrado en una sola amenaza (p. ej., administración de acceso a la identidad, ataques a la cadena de suministro y seguridad de los contenedores), el Volumen 42 del Informe sobre amenazas en la nube de la Unidad 7, "Navegando por la superficie de ataque en expansión", aborda un problema mayor y más amplio: los atacantes se vuelven expertos. en la explotación de problemas comunes y cotidianos en la nube. Estos problemas incluyen configuraciones incorrectas, credenciales débiles, falta de autenticación, vulnerabilidades sin parches y paquetes maliciosos de software de código abierto (OSS).

El informe proporciona un desglose de dos instancias diferentes del mundo real de ataques en la nube observados por la Unidad 42 en 2022. Después de anonimizar y desidentificar a las víctimas, los investigadores revelan cómo los atacantes explotaron los datos confidenciales filtrados en la web oscura y la interrupción del negocio causada por el ransomware.

Hallazgos importantes del informe

- De media, los equipos de seguridad tardan 145 horas (unos seis días) en resolver un incidente de seguridad. El 60 por ciento de las empresas tardan más de cuatro días en resolver problemas de seguridad.

- En la mayoría de los entornos de nube empresarial, el 80 % de las alarmas se activan con solo el XNUMX % de las políticas de seguridad.

- El 63 % de las bases de código en producción tienen vulnerabilidades sin parches calificadas como altas o críticas (CVSS >= 7.0)

- El 76 % de las organizaciones no aplican la MFA para los usuarios de la consola, mientras que el 58 % de las organizaciones no aplican la MFA para los usuarios raíz/administradores.

Medidas comunes de monitoreo en la nube

Basado en una gran cantidad de datos recopilados en 2022, el informe examina las brechas de seguridad del mundo real que afectaron a las organizaciones medianas y grandes. Describe los problemas observados en miles de entornos de múltiples nubes y analiza el impacto de las vulnerabilidades de OSS en la nube. Específicamente, los investigadores analizaron las cargas de trabajo en 210.000 1.300 cuentas en la nube en XNUMX empresas diferentes. Como muchas empresas ahora tienen múltiples implementaciones en la nube, las vulnerabilidades son cada vez más el objetivo de los atacantes.

¿Tienes un momento?

Tómese unos minutos para nuestra encuesta de usuarios de 2023 y ayude a mejorar B2B-CYBER-SECURITY.de!Solo tiene que responder 10 preguntas y tiene la oportunidad inmediata de ganar premios de Kaspersky, ESET y Bitdefender.

Aquí vas directo a la encuesta

Si bien los errores de los usuarios, como las configuraciones inseguras, siguen siendo el principal problema, los investigadores de Unit 42 también han identificado problemas derivados de las plantillas preparadas y las configuraciones predeterminadas proporcionadas por los proveedores de servicios en la nube (CSP). Si bien estas configuraciones y características son convenientes y facilitan la adopción de nuevas tecnologías, no colocan a los usuarios en el lugar más seguro para comenzar.

Resultados ejemplares:

- El 76 % de las organizaciones no aplican la MFA para los usuarios de la consola.

- Se encontraron datos confidenciales en el 63 por ciento de los depósitos de almacenamiento de acceso público.

Nube: riesgos del software de código abierto (OSS)

El software de código abierto fue una de las fuerzas impulsoras detrás de la revolución de la nube. Sin embargo, el uso cada vez mayor de OSS en la nube también aumenta la complejidad y, con ello, la probabilidad de software obsoleto o descontinuado, contenido malicioso y ciclos de aplicación de parches más lentos. Esto hace que sea responsabilidad de los usuarios finales validar el OSS antes de integrarlo en las aplicaciones. Esta tarea es especialmente difícil cuando las empresas tienen que gestionar numerosos proyectos, todos los cuales dependen potencialmente de miles de OSS.

Recomendaciones: Hacer la vida difícil a los atacantes

Las empresas deben esperar que la superficie de ataque para las aplicaciones nativas de la nube siga creciendo a medida que los atacantes encuentran formas cada vez más creativas de atacar la configuración incorrecta de la infraestructura de la nube, las API y la propia cadena de suministro de software.

Para protegerse contra estas amenazas, el informe brinda orientación práctica sobre cómo cerrar las brechas de seguridad en la nube, como:

Debe existir un proceso de copia de seguridad automatizado para todas las cargas de trabajo en la nube que interrumpirían las operaciones comerciales en caso de falla. Las copias de seguridad deben almacenarse en ubicaciones protegidas aisladas del entorno de producción en múltiples ubicaciones geográficas para evitar un único punto de falla. Todas las organizaciones deben tener planes de continuidad comercial y recuperación ante desastres (BC/DR) que incluyan el proceso de restauración a partir de copias de seguridad.

Además, los investigadores predicen que la industria se alejará de las soluciones de seguridad puntuales hacia las plataformas de protección de aplicaciones nativas de la nube (CNAPP) que ofrecen un espectro completo de capacidades en todo el ciclo de vida del desarrollo de aplicaciones. Gartner respalda esta afirmación de que habrá un aumento significativo en la adopción de CNAPP, informando un aumento del 70 % en las consultas de los clientes sobre CNAPP entre 2021 y 2022.

Más en PaloAltoNetworks.com

Acerca de Palo Alto Networks Palo Alto Networks, el líder mundial en soluciones de ciberseguridad, está dando forma al futuro basado en la nube con tecnologías que transforman la forma en que trabajan las personas y las empresas. Nuestra misión es ser el socio de ciberseguridad preferido y proteger nuestra forma de vida digital. Lo ayudamos a abordar los mayores desafíos de seguridad del mundo con innovación continua aprovechando los últimos avances en inteligencia artificial, análisis, automatización y orquestación. Al ofrecer una plataforma integrada y potenciar un ecosistema creciente de socios, somos líderes en la protección de decenas de miles de empresas en nubes, redes y dispositivos móviles. Nuestra visión es un mundo donde cada día sea más seguro que el anterior.