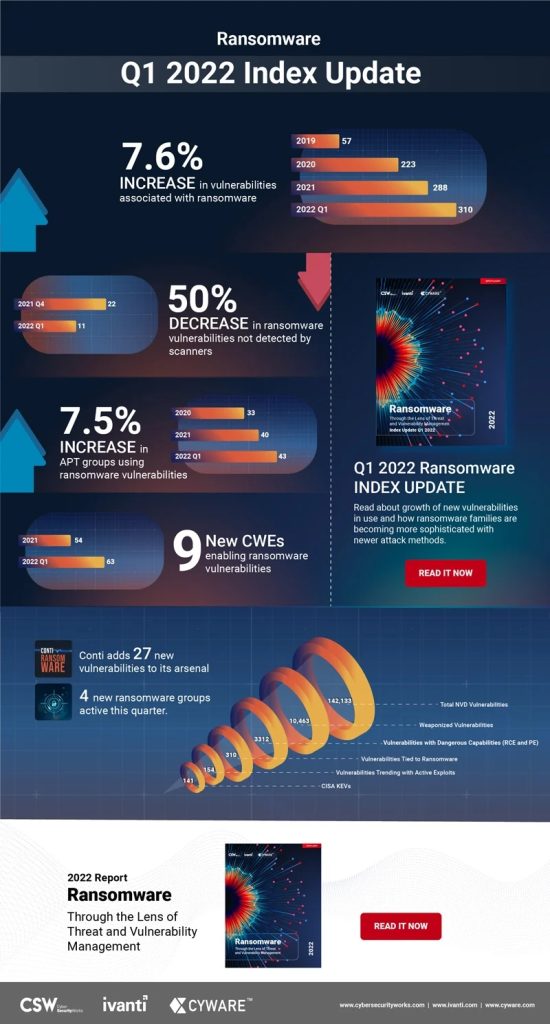

Informe de ransomware del primer trimestre de 1 de Ivanti: el estudio muestra un aumento del 2022 % en los grupos APT asociados al ransomware, un aumento del 7,5 % en las vulnerabilidades de tendencia y explotadas activamente, y un aumento del 6,8 % en las familias de ransomware.

Ivanti ha publicado los resultados del Ransomware Index Report Q1 2022. El informe encuentra un aumento del 7,6 % en las vulnerabilidades asociadas al ransomware en el primer trimestre de 2022. La mayoría de estas vulnerabilidades son explotadas por el grupo de ransomware Conti, que se unió al gobierno ruso y prometió apoyo tras la invasión de Ucrania. El informe descubrió 22 nuevas vulnerabilidades relacionadas con ransomware, lo que eleva el total a 310. Según el estudio, 19 de estas nuevas vulnerabilidades pueden vincularse al grupo de ransomware Conti.

Nuevas vulnerabilidades, nuevas familias de ransomware

El informe también muestra un aumento del 7,5 % en los grupos APT asociados con ransomware, un aumento del 6,8 % en las vulnerabilidades de tendencia y explotadas activamente, y un aumento del 2,5 % en las familias de ransomware. Además, el análisis reveló que tres nuevos grupos APT (Exotic Lily, APT 35, DEV-0401) comenzaron a usar ransomware para sus ataques. Agregue a eso diez nuevas vulnerabilidades activas y de tendencia asociadas con ransomware, lo que eleva el total a 157. Por último, pero no menos importante, cuatro nuevas familias de ransomware (AvosLocker, Karma, BlackCat, Night Sky) se activaron en el primer trimestre de 2022.

Ciberdelincuentes especializados en ransomware

Además, el informe revela que los ciberdelincuentes centrados en el ransomware están explotando las vulnerabilidades más rápido que nunca, enfocándose en las vulnerabilidades que permiten la mayor interrupción e impacto. Gracias a esta creciente sofisticación, los piratas ahora pueden explotar las vulnerabilidades dentro de los ocho días posteriores al lanzamiento del parche. También significa que cualquier holgura en las medidas de seguridad de terceros y organizaciones es suficiente para permitir que los grupos de ransomware penetren e infiltren redes vulnerables. Para empeorar las cosas, algunos de los escáneres más populares no detectan varias vulnerabilidades clave de ransomware. La investigación encontró que más del 3,5% de las vulnerabilidades de ransomware se pasan por alto, lo que deja a las organizaciones en gran riesgo.

Concéntrate en la atención médica

El informe también analiza 56 proveedores de aplicaciones de atención médica, dispositivos médicos y hardware utilizados en hospitales y centros de atención médica. Descubre 624 vulnerabilidades únicas en sus productos. Se han lanzado exploits para cuarenta de estas vulnerabilidades, y dos vulnerabilidades (CVE-2020-0601 y CVE-2021-34527) están asociadas con cuatro operadores de ransomware (BigBossHorse, Cerber, Conti y Vice Society). Desafortunadamente, esto sugiere que la atención médica podría convertirse en un objetivo cada vez mayor para los ataques de ransomware en los próximos meses.

Listas de vulnerabilidad incompletas

Otro desafío para los equipos de seguridad y TI es que la base de datos nacional de vulnerabilidades (NVD), la lista de clasificación y enumeración de patrones de ataques comunes (CAPEC) de MITRE Corporation y la agencia de seguridad de infraestructura y ciberseguridad de EE. UU. (CISA) tienen lagunas. El informe muestra que a la lista de NVD le faltan enumeraciones de debilidades comunes (CWE) para 61 vulnerabilidades, mientras que a la lista de CAPEC le faltan CWE para 87 vulnerabilidades. En promedio, una vulnerabilidad de ransomware se incluye en el NVD una semana después de que un proveedor la anunciara. Al mismo tiempo, 169 vulnerabilidades relacionadas con ransomware aún no se han incluido en la lista KEV de CISA. Mientras tanto, 100 de estas vulnerabilidades han sido atacadas por piratas informáticos de todo el mundo y están buscando una instancia sin parches en las empresas para explotar.

Parcialmente solo nuevas vulnerabilidades parcheadas

Hoy en día, muchos equipos de seguridad y TI luchan por comprender los riesgos reales que plantean las vulnerabilidades. Como resultado, establecen prioridades incorrectas al corregir vulnerabilidades. Por ejemplo, muchos solo parchean vulnerabilidades nuevas o aquellas que se han anunciado en el NVD. Otros simplemente usan el Sistema de puntuación de vulnerabilidad común (CVSS) para calificar y priorizar las vulnerabilidades. Srinivas Mukkamala, vicepresidente sénior y gerente general de productos de seguridad de Ivanti, dice: “Los actores de amenazas se enfocan cada vez más en fallas y fallas de higiene cibernética, incluidos los procesos de administración de vulnerabilidades obsoletos. Para proteger mejor a las organizaciones de los ataques cibernéticos, los equipos de seguridad y TI deben adoptar un enfoque basado en el riesgo para la gestión de vulnerabilidades. Esto requiere tecnología basada en IA que identifique vulnerabilidades y amenazas activas en la empresa, emita alertas tempranas para proteger contra vulnerabilidades, prediga ataques y priorice medidas correctivas”.

La confusión como desafío

Anuj Goel, cofundador y director ejecutivo de Cyware dice: “El ransomware es uno de los vectores de ataque clave en la actualidad. Sin embargo, uno de los mayores problemas es la falta de visibilidad de las amenazas para los equipos de seguridad, debido a la confusión de los datos de amenazas de diferentes fuentes. Si los equipos de seguridad van a ser proactivos en la mitigación de los ataques de ransomware, deben vincular su respuesta de parches y vulnerabilidades a un proceso de gestión de inteligencia de amenazas centralizado”.

Aaron Sandeen, CEO de Cyber Security Works, dice: “La falla de los escáneres para detectar vulnerabilidades críticas de ransomware es una gran preocupación para las organizaciones. Los expertos de CSW monitorean esto continuamente en nuestra investigación. La buena noticia es que el número ha disminuido este trimestre. Eso significa que las empresas de escáneres se están tomando este problema en serio”.

El Ransomware Index Spotlight Report se basa en datos de una variedad de fuentes, incluidos datos patentados de Ivanti y CSW, bases de datos de amenazas disponibles públicamente e información de investigadores de amenazas y equipos de pruebas de penetración. Ivanti realizó el estudio en asociación con Cyber Security Works, una autoridad de certificación de numeración (CNA) y Cyware, un proveedor líder de la plataforma tecnológica para construir Cyber Fusion Centers. Haga clic aquí para descargar el informe completo.

Más en Ivanti.com

Sobre Ivanti La fuerza de la TI unificada. Ivanti conecta la TI con las operaciones de seguridad empresarial para gobernar y proteger mejor el lugar de trabajo digital. Identificamos activos de TI en PC, dispositivos móviles, infraestructuras virtualizadas o en el centro de datos, independientemente de si se encuentran en las instalaciones o en la nube. Ivanti mejora la prestación de servicios de TI y reduce el riesgo comercial a través de la experiencia y los procesos automatizados. Mediante el uso de tecnologías modernas en el almacén y en toda la cadena de suministro, Ivanti ayuda a las empresas a mejorar su capacidad de entrega, sin cambiar los sistemas internos.