Nefilim Ransomware se dirige específicamente a víctimas con más de mil millones de dólares en ingresos anuales. Un estudio de Trend Micro analiza uno de los grupos de amenazas más exitosos del ransomware moderno.

Trend Micro, uno de los proveedores de soluciones de ciberseguridad líderes en el mundo, ha publicado un estudio de caso sobre el grupo de ransomware Nefilim, que proporciona una visión profunda de cómo funcionan los ataques de ransomware modernos. El estudio proporciona información valiosa sobre cómo los grupos de ransomware se desarrollan, operan de forma clandestina y cómo las plataformas avanzadas de detección y respuesta contribuyen a su defensa.

Cómo operan las familias modernas de ransomware

El enfoque de las familias modernas de ransomware hace que la detección y la respuesta a los ciberataques sean significativamente más difíciles para los ya sobrecargados centros de operaciones de seguridad (SOC) y equipos de seguridad de TI. Esto no sólo es crucial para el éxito empresarial y la reputación de la empresa, sino también para los niveles de estrés de los propios equipos del SOC.

“Los ataques de ransomware modernos son altamente dirigidos, adaptables y encubiertos, y utilizan enfoques probados y ya perfeccionados por los grupos APT (Advanced Persistent Threat). Al robar datos y bloquear sistemas importantes, grupos como Nefilim intentan chantajear a empresas globales altamente rentables”, explica Richard Werner, consultor empresarial de Trend Micro. "Nuestro último estudio es una lectura obligada para cualquier persona en la industria que quiera comprender completamente esta economía sumergida en rápido crecimiento y cómo las soluciones de detección y respuesta extendidas (XDR) pueden ayudar a combatirla".

Bajo el microscopio: 16 grupos de ransomware

Entre los 2020 grupos de ransomware examinados entre marzo de 2021 y enero de 16, Conti, Doppelpaymer, Egregor y REvil fueron los líderes en términos de número de víctimas en riesgo. Cl0p tenía la mayor cantidad de datos robados alojados en línea con 5 terabytes (TB).

Sin embargo, debido a su estricto enfoque en empresas con ventas anuales de más de mil millones de dólares, Nefilim logró el ingreso promedio más alto por extorsión.

Como muestra el estudio de Trend Micro, un ataque Nefilim suele tener las siguientes fases

- Acceso inicial que abusa de credenciales débiles en servicios expuestos de Protocolo de escritorio remoto (RDP) u otros servicios HTTP externos.

- Después de la intrusión, se utilizan herramientas de administración de movimiento lateral legítimas para identificar sistemas valiosos para el robo y el cifrado de datos.

- Se configura un "sistema de llamada a casa" utilizando Cobalt Strike y protocolos como HTTP, HTTPS y DNS, que pueden atravesar cualquier firewall.

- Para los servidores C&C se utilizan servicios especialmente seguros, los llamados "a prueba de balas".

- Los datos se leen y luego se publican en sitios web protegidos por Tor para chantajear a las víctimas. El año pasado, Nefilim publicó alrededor de dos terabytes de datos.

- El componente ransomware se activa manualmente una vez que hay suficientes datos.

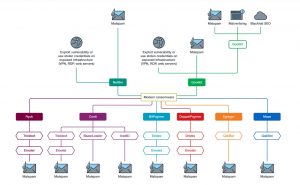

Hallazgos del estudio: Relaciones entre los cargadores de malware y la última carga útil de ransomware (Imagen: Trend Micro).

Trend Micro ya ha advertido sobre el uso generalizado de herramientas legítimas como AdFind, Cobalt Strike, Mimikatz, Process Hacker, PsExec y MegaSync que permiten a los atacantes de ransomware lograr sus objetivos pasando desapercibidos. Esto puede dificultar que los analistas de SOC que examinan registros de eventos de diferentes partes del entorno vean las conexiones y los ataques de alto nivel.

Desafío para los analistas de SOC

Trend Micro Vision One monitorea y correlaciona comportamientos sospechosos en múltiples capas, desde puntos finales hasta correo electrónico, servidores y cargas de trabajo en la nube, para garantizar que no haya puertas traseras para los actores de amenazas. Esto garantiza tiempos de respuesta más rápidos en caso de incidentes. Por lo general, los equipos pueden detener los ataques antes de que tengan un impacto grave en la empresa.

El informe completo, “Las tácticas de doble extorsión del ransomware moderno y cómo proteger a las empresas contra ellas”, está disponible en línea en Trend Micro.

Más en TrendMicro.com

Acerca de Trend Micro Como uno de los principales proveedores de seguridad de TI del mundo, Trend Micro ayuda a crear un mundo seguro para el intercambio de datos digitales. Con más de 30 años de experiencia en seguridad, investigación de amenazas globales e innovación constante, Trend Micro ofrece protección para empresas, agencias gubernamentales y consumidores. Gracias a nuestra estrategia de seguridad XGen™, nuestras soluciones se benefician de una combinación intergeneracional de técnicas de defensa optimizadas para entornos de vanguardia. La información de amenazas en red permite una protección mejor y más rápida. Optimizadas para cargas de trabajo en la nube, terminales, correo electrónico, IIoT y redes, nuestras soluciones conectadas brindan visibilidad centralizada en toda la empresa para una detección y respuesta más rápidas a las amenazas.