El phishing generalmente solo se explica teóricamente. Los expertos de Kaspersky explican un ataque usando un ejemplo en vivo. Una mirada en profundidad a un sitio web de phishing y sus intentos de disfrazarse como un escáner de correo electrónico y usarlo para atraer a las víctimas.

En los últimos años, ha habido noticias bastante regulares sobre infecciones basadas en correo electrónico de redes corporativas (y ransomware en general). Entonces, no sorprende que a los estafadores les guste usar el miedo a tales ataques para obtener las credenciales de correo electrónico de la empresa engañando a los empleados de la empresa para que "escaneen" sus buzones de correo.

El truco está dirigido a personas que son conscientes de la amenaza potencial del malware en los correos electrónicos pero que no saben cómo lidiar con él. En cualquier caso, el equipo de seguridad de TI debe explicar los trucos de los estafadores a los empleados y usar ejemplos para ilustrar lo que los empleados deben tener en cuenta para no convertirse en víctimas de los ciberdelincuentes.

El correo electrónico de phishing disfrazado

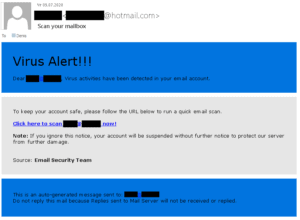

Correo de phishing: se utilizan emociones y advertencias para engañar a los usuarios (Fuente: Kaspersky)

Este mensaje engañoso utiliza el truco probado y verdadero de la intimidación de la víctima. Ya puedes ver los signos justo en el encabezado: asunto "alerta de virus" seguido de tres signos de exclamación. Por insignificante que parezca la puntuación, probablemente sea lo primero que debería dar al destinatario una pista de que algo podría estar mal. La puntuación innecesaria en un correo electrónico de trabajo es una señal de drama o falta de profesionalismo. De cualquier manera, es muy inapropiado para una notificación que quiere protegerlo de una amenaza.

Cada destinatario primero debe preguntarse quién envió el mensaje en primer lugar. El correo electrónico indica que si el destinatario no toma ninguna medida, la cuenta se suspenderá. Sería lógico suponer que fue enviado por el servicio de TI que administra el soporte para el servidor de correo de la empresa o por los empleados del proveedor del servicio de correo.

donde se produce la infección

Sin embargo, cabe señalar que ningún proveedor o servicio interno requerirá ninguna acción por parte del usuario para escanear el contenido de la bandeja de entrada. El escaneo se realiza automáticamente en el servidor de correo. Además, la "actividad de virus" rara vez ocurre dentro de una cuenta. Incluso si alguien envió un virus, el destinatario tendría que descargarlo y ejecutarlo. La infección tiene lugar en la computadora, no en la cuenta de correo electrónico.

Volviendo a la primera pregunta: una mirada al remitente debería activar dos campanas de alarma. Primero, el correo electrónico se envió desde una cuenta de Hotmail, mientras que una notificación legítima muestra el dominio de la empresa o del proveedor. En segundo lugar, se dice que el mensaje proviene del "equipo de seguridad del correo electrónico". Si la empresa del destinatario utiliza un tercero, su nombre debe aparecer en la firma. Y si el servidor de correo está en la infraestructura de la empresa, la notificación proviene del equipo de TI interno o del servicio de seguridad de TI. Es muy poco probable que todo un equipo sea el único responsable de la seguridad del correo electrónico.

URL ocultas en el enlace

A continuación el enlace. La mayoría de los clientes de correo electrónico modernos muestran la URL oculta detrás del hipervínculo. Si se le pide al destinatario que haga clic en un escáner de correo electrónico alojado en un dominio que no es propiedad de su empresa ni del proveedor de correo, es casi seguro que se trata de phishing.

El sitio web parece una especie de escáner de correo electrónico en línea. Para dar la apariencia de autenticidad, muestra los logotipos de varios proveedores de antivirus. El encabezado incluso incluye el nombre de la empresa del destinatario, lo que debería eliminar cualquier duda sobre de quién es la herramienta. El sitio web primero simula un escaneo y luego lo interrumpe con el mensaje inusual "Verifique su cuenta a continuación para completar el escaneo del correo electrónico y eliminar todos los archivos infectados". Por supuesto, se requiere la contraseña de la cuenta para esto.

sitio web de suplantación de identidad

Para determinar la verdadera naturaleza de un sitio web, primero examine el contenido de la barra de direcciones del navegador. Primero, como ya se mencionó, no es el dominio correcto. En segundo lugar, lo más probable es que la URL contenga la dirección de correo electrónico del destinatario. Eso está bien en sí mismo: es posible que la ID de usuario se haya pasado a través de la URL. Sin embargo, si tiene alguna duda sobre la legitimidad del sitio, reemplace la dirección con cualquier carácter (pero mantenga el símbolo @ para mantener la apariencia de una dirección de correo electrónico).

Los sitios web de este tipo utilizan la dirección proporcionada a través del enlace en el correo electrónico de phishing para completar los espacios en blanco en la plantilla del sitio web. Con fines experimentales utilizamos la dirección inexistente [email protected], y el sitio reemplazó debidamente "su empresa" en el nombre del escáner y la dirección completa en el nombre de la cuenta, después de lo cual aparentemente comenzó a escanear archivos adjuntos inexistentes en correos electrónicos inexistentes. Cuando repetimos el experimento con una dirección diferente, encontramos que los nombres de los archivos adjuntos eran los mismos en cada "escaneo".

El sitio web falso pretende ser un escaneo

Otra contradicción se muestra por el hecho de que el escáner supuestamente escanea el contenido del buzón sin autenticación. Entonces, ¿para qué necesita la contraseña? Pero hay formas y medios para proteger a sus empleados.

Kaspersky analizó minuciosamente las señales de phishing tanto en el correo electrónico como en el sitio web del escáner falso. El simple hecho de mostrarles a los empleados esta publicación les dará una idea aproximada de lo que deben buscar. Pero eso es solo la punta del proverbial iceberg. Algunos correos electrónicos falsos son más sofisticados y difíciles de detectar.

Por lo tanto, Kaspersky recomienda aumentar continuamente la conciencia de los empleados sobre las amenazas cibernéticas más recientes, por ejemplo, con nuestra plataforma de conciencia de seguridad automatizada de Kaspersky.

Además, utilice soluciones de seguridad que puedan detectar correos electrónicos de phishing en el servidor de correo y evitar que las estaciones de trabajo sean redirigidas a sitios de phishing. Kaspersky Security for Business puede hacer ambas cosas. Además, ofrecemos una solución que amplía los mecanismos de protección integrados de Microsoft Office 365.

Obtenga más información en el blog de Kaspersky.com

Acerca de Kaspersky Kaspersky es una empresa internacional de ciberseguridad fundada en 1997. La profunda inteligencia de amenazas y la experiencia en seguridad de Kaspersky sirven como base para soluciones y servicios de seguridad innovadores para proteger empresas, infraestructura crítica, gobiernos y consumidores en todo el mundo. La cartera de seguridad integral de la empresa incluye una protección líder para puntos finales y una variedad de soluciones y servicios de seguridad especializados para defenderse contra amenazas cibernéticas complejas y en constante evolución. Más de 400 millones de usuarios y 250.000 XNUMX clientes corporativos están protegidos por las tecnologías de Kaspersky. Más información sobre Kaspersky en www.kaspersky.com/