Los ciberdelincuentes introducen constantemente nuevas técnicas y tácticas en sus ataques de phishing para engañar a las víctimas y eludir las medidas de seguridad. Barracuda ha identificado tres nuevas tácticas de phishing utilizadas por los ciberdelincuentes:

Google traduce phishing, phishing de imágenes y ataques de caracteres especiales.

Después de analizar datos sobre correos electrónicos de phishing en enero de 2023, los investigadores de seguridad de Barracuda identificaron tres nuevas tácticas de phishing que utilizan los ciberdelincuentes: ataques que abusan de los enlaces de Google Translate, ataques con archivos adjuntos de imágenes y ataques que usan caracteres especiales. Instrucciones de seguridad del Dr. Klaus Gheri, vicepresidente y gerente general de seguridad de red en Barracuda Networks.

Los nuevos correos electrónicos de phishing aún son raros, pero sofisticados

Si bien el volumen de estos ataques es muy pequeño (cada tipo de ataque representa menos del 11 por ciento de los ataques de phishing detectados por los clasificadores de aprendizaje automático de Barracuda), están muy extendidos y cada uno afecta del 15 al XNUMX por ciento de las organizaciones. Por lo tanto, es alta la probabilidad de que muchas empresas puedan encontrar uno de estos mensajes maliciosos antes de fin de año.

Los sistemas basados en puertas de enlace ofrecen poca o ninguna protección contra este tipo de ataques, y se necesitarían muchos ajustes y reglas basadas en el control para proteger a las organizaciones contra ellos. Estos ataques son de naturaleza más dinámica, donde la carga útil puede cambiar en el momento de la entrega, como se ve en los ataques que utilizan Google Translate. Aquí hay una mirada más cercana a las tres nuevas tácticas y las mejores prácticas que las organizaciones pueden usar para protegerse contra ellas.

Ataques que abusan de los enlaces del Traductor de Google

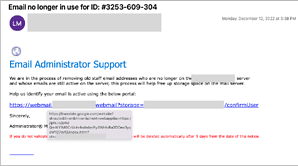

🔎 A través de Google Translate, las víctimas se reenvían a través de un enlace irreconocible (Imagen: Barracuda).

Los investigadores de Barracuda están observando un número cada vez mayor de ataques de correo electrónico que utilizan los servicios de Google Translate para ocultar direcciones URL maliciosas. Estos ataques se conocen comúnmente como phishing del traductor de Google, phishing basado en la traducción o ataques de engaño de la traducción. Si bien solo el 0,7 por ciento de los ataques de phishing detectados por los clasificadores de aprendizaje automático de Barracuda utilizaron enlaces de Google Translate, el 13 por ciento de las organizaciones recibieron este tipo de correo electrónico de phishing. En promedio, una empresa recibe alrededor de ocho de estos correos electrónicos por mes.

Google Translate es el servicio más abusado, pero los analistas de seguridad también han observado ataques similares ocultos detrás de otros motores de búsqueda populares. Los ataques son difíciles de detectar porque contienen URL que apuntan a un sitio web legítimo. Como resultado, muchas tecnologías de filtrado de correo electrónico pasan desapercibidas y terminan en los buzones de correo de los usuarios.

Los ataques que utilizan la ayuda de Google Translate son difíciles de detectar

En estos ataques, los ciberdelincuentes utilizan servicios de traducción para traducir una URL inofensiva, que luego envían por correo electrónico a sus víctimas. Después de la entrega del correo electrónico, los atacantes modifican la carga útil en contenido malicioso, por lo que las defensas basadas en puertas de enlace ofrecen poca seguridad. Los ataques también utilizan páginas HTML con un diseño deficiente o un idioma no admitido para eludir la traducción. En este caso, Google simplemente devuelve un enlace a la URL original, indicando que no puede traducir el sitio web subyacente. Los usuarios que hacen clic en la página por error son redirigidos a un sitio web controlado por el atacante.

Nuevos ataques con imágenes adjuntas

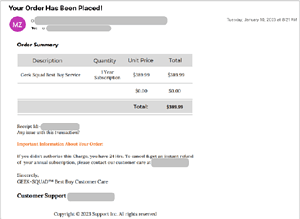

🔎 El uso de ataques de phishing basados en imágenes, aquí una factura como imagen, es popular porque muchos ataques tienen éxito con ella (Imagen: Barracuda).

Los spammers suelen utilizar los ataques basados en imágenes. Sin embargo, los atacantes ahora también están comenzando a usar imágenes sin texto en sus ataques de phishing. Estas imágenes a menudo contienen un enlace de devolución de llamada o un número de teléfono, lo que genera ataques de phishing.

Si bien solo el 0,2 por ciento de los ataques de phishing detectados por los clasificadores de aprendizaje automático de Barracuda fueron archivos adjuntos de imágenes, el 11 por ciento de las organizaciones recibieron este tipo de correo electrónico de phishing. En promedio, una empresa recibe alrededor de dos de estos correos electrónicos por mes. Debido a que estos ataques no contienen texto, las puertas de enlace de correo electrónico tradicionales pasan desapercibidas, lo que facilita que los atacantes lleguen a sus víctimas. La mayoría de los ataques de imágenes adjuntas que los investigadores de seguridad de Barracuda han descubierto involucran facturas falsas, como en el siguiente ejemplo:

El phishing de imágenes se dirige principalmente a empresas

Recientemente, este tipo de ataques se conocen como phishing de imágenes o phishing por imagen. Están ganando popularidad entre los delincuentes, ya que los usuarios suelen estar más dispuestos a confiar en una imagen que parece provenir de una fuente legítima. A medida que las medidas de seguridad del correo electrónico se han vuelto más sofisticadas, los ciberdelincuentes han tenido que desarrollar nuevas tácticas para evadir la detección. Los ataques de phishing basados en imágenes han demostrado ser una técnica eficaz para eludir estas medidas. El uso de ataques de phishing basados en imágenes ha aumentado significativamente durante la última década y probablemente seguirá siendo una táctica popular para los ciberdelincuentes en el futuro.

Uso de caracteres especiales en los ataques.

Los piratas informáticos a menudo usan caracteres especiales, como puntos de código Unicode de ancho cero, signos de puntuación, escritura no latina o espacios para evadir la detección. Si bien solo el 0,4 % de los ataques de phishing que detectaron los clasificadores de aprendizaje automático de Barracuda usaron este tipo de ataque, los investigadores de seguridad de Barracuda descubrieron que el 15 % de las organizaciones recibieron correos electrónicos de phishing que usaban caracteres especiales de esta manera. En promedio, una empresa recibe alrededor de cuatro de estos correos electrónicos maliciosos por mes.

¿Tienes un momento?

Tómese unos minutos para nuestra encuesta de usuarios de 2023 y ayude a mejorar B2B-CYBER-SECURITY.de!Solo tiene que responder 10 preguntas y tiene la oportunidad inmediata de ganar premios de Kaspersky, ESET y Bitdefender.

Aquí vas directo a la encuesta

Detectar estos ataques puede ser muy difícil, ya que el uso de caracteres especiales tiene fines legítimos, por ejemplo, en las firmas de correo electrónico. Una solución de seguridad de correo electrónico que utilice el aprendizaje automático para detectar si el uso de caracteres especiales es una estafa o no es la mejor manera de evitar que estas amenazas lleguen a los usuarios.

Los caracteres de ancho cero son invisibles para los lectores

El siguiente ejemplo muestra varios caracteres de ancho cero utilizados por los atacantes. Estos caracteres no son visibles para un usuario que recibe un mensaje, pero son reconocibles en el HTML:

Estos ataques se conocen comúnmente como "ataques homógrafos" o simplemente "ataques espaciales sin ancho". Este tipo de ataque se usaba comúnmente en typo-squatting, donde un atacante registra un dominio de aspecto similar con caracteres especiales para engañar a los destinatarios. Recientemente, sin embargo, se han utilizado cada vez más dentro del cuerpo de los correos electrónicos para engañar a los destinatarios haciéndoles creer que están recibiendo correos electrónicos de una fuente legítima.

Más ataques similares a las nuevas técnicas.

Ataques Punycode

Al igual que los caracteres especiales o de ancho cero, los ataques punycode usan caracteres que no son ASCII en los nombres de dominio para crear direcciones URL falsificadas que imitan sitios web legítimos y están diseñadas para engañar a los usuarios para que ingresen su nombre de usuario y contraseña o número de tarjeta de crédito.

Ataques de suplantación de URL

Estos ataques utilizan dominios similares, que no son necesariamente los mismos que los sitios web o empresas legítimas reales. Al igual que con los ataques de Punycode, los atacantes crean formularios de inicio de sesión que solicitan a los usuarios que ingresen sus credenciales por error o que descarguen archivos falsos que instalan ransomware o malware en la computadora local.

Ataques tipográficos en cuclillas

Esta es una técnica bastante común contra la cual las soluciones de puerta de enlace brindan una protección adecuada. En este caso, un atacante podría registrar un dominio como yahooo.com para hacerse pasar por el sitio web real de Yahoo!.

Ataques de abrevadero

En este tipo de ataque, los ciberdelincuentes se dirigen intencionalmente a un grupo de usuarios a través de un sitio web comprometido que se sabe que es visitado por su público objetivo. Los atacantes inyectan código malicioso en el sitio web y lo usan para robar credenciales de inicio de sesión u otra información confidencial e incluso instalar malware o ransomware.

Cómo se protegen las empresas frente a los nuevos ataques de phishing

Protección adecuada del correo electrónico

Debe asegurarse de que la protección de correo electrónico analice y bloquee los enlaces y archivos adjuntos maliciosos. Suelen ser difíciles de detectar y la detección a menudo da como resultado una gran cantidad de falsos positivos. Las mejores soluciones implican un análisis de aprendizaje automático que examina el contexto de la imagen y el asunto de los correos electrónicos y los combina con los datos del remitente para determinar si hay o no un ataque.

formación de los empleados

Es importante que los usuarios estén capacitados para identificar y reportar posibles ataques. Los ataques de phishing evolucionan constantemente, por lo que es importante educar a los usuarios sobre los nuevos tipos de ataques. Los equipos de seguridad deben incluir ejemplos de estos ataques en las campañas de simulación de phishing de la organización y alentar a los usuarios a verificar siempre dos veces antes de hacer clic en un enlace o compartir sus credenciales.

En el caso de que un correo electrónico malicioso llegue a la bandeja de entrada de un usuario, los equipos de seguridad deben tener a mano sus herramientas de remediación para identificar y eliminar rápidamente todas las instancias de un correo electrónico malicioso de la bandeja de entrada. La respuesta automatizada a incidentes puede ayudar a responder rápidamente antes de que los ataques se propaguen por toda la organización. La protección de apropiación de cuentas también puede monitorear la actividad sospechosa de la cuenta y alertar a los responsables si las credenciales se han visto comprometidas.

Más en Barracuda.com

Acerca de Barracuda Networks Barracuda se esfuerza por hacer del mundo un lugar más seguro y cree que todas las empresas deben tener acceso a soluciones de seguridad para toda la empresa habilitadas para la nube que sean fáciles de comprar, implementar y usar. Barracuda protege el correo electrónico, las redes, los datos y las aplicaciones con soluciones innovadoras que crecen y se adaptan a lo largo del viaje del cliente. Más de 150.000 XNUMX empresas en todo el mundo confían en Barracuda para poder concentrarse en hacer crecer su negocio. Para obtener más información, visite www.barracuda.com.