La gran cantidad de ataques en los que se utilizan indebidamente las credenciales comprometidas muestra que las contraseñas por sí solas ya no son suficientes como una identificación confiable de usuarios legítimos, y que el uso de la autenticación multifactor (MFA) se ha convertido en un componente fundamental para la seguridad corporativa.

MFA requiere que los usuarios proporcionen pruebas más convincentes de su identidad además de sus credenciales. Según Microsoft, MFA puede prevenir el 99,9 % de los ataques basados en identidad basados en credenciales robadas. Porque incluso si las credenciales de un usuario se ven comprometidas, MFA hace que sea extremadamente difícil para los atacantes eludir los requisitos de autenticación.

¿Cómo funciona la autenticación multifactor?

MFA agrega pasos adicionales al proceso de autenticación. El número de estos pasos varía según la configuración y el contexto. Las tres categorías básicas de MFA son:

1. Algo que sabes

El ejemplo más simple de esta categoría es una contraseña o cualquier variación de datos memorables establecidos por o para el usuario. Esta categoría incluye, entre otras cosas, preguntas de antecedentes personales que probablemente solo el usuario pueda responder. En general, esta categoría se considera la menos segura, ya que los atacantes pueden comprometer o adivinar tanto las contraseñas como la información privada.

2. Algo que posees

Esta categoría es mucho más difícil de comprometer. Incluye varias entidades físicas que solo el usuario posee, por ejemplo, teléfonos móviles, tokens físicos, llaveros o tarjetas inteligentes. La entidad física puede servir como portador del paso de verificación, por ejemplo, un teléfono móvil que muestra una contraseña de un solo uso, o ser un objeto de autenticación en sí mismo, como un token físico. Este último se considera más seguro porque se intercambian menos datos durante la autenticación, lo que hace que sea menos fácil para un atacante interceptarlo.

3. Algo que eres

Esta se considera la categoría de factor más segura e incluye identificadores físicos. La huella digital en el teléfono móvil o en un token de hardware es la más utilizada, pero también se utilizan la voz, el reconocimiento facial y otros datos biométricos exclusivos. Cualquier combinación de estas tres categorías de factores de autenticación aumenta significativamente la seguridad y reduce la probabilidad de compromiso de la cuenta.

Ejemplos de soluciones MFA tradicionales

En entornos empresariales, MFA se usa a menudo junto con una solución de inicio de sesión único (SSO) para aumentar la seguridad de la contraseña de un solo uso utilizada por la fuerza laboral.

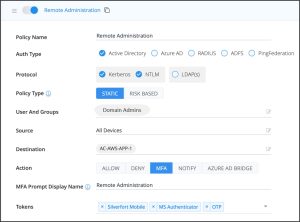

MFA estático frente a basado en el riesgo

Con MFA estático, se requiere un MFA cada vez que un usuario intenta acceder a un recurso. Esto puede ser engorroso e interrumpir los procesos operativos. Para evitar tales interrupciones y alinear MFA con las necesidades comerciales, muchas organizaciones optan por hacer uno o ambos de los siguientes:

La MFA estática solo se aplica a los usuarios cuando acceden a recursos confidenciales. Esto aún puede ser muy engorroso y disruptivo para los administradores que trabajan con muchos recursos confidenciales a diario.

Con un enfoque basado en el riesgo, la MFA solo se requiere cuando el nivel de riesgo es alto. Esto se conoce como autenticación adaptativa o autenticación basada en riesgos (RBA). Se utiliza un motor de riesgo que evalúa varios factores. Requiere factores de verificación adicionales solo cuando el nivel de riesgo sugiere que las credenciales proporcionadas pueden verse comprometidas.

MFA en todas partes: autenticación multifactor sin agentes

Para una protección holística de las identidades, las soluciones de Unified Identity Protection permiten aplicar MFA en todos los recursos, incluidos aquellos que antes no podían cubrirse, tanto en entornos locales como de múltiples nubes, y todo sin agentes ni proxies.

Para lograr esto, se cambiará fundamentalmente la arquitectura MFA tradicional. En lugar de depender de los agentes en los dispositivos, una solución de protección de identidad unificada se comunica directamente con la propia solución de gestión de acceso e identidad (IAM), supervisa los protocolos de autenticación y aplica MFA además de eso. Cada vez que un usuario intenta acceder a un recurso, se autentica con una solución de IAM (por ejemplo, Active Directory, Okta, Ping Azure AD, etc.). Después de la autenticación en la solución de IAM, la solicitud de acceso se reenvía a la plataforma de Protección de identidad unificada.

Análisis de la plataforma con cada solicitud de acceso

Luego, la plataforma analiza el contexto de cada usuario o solicitud de acceso a la cuenta de servicio, aprovechando un motor de riesgo impulsado por IA. A continuación, aplica la política de acceso adecuada. Si el riesgo es alto, la solución puede aumentar los requisitos de autenticación y solicitar al usuario una autenticación multifactor. Si la tarea de MFA se resuelve correctamente, la solución Unified Identity Protection indica al IAM que otorgue al usuario acceso al recurso. Si la tarea MFA no se resuelve o la política de acceso lo requiere, el acceso se puede bloquear por completo.

Esta arquitectura novedosa hace posible extender MFA a prácticamente cualquier recurso que se autentique en la solución IAM en el entorno empresarial, así como a cualquier interfaz de acceso. Siempre que el recurso al que un usuario intenta acceder se autentica contra IAM, también está sujeto a MFA a través de la plataforma de Protección de identidad unificada. Esto permite la prevención en tiempo real de escenarios de ataques comunes, como la distribución automatizada de ransomware y el movimiento lateral en las instalaciones.

La nube sin autenticación multifactor es peligrosa

El desarrollo del panorama de TI hace que la autenticación segura sea más importante que nunca. Antes de la era de la nube, los atacantes tenían que eludir las defensas perimetrales para afianzarse en la red e instalar malware en un punto final o servidor. Hoy, debido a la transición gradual a la nube, se almacenan grandes cantidades de datos comerciales confidenciales en la Internet pública. Sin la protección adicional de MFA, estos datos están a solo una contraseña de ser accedidos por ciberdelincuentes.

Más en Silverfort.com

Sobre Silverfort Silverfort proporciona la primera plataforma de protección de identidad unificada que consolida los controles de seguridad de IAM en las redes empresariales y los entornos de nube para mitigar los ataques basados en la identidad. Utilizando tecnología innovadora sin agente y sin proxy, Silverfort se integra a la perfección con todas las soluciones de IAM, unificando su análisis de riesgo y controles de seguridad y extendiendo su cobertura a activos que anteriormente no podían protegerse, como aplicaciones propias y heredadas, infraestructura de TI, sistemas de archivos, línea de comando. herramientas, acceso de máquina a máquina y más.