Es posible que las vulnerabilidades de MOVEit ya se hayan reparado, pero el grupo CLOP de APT recién está comenzando con su chantaje. Se han publicado un total de 52 nombres de empresas que CLOP afirma haber atacado a través de la vulnerabilidad MOVEit; para algunas, incluso los primeros paquetes de datos o el botín de datos completo.

De alguna manera, el grupo CLOP no se cree del todo su comportamiento de Robin Hood: el grupo APT solo dice tomar dinero de las grandes empresas. Los datos capturados de agencias públicas y gubernamentales ya habían sido eliminados porque el grupo no estaba interesado en la política. Sin embargo, algunos expertos opinan que la eliminación de datos del gobierno solo tiene como objetivo crear menos enemigos. Al mismo tiempo, el grupo anuncia que publicará aún más nombres de empresas con el tiempo, afectados por la vulnerabilidad MOVEit y atacados.

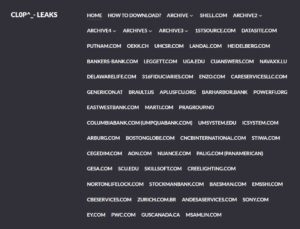

Más de 52 nombres publicados en la dark web

🔎Página de filtraciones del CLOP: Muchas de las empresas listadas se niegan a pagarle al grupo. Sin embargo, las primeras filtraciones de datos ya están disponibles (Imagen B2B-CS).

La lista actualmente publicada de 52 nombres incluye algunos nombres muy conocidos. Como empresa alemana, hay nombres como Heidelberger Druckmaschinen AG. El nombre Verivox, por otro lado, ha vuelto a desaparecer de la lista.. Sin embargo, la propia Verivox informa en un comunicado de prensa que se han perdido datos: “Después de que se conociera la brecha de seguridad, Verivox desconectó inmediatamente el entorno MOVEit en Verivox para evitar el acceso no autorizado a los datos. Los análisis forenses posteriores revelaron que los datos sobre esta vulnerabilidad crítica habían sido robados antes del cierre del entorno MOVEit en Verivox”. Como ya no están en la lista, hay tres opciones: los datos no le interesaban a CLOP, o vuelven a negociar, o pagan.

El proveedor de seguridad NortonLifeLock también se vio afectado

A nivel internacional, hay algunos nombres importantes en la lista CLOP: Shell, el Boston Globe, el fabricante de software Nuance, Sony, las auditoras Ernst & Young y PWC, la aseguradora Zurich. Por supuesto, no está claro si todas estas empresas perdieron datos realmente importantes o no. Tampoco está claro si algún dato fue robado a través de terceros.

Para muchos medios, el nombre NortonLifeLock fue particularmente interesante como proveedor de seguridad. A pedido de El Cyberexpress la dirección declaró que no se habían perdido datos de clientes. Sin embargo: "Desafortunadamente, algunos datos personales de empleados permanentes y eventuales se vieron afectados, incluida información como el nombre, la dirección de correo electrónico de la empresa, el número de identificación del empleado y, en algunos casos, también la dirección de la casa y la fecha de nacimiento", según un portavoz de NortonLifeLock. .

Primeros datos publicados en la dark web

CLOP afirma que nadie más que su grupo tenía y usó el exploit para la vulnerabilidad. Como algunas empresas no han entrado en negociaciones, ahora están publicando sus datos. Como el de la empresa Heidelberger Druckmaschinen AG. En la web oscura, CLOP ofrece alrededor de 750 MB de datos empaquetados para descargar. Sin embargo, es cuestionable si estos son auténticos.

Muchas otras empresas tampoco llegan a un acuerdo con CLOP. De las 52 empresas enumeradas actualmente, todos los datos ya están disponibles en Darknet para unas 12 empresas, y las primeras partes de los datos están disponibles para otras 2. Es bueno ver que muchas empresas no pagan dinero a CLOP y, por lo tanto, no cofinancian más ataques.