Kaspersky ha descubierto el tercer caso de un kit de arranque de firmware UEFI "en la naturaleza". El bootkit MoonBounce es más esquivo y persistente que sus predecesores. La campaña se acredita al conocido actor de amenazas persistentes avanzadas (APT) de habla china APT41.

Los expertos en seguridad de Kaspersky han descubierto otro kit de arranque de firmware [1]. El implante malicioso, denominado 'MoonBounce', está oculto en el firmware de la interfaz de firmware extensible unificada (UEFI) de las computadoras, una parte esencial de las computadoras. Este se encuentra en SPI Flash, un componente de memoria fuera del disco duro. Dichos implantes son notoriamente difíciles de quitar y tienen una visibilidad limitada para los productos de seguridad.

Bootkit de firmware UEFI parcialmente invisible

MoonBounce apareció por primera vez "en la naturaleza" en la primavera de 2021, demostrando un flujo de ataque sofisticado que representa un avance significativo sobre los bootkits de firmware UEFI informados anteriormente. Es casi seguro que la campaña se atribuye al conocido actor APT41 de Advanced Persistent Threat (APT).

El firmware UEFI es un componente importante en la mayoría de las computadoras. Su código es responsable de iniciar el dispositivo y entregar el control al software para cargar el sistema operativo. Este se encuentra en el llamado flash SPI, una memoria fuera del disco duro. Si ese firmware contiene código malicioso, se iniciará antes que el sistema operativo, lo que hará que el malware implantado a través de un bootkit de firmware sea particularmente difícil de borrar. No se puede eliminar simplemente reformateando un disco duro o reinstalando un sistema operativo. Debido a que el código reside fuera del disco duro, la mayoría de las soluciones de seguridad no detectan las actividades de dichos bootkits, a menos que tengan una función que escanee específicamente esa parte del dispositivo.

MoonBounce: Bootkit modificado

MoonBounce es solo el tercer bootkit UEFI identificado. Apareció "en la naturaleza" en la primavera de 2021 y fue descubierto por primera vez por los investigadores de Kaspersky cuando investigaban la actividad de su escáner de firmware [2], que se ha incluido en los productos de Kaspersky desde principios de 2019. Esto está diseñado específicamente para detectar amenazas ocultas en ROM-BIOS, incluidas las imágenes de firmware UEFI. En comparación con los dos bootkits LoJax [3] y MosaicRegressor [4] descubiertos anteriormente, MoonBounce muestra un progreso significativo con un flujo de ataque más complicado y una mayor sofisticación técnica.

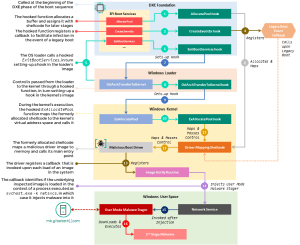

El implante reside en el componente CORE_DXE del firmware, que ya se invoca durante la secuencia de arranque de UEFI. Luego, los componentes del implante ingresan al sistema operativo a través de una serie de ganchos que interceptan ciertas funciones, donde se comunican con un servidor de comando y control para obtener más cargas útiles maliciosas que Kaspersky no pudo obtener. La cadena de infección en sí no deja rastros en el disco duro, ya que sus componentes funcionan en la memoria, lo que permite un ataque sin archivos que deja pocos rastros.

Arsenal de amenazas ampliado

Al investigar MoonBounce, los expertos de Kaspersky detectaron varios cargadores maliciosos y malware posterior a la explotación en varios nodos de la misma red. Esto incluye

- ScrambleCross o Sidewalk, un implante en memoria que puede comunicarse con un servidor C2 para intercambiar información y ejecutar complementos adicionales,

- Mimikatz_ssp, una herramienta posterior a la explotación disponible públicamente que se utiliza para recopilar credenciales y datos confidenciales,

- una puerta trasera previamente desconocida basada en Golang

- y Microcin [5], un malware que suele utilizar el actor de amenazas SixLittleMonkeys.

Flujo de la ejecución de MoonBounce desde la secuencia de inicio hasta la implementación del malware en el área del usuario (Imagen: Kaspersky).

Podría ser que MoonBounce descargue este tipo de malware, o que se use una infección previa por una de estas variantes de malware para comprometer la computadora y permitir que MoonBounce se afiance en la red. Otro posible método de infección para MoonBounce sería que la computadora estuviera comprometida antes de la entrega a la empresa notificada.

PCs infectadas antes de la entrega

En ambos casos, se supone que la infección ocurre al acceder de forma remota a la computadora de destino. Mientras que LoJax y MosaicRegressor agregan controladores DXE, MoonBounce modifica un componente de firmware existente para permitir un ataque más sutil y sigiloso.

Como parte de la campaña general contra la red en cuestión, los atacantes aparentemente realizaron una variedad de acciones, como archivar archivos y recopilar información de la red. Los comandos utilizados por los ciberdelincuentes indican que estaban interesados en el movimiento lateral y la exfiltración de datos. Dado que se utilizó un implante UEFI, es probable que deban participar en actividades de espionaje.

Puntos de ataque al grupo APT41

Según Kaspersky, MoonBounce se puede atribuir con un alto grado de certeza a APT41 [6], un actor de amenazas de habla china que ha estado realizando campañas de ciberespionaje y ciberdelincuencia en todo el mundo desde al menos 2012. Además, la existencia de algunos de los programas maliciosos anteriores en la misma red indica una posible conexión entre APT41 y otros actores de amenazas de habla china.

Hasta ahora, el bootkit de firmware solo se ha descubierto en una sola computadora de un holding en el mercado de alta tecnología. Sin embargo, se encontraron otros programas maliciosos asociados, como ScrambleCross y sus cargadores, en las redes de varias otras víctimas.

"Si bien no podemos vincular positivamente los implantes de malware adicionales encontrados durante nuestra investigación con MoonBounce, parece que algunos actores de amenazas de habla china comparten herramientas entre sí para respaldar sus diversas campañas", comenta Denis Legezo, investigador sénior de seguridad en Global Research and Equipo de análisis (GreAT) de Kaspersky. "En particular, parece haber una conexión entre Moon Bounce y Microcin".

Estrecha relación con MosaicRegressor

"Quizás lo que es más importante, este nuevo bootkit UEFI es similarmente avanzado a MosaicRegressor, del que informamos en 2020", dijo Mark Lechtik, investigador sénior de seguridad en el equipo de investigación y análisis global de Kaspersky. “Transformar un componente de firmware anteriormente benigno en uno al que ahora sea más fácil acceder mediante malware en el sistema es una innovación que no se ha visto en bootkits de firmware comparables anteriores. Esto hace que las infecciones digitales sean mucho más difíciles de identificar. Ya en 2018, predijimos que las amenazas UEFI ocuparían más espacio en el futuro; esta tendencia parece confirmarse. No nos sorprendería que aparecieran más bootkits en 2022. Afortunadamente, los fabricantes han comenzado a prestar más atención a los ataques de firmware y, por lo tanto, se están introduciendo gradualmente más tecnologías de seguridad como BootGuard y Trusted Platform Modules”.

Más en kaspersky.com

Acerca de Kaspersky Kaspersky es una empresa internacional de ciberseguridad fundada en 1997. La profunda inteligencia de amenazas y la experiencia en seguridad de Kaspersky sirven como base para soluciones y servicios de seguridad innovadores para proteger empresas, infraestructura crítica, gobiernos y consumidores en todo el mundo. La cartera de seguridad integral de la empresa incluye una protección líder para puntos finales y una variedad de soluciones y servicios de seguridad especializados para defenderse contra amenazas cibernéticas complejas y en constante evolución. Más de 400 millones de usuarios y 250.000 XNUMX clientes corporativos están protegidos por las tecnologías de Kaspersky. Más información sobre Kaspersky en www.kaspersky.com/