Muchas autoridades y empresas utilizan productos de Microsoft, la gama de productos de Microsoft Office con equipos en particular es muy popular, también en la versión en la nube. Como los expertos en seguridad de Proofpoint han demostrado en el pasado, esta migración a la nube trae nuevos riesgos cibernéticos, como phishing, inicios de sesión e identidades robados.

Actualmente, los atacantes apuntan cada vez más a los entornos y servicios en la nube e intentan explotar las brechas de seguridad y las vulnerabilidades existentes para sus propios fines. En los últimos meses y años, los ciberdelincuentes han utilizado los servicios de Microsoft para realizar ataques y, por ejemplo, han utilizado efectivamente Microsoft Sway como arma, eludiendo las medidas de seguridad.

Muchas aplicaciones de Microsoft están bajo ataque

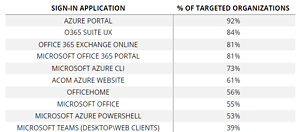

🔎 Las diez aplicaciones de inicio de sesión de Microsoft más atacadas en la segunda mitad de 2022 (Imagen: Proofpoint).

Sway está lejos de ser la única aplicación de Microsoft de la que abusan los ciberdelincuentes. Los investigadores de seguridad de Proofpoint analizaron recientemente más de 450 millones de ataques dirigidos a inquilinos en la nube de Microsoft 2022 en la segunda mitad de 365. Según los resultados del análisis, Microsoft Teams se encuentra entre las diez aplicaciones más atacadas. Casi el 40 por ciento de las organizaciones atacadas tuvieron al menos un intento de inicio de sesión no autorizado.

Razón suficiente para que Proofpoint analice más de cerca los equipos de aplicaciones de Microsoft. Durante su investigación, los expertos descubrieron múltiples métodos de abuso de Microsoft Teams, que los ciberdelincuentes utilizan de manera efectiva para robar credenciales M365, distribuir ejecutables peligrosos y propagar su acceso en un entorno de nube comprometido. Estas tácticas incluyen:

- Técnicas de suplantación y manipulación posteriores al compromiso de la cuenta, incluido el uso de pestañas para phishing o distribuir malware.

- Abusar de las invitaciones a reuniones al reemplazar las URL estándar con enlaces maliciosos.

- Abusar de los mensajes al reemplazar las URL existentes con enlaces maliciosos.

Los métodos de ataque examinados por Proofpoint requieren acceso a una cuenta de usuario comprometida o un token de equipo. Para 2022, alrededor del 60 por ciento de los suscriptores de M365 tendrán al menos una adquisición de cuenta exitosa. Como resultado, existe un potencial significativo para que los atacantes basados en las capacidades de Teams se trasladen lateralmente a los sistemas de las víctimas luego de un compromiso.

Suscriptores de M365: cuentas descifradas en un 60 por ciento

El análisis de los ataques anteriores y las tendencias actuales dentro del panorama de amenazas en la nube también muestra que los atacantes están adoptando cada vez más métodos de ataque más avanzados. El uso de nuevas técnicas y herramientas de ataque combinadas con aparentes fallas de seguridad, incluidas características peligrosas en aplicaciones de terceros, expone a las organizaciones a una variedad de riesgos importantes.

Además, los ciberdelincuentes buscan constantemente nuevas formas de robar las credenciales de los usuarios y obtener acceso a las cuentas de los usuarios. Como ilustra la última investigación de Proofpoint, Microsoft Teams se puede utilizar como plataforma para diversas formas de ataques en la nube, ya que es una aplicación en la nube legítima y popular.

Los expertos de Proofpoint han publicado la investigación completa en un blog, en el que se explican detalladamente los métodos de ataque mediante capturas de pantalla.

Más en Proofpoint.com

Acerca de Proofpoint Proofpoint, Inc. es una empresa líder en ciberseguridad. El enfoque de Proofpoint es la protección de los empleados. Porque estos significan el mayor capital para una empresa, pero también el mayor riesgo. Con un conjunto integrado de soluciones de ciberseguridad basadas en la nube, Proofpoint ayuda a las organizaciones de todo el mundo a detener las amenazas dirigidas, proteger sus datos y educar a los usuarios de TI empresariales sobre los riesgos de los ciberataques.