Dado que Microsoft ahora ha bloqueado todas las macros de forma predeterminada, los atacantes cibernéticos han estado buscando nuevas formas, y las encuentran. Los investigadores de seguridad de Proofpoint observaron esto y pudieron obtener información sobre el comportamiento de los ciberdelincuentes.

Estas deformaciones se deben en gran parte a que Microsoft ahora bloquea las macros de forma predeterminada. Todos los actores de la cadena alimenticia de los ciberdelincuentes, desde el hacker pequeño e inexperto hasta los ciberdelincuentes más experimentados que ejecutan ataques de ransomware a gran escala, se ven obligados a adaptar su forma de trabajar.

¿Sin macros? ¡Hay otras formas!

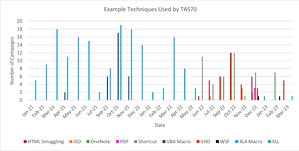

🔎 Dado que las macros VBA y XL4 están bloqueadas, los atacantes como Qbot están cambiando a otros tipos de archivos, como el contrabando de HTML o VHD (Imagen: Proofpoint).

Los investigadores de seguridad de Proofpoint pudieron obtener información valiosa sobre el comportamiento cambiante de los ciberdelincuentes. Como resultado, los atacantes ahora están experimentando extensamente con tipos de archivos heredados, cadenas de ataques inesperados y una variedad de técnicas para propagar sus cargas útiles de malware, incluido el ransomware.

Proofpoint pudo hacer las siguientes observaciones:

- Los ciberdelincuentes continúan probando diferentes enfoques para encontrar la forma más efectiva de comprometer un objetivo a través del correo electrónico. Esto demuestra que no existe un método fiable y uniforme que utilicen todos los actores del ecosistema del ciberdelito.

- Tan pronto como un grupo de ciberdelincuentes utiliza una nueva técnica, también la utilizan otros grupos de delincuentes en las semanas o meses siguientes.

- Los actores de ciberdelincuencia más sofisticados tienen el tiempo y los recursos para desarrollar y probar nuevas técnicas de entrega de malware.

El ejemplo del grupo de ciberdelincuentes TA570, también conocido como "Qbot", es un buen ejemplo de cuánto varían ahora los perpetradores en sus esfuerzos para entregar malware a sus posibles víctimas.

Qbot cambia toda su estrategia

Originalmente, es decir, antes de junio de 2022, TA570 usaba casi exclusivamente macros VBA y macros XL4 en sus campañas para distribuir cargas útiles de malware. Por lo general, era Qbot, pero también IcedID. En junio de 2022, los investigadores de seguridad de Proofpoint pudieron observar los primeros cambios. El grupo recurrió a varias Tácticas, Técnicas y Procedimientos (TTP) nuevos, sobre todo utilizando el contrabando de HTML por primera vez.

En los meses siguientes, TA570 recurrió a nuevos y diferentes TTP, utilizando hasta seis cadenas de ataque diferentes y únicas y numerosos tipos de archivos en un mes. Los tipos de archivos incluían PDF, LNK, discos duros virtuales (VHD), ISO, OneNote, Windows Script File (WSF) y XLL, entre otros.

Los expertos de Proofpoint han recopilado sus hallazgos sobre la desaparición de las macros como vector de ataque en una investigación detallada en un informe en PDF.

Directamente al informe en PDF en Proofpoint.com

Acerca de Proofpoint Proofpoint, Inc. es una empresa líder en ciberseguridad. El enfoque de Proofpoint es la protección de los empleados. Porque estos significan el mayor capital para una empresa, pero también el mayor riesgo. Con un conjunto integrado de soluciones de ciberseguridad basadas en la nube, Proofpoint ayuda a las organizaciones de todo el mundo a detener las amenazas dirigidas, proteger sus datos y educar a los usuarios de TI empresariales sobre los riesgos de los ciberataques.