El grupo APT liderado por Irán Charming Kitten (también conocido como Mint Sandstorm) está detrás de la nueva campaña de malware BellaCiao dirigida a organizaciones en los EE. UU., Europa, Israel, Turquía e India. Nuevo en el ataque: el malware se usa como código duro.

En su informe actual, Bitdefender Labs analiza los métodos de ataque de la nueva campaña activa de malware BellaCiao. El conocido grupo iraní Charming Kitten lo utiliza para buscar inicialmente vulnerabilidades de manera oportunista y automatizada antes de lanzar ataques de malware altamente sofisticados que se adaptan individualmente a las víctimas individuales. Luego atacan los objetivos utilizando una infraestructura novedosa de comando y control (CC). Los piratas informáticos pueden explotar las capacidades de puerta trasera y cuentagotas para codificar cualquier malware de espionaje, robo de datos o ransomware en lugar de descargarlo. Los primeros desarrolladores del malware llamaron a su campaña de ataque BellaCiao.

Gatito encantador apoyado por el estado iraní

Charming Kitten (también conocido por los nombres APT35/APT42, Mint Sandstorm/PHOSPHORUS, ITG18, UNC788, Yellow Garuda o TA453) es un grupo APT respaldado por el estado iraní afiliado al Ejército de Guardianes de la Revolución Islámica (Guardia Revolucionaria). Charming Kitten ha sido conocido entre los expertos en seguridad de TI desde 2014 por atacar a la oposición política, activistas, periodistas y actores individuales contra el régimen. El grupo se basó principalmente en la ingeniería social o el phishing para esto, pero también utilizó métodos de ataque sofisticados, como hacerse pasar por investigadores o activistas conocidos. Desde 2021, la Guardia Revolucionaria y los grupos asociados de la APT se han vuelto cada vez más agresivos.

Nuevo paso: Malware como código duro

Con BellaCiao, los miembros del grupo Charming Kitten usan una nueva forma de ejecutar sus comandos desde el servidor CC al punto final existente. Para ello, BellaCiao solicita a los sistemas afectados que inicien una solicitud de DNS en su nombre cada 24 horas. El servidor DNS controlado por los piratas informáticos envía una dirección IP resuelta que casi coincide con la dirección IP pública real. El servidor de comando y control envía sus comandos a través de una cadena codificada en lugar de las descargas tradicionales. La acción posterior del malware se disfraza como un proceso de TI legítimo.

La cadena se establece individualmente para cada empresa atacada según el patrón:

<2 letras mayúsculas al azar><3 letras minúsculas al azar> .

Todas las muestras observadas por Bitdefender incluyen rutas .pdb. PDB (Program DataBase) es un formato de archivo para Microsoft Visual Studio y almacena información de depuración sobre un ejecutable o un archivo DLL. Las rutas luego contienen la información de los ataques a cada cliente individual, ordenados por país.

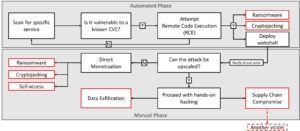

Ataques híbridos: desde el oportunismo automatizado hasta los ataques manuales dirigidos. Con BellaCiao, los piratas informáticos utilizan un ataque de malware dirigido que se basa en ataques oportunistas.

Siempre buscando vulnerabilidades remotas

Los piratas informáticos de APT con motivación comercial o respaldados por el estado, como Charming Kitten, buscan cada vez más vulnerabilidades de ejecución remota de código (RCE), preferiblemente aquellas para las que ya se conoce públicamente un PoC. Sobre la base de esto, quieren atacar a tantas empresas como sea posible utilizando métodos oportunistas. Descubren sistemas vulnerables con escaneos automatizados y los comprometen con una carga útil maliciosa utilizando una táctica de rociar y rezar. Esto suele valer la pena: incluso si los fabricantes de software publican un parche contra la vulnerabilidad, en promedio, decenas de miles de sistemas en todo el mundo permanecen sin parchear y, por lo tanto, vulnerables. A continuación, los atacantes implementan un webshell.

La intrusión persistente en la red de la víctima es seguida por ataques dirigidos, en este caso con BellaCiao. A veces pueden transcurrir semanas o meses entre el inicio oportunista y la ejecución real de un ataque. Se ven afectadas empresas de todas las industrias y de diferentes tamaños.

Entonces se puede desactivar Microsoft Defender

🔎 Ataques híbridos: los piratas informáticos con orientación económica y apoyo estatal primero buscan de forma automática y oportunista tantas víctimas como sea posible, a las que luego atacan de forma manual y específica (Imagen: Bitdefender).

Los atacantes pueden realizar numerosas acciones, como desactivar Microsoft Defender o robar información de contraseña. Una variante de BellaCiao implementa la herramienta de línea de comandos Plink para una conexión de proxy inverso al servidor de comando y control. Como resultado, los piratas informáticos pueden usar Powershell para ejecutar comandos y secuencias de comandos, cargar o descargar archivos o apagar un servidor web. Los expertos de Bitdefender también esperan ataques en los servidores de Microsoft Exchange.

Se recomienda especialmente la aplicación constante de parches a las vulnerabilidades conocidas como defensa contra tales ataques híbridos. Si se conocen, todas las empresas deberían suponer que los piratas informáticos también seguirán ese consejo. Igualmente importante es la reducción de la superficie de ataque, la detección y defensa proactivas, así como la inteligencia de amenazas basada en la reputación de IP, dominio y URL. Los expertos en seguridad de un centro de operaciones de seguridad identifican ataques modificados individualmente.

Más en Bitdefender.com

Acerca de Bitdefender Bitdefender es líder mundial en soluciones de ciberseguridad y software antivirus, y protege más de 500 millones de sistemas en más de 150 países. Desde su fundación en 2001, las innovaciones de la compañía han brindado regularmente excelentes productos de seguridad y protección inteligente para dispositivos, redes y servicios en la nube para clientes privados y empresas. Como proveedor elegido, la tecnología de Bitdefender se encuentra en el 38 por ciento de las soluciones de seguridad implementadas en el mundo y cuenta con la confianza y el reconocimiento de profesionales de la industria, fabricantes y consumidores por igual. www.bitdefender.de