En los últimos años, los equipos de TI y seguridad se han enfrentado a varios desarrollos. La adopción masiva de la nube, los ataques cada vez más sofisticados, el cambio al trabajo desde casa y otros factores han creado un entorno cambiante. Como resultado, un plan de respuesta a incidentes o un plan de respuesta a emergencias de hace algunos años ya no cumple con los requisitos actuales.

Ninguna empresa quiere ser reactiva en caso de un incidente de seguridad. Un enfoque proactivo con un plan de IR sólido ayuda a las organizaciones a responder de manera rápida y eficaz y a reanudar las operaciones normales lo antes posible. Muchos ya cuentan con un plan de IR, pero no importa cuán completo sea, los refinamientos son inevitables. El panorama de amenazas en evolución y el entorno cambiante requieren cambios y mejoras regulares.

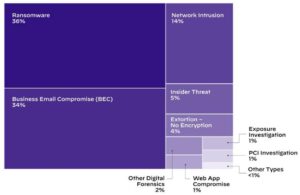

Ransomware y ataques de correo electrónico

Der aktuelle Informe de respuesta a incidentes de la Unidad 2022 de 42 por ejemplo, ha revelado que el compromiso del correo electrónico comercial y los ataques de ransomware están muy extendidos. Juntas, estas dos amenazas representan el 70 por ciento de los casos manejados por el equipo de investigación de la Unidad 42 de Palo Alto Networks. Si bien los ciberdelincuentes se han involucrado en estas actividades lucrativas durante años, los detalles continúan evolucionando. Por ejemplo, los grupos de ransomware utilizan cada vez más mecanismos de extorsión adicionales para que las empresas paguen. También crean versiones fácilmente accesibles de su malware para permitir que los atacantes menos técnicos participen en sus actividades maliciosas. Al revisar los planes de IR existentes, las organizaciones pueden continuar defendiéndose si los atacantes cambian de táctica.

Además, los tres principales vectores de acceso para los atacantes son el phishing, la explotación de vulnerabilidades de software y los ataques de credenciales de fuerza bruta. Por lo tanto, es importante que los planes de IR existentes se revisen para centrarse en los tipos de ataques más comunes. Aquí hay siete mejores prácticas básicas que las organizaciones pueden usar para mejorar su plan de IR mientras fortalecen su postura de seguridad general.

Configurar comunicaciones periódicas del plan de IR

Cuando ocurre un incidente de ciberseguridad, ya sea una violación de datos o un ataque de ransomware, es importante comprender qué se ha dañado o robado. Los líderes de seguridad deben detener a los atacantes y mantener el negocio funcionando con normalidad. Sin embargo, no saber por dónde empezar puede agravar el daño. Cuando llega el momento de promulgar o iniciar el plan, todos los involucrados deben saber exactamente qué hacer.

La comunicación clara y el conocimiento de las funciones y responsabilidades de cada miembro del equipo de RI son esenciales para garantizar que todos los involucrados estén en sintonía. Durante un incidente, todos deben estar preparados, pero para que todo funcione sin problemas, todos deben saber qué está haciendo el otro y quién es el contacto clave para cada paso del trabajo. También es importante ver las cosas de manera positiva. Responder a los incidentes de seguridad puede volverse agitado y, a menudo, se cometen errores. El reconocimiento positivo de los logros del equipo a lo largo del camino ayuda a mantener a todos motivados.

No subestimes el valor de un libro de jugadas de IR

A muchas empresas les gusta decir que tienen un plan de respuesta a incidentes, pero con demasiada frecuencia no saben qué hacer con él. Un libro de jugadas de respuesta a incidentes específico de la amenaza es esencial para un plan de IR eficaz. Si bien esto no tiene que publicarse oficialmente, al menos debería consistir en un documento de fácil acceso que pueda servir como guía en el caos de la reacción.

Un problema común con los ataques cibernéticos y otros incidentes es que, si bien los grupos saben de qué son responsables, no saben cómo ejercer esa responsabilidad. El libro de jugadas debe proporcionar orientación sobre qué acciones tomar para resolver situaciones específicas. Se puede considerar como una serie de IR SOP (Procedimientos Operativos Estándar).

Por ejemplo, cuando contiene un incidente de ransomware, el equipo de IR probablemente reconocerá que las contraseñas deben cambiarse, pero es posible que no esté seguro de hasta qué punto. El libro de jugadas mostraría qué contraseñas deben cambiarse, es decir, cuentas administrativas, individuales, de servicio, cuentas globales, etc. También incluye una lista de verificación de todas las demás acciones requeridas y quién es responsable de realizarlas.

Introducir revisiones periódicas de seguridad e higiene.

Un plan de IR sólido fomenta hábitos que conducen a la seguridad. Las revisiones regulares de higiene y seguridad aseguran una respuesta más eficiente y ayudan a minimizar el riesgo de incidentes desde el principio. Estas comprobaciones incluyen el cambio de contraseñas, la actualización y/o la rotación de claves, la comprobación de los niveles de acceso y la búsqueda de cuentas de empleados antiguos o cuentas creadas por un atacante.

Actualización del plan IR a medida que cambia la tecnología

La creación de un plan de RI no es una tarea única, y el plan debe evaluarse y revisarse periódicamente. Esto es especialmente importante en el mundo actual, donde la tecnología y los sistemas de información que la respaldan evolucionan y cambian rápidamente. También pueden ocurrir otros cambios, como B. la reubicación de procesos de negocio o cambios de personal y tareas.

A medida que ocurren tales cambios, el plan IR debe ajustarse para mantenerse al día. Por ejemplo, si las organizaciones han trasladado algunos de sus datos o cargas de trabajo a la nube, esto las expone a nuevas amenazas. Como resultado, deben ajustar su plan de IR para abordar las amenazas específicas de la nube.

Una cosa a tener en cuenta es que las empresas no necesitan reinventar la rueda diseñando un plan completamente nuevo. En su lugar, deben realizar cambios en el plan existente, siguiendo las mejores prácticas más recientes, como: B. el marco de ciberseguridad del NIST, CSIRT o BSI (catálogo de medidas para la gestión de emergencias).

Evaluar proactivamente el plan de IR

El 70 por ciento de las amenazas a las empresas son ransomware y correos electrónicos maliciosos (Imagen Palo Alto Networks).

Las organizaciones no quieren esperar hasta que sea demasiado tarde para descubrir debilidades en su plan, por lo que es esencial una evaluación proactiva del plan de RI. Además, los responsables de ejecutar el plan lo harán mucho más fácilmente una vez que hayan tenido suficiente práctica. Los pasos proactivos pueden incluir simulacros IR, pruebas de penetración, simulacros de escritorio y equipos morados. Todas las partes interesadas clave deben participar en la evaluación del plan.

Planifique un presupuesto de día cero

Incluso el mejor plan puede fallar si no hay presupuesto para su ejecución. Es importante presupuestar el costo de un incidente de día cero. Una empresa puede tener un seguro para cubrir un ataque cibernético, pero también necesita capital para cubrir costos adicionales o inesperados. También es importante que los actores clave sepan cómo utilizar este presupuesto. Los líderes no quieren tomar decisiones presupuestarias en medio de un incidente ni permitir que el presupuesto limite su capacidad para responder adecuadamente.

Por ejemplo, en caso de un incidente, las organizaciones pueden necesitar comprar nuevas computadoras u otro hardware para mantener las operaciones en funcionamiento, o invertir en software para mitigar un ataque. Estas discusiones deben llevarse a cabo desde la fase de planificación de RI para que no surja incertidumbre y no se pierda tiempo en una situación tensa.

Haga que la capacitación en respuesta a incidentes sea una prioridad

Con tantas cosas que suceden en el día a día del negocio, es fácil dejar que la capacitación en respuesta a incidentes pase a un segundo plano. Esto conduce a planes obsoletos y respuestas inadecuadas cuando más importa.

Todas las empresas, independientemente de su tamaño, deberían hacer de la formación en IR una prioridad. La capacitación debe incluirse en el plan de RI y presupuestarse en consecuencia. Se deben discutir varios escenarios y practicar medidas de reacción para que todos sepan de qué son responsables. Además, los miembros del equipo de RI deben compartir sus conocimientos entre ellos para evitar que solo una persona tenga conocimientos específicos sobre software, hardware o sistemas importantes. La capacitación formal debe ser continua a medida que las organizaciones introducen nuevas tecnologías (como herramientas de punto final, detección o respuesta) en su entorno.

"Se necesitan 20 años para construir una reputación y unos pocos minutos de un incidente cibernético para arruinarla", dijo Stephane Nappo, director global de seguridad de la información de Société Générale International Banking. Con tanto en juego, es fundamental que la respuesta a incidentes sea rápida y eficaz. Seguir estas mejores prácticas para mejorar el plan de IR es clave para garantizar esto.

Un plan de IR sólido que incluya preparación, capacitación y pruebas significa que cuando ocurre un incidente de seguridad, los responsables podrán enfrentar el desafío y navegar con éxito en su organización a través de la crisis.

Más en PaloAltoNetworks.com

Acerca de Palo Alto Networks Palo Alto Networks, el líder mundial en soluciones de ciberseguridad, está dando forma al futuro basado en la nube con tecnologías que transforman la forma en que trabajan las personas y las empresas. Nuestra misión es ser el socio de ciberseguridad preferido y proteger nuestra forma de vida digital. Lo ayudamos a abordar los mayores desafíos de seguridad del mundo con innovación continua aprovechando los últimos avances en inteligencia artificial, análisis, automatización y orquestación. Al ofrecer una plataforma integrada y potenciar un ecosistema creciente de socios, somos líderes en la protección de decenas de miles de empresas en nubes, redes y dispositivos móviles. Nuestra visión es un mundo donde cada día sea más seguro que el anterior.