Grandes o pequeños, los errores de seguridad surgen en casi todas las empresas y organizaciones que solicitan ayuda al equipo de respuesta rápida de Sophos. Los expertos han resumido y evaluado los diez argumentos falsos más comunes en primera línea contra los ciberataques en el último año.

"¡Somos demasiado pequeños! ¡Nuestra protección de punto final también mantiene a los atacantes alejados del servidor! ¡Nuestras copias de seguridad están a salvo del ransomware!”: el equipo de respuesta rápida de Sophos se encuentra repetidamente con errores de juicio en su lucha contra los ataques cibernéticos. Aquí está la lista de los 10 mejores.

Concepto erróneo 1: Somos demasiado pequeños como víctimas

Muchas víctimas de ciberataques se consideran demasiado pequeñas, poco interesantes o poco rentables para ser amenazadas. Los delincuentes prestan poca atención a esto. Cualquier persona o microempresa con presencia digital y uso de computadoras es una víctima potencial. La mayoría de los ataques de piratas informáticos aún no se llevan a cabo al estilo espectacular de James Bond con la integración del estado nacional, etc., sino que los llevan a cabo oportunistas que buscan presas fáciles. Entre los objetivos más populares se encuentran las empresas con vulnerabilidades sin parches o configuraciones incorrectas.

Cualquiera que piense que es demasiado insignificante como objetivo debe comenzar a buscar en su red actividad sospechosa hoy, como la presencia de Mimikatz (una aplicación de código abierto que permite a los usuarios ver y guardar datos de autenticación) en el controlador de dominio, para detectar los primeros signos. de un posible ataque.

Concepto erróneo 2: la protección de puntos finales es suficiente para nosotros

¿En realidad? A los atacantes les gusta explotar la actitud de que la protección de endpoints es suficiente para detener las amenazas y que los servidores no necesitan sus propias medidas de seguridad: cualquier error en la configuración, la aplicación de parches o la seguridad convierte a los servidores en un objetivo prioritario para los piratas informáticos.

La lista de técnicas de ataque utilizadas para intentar evadir o deshabilitar el software de punto final y evitar la detección por parte de los equipos de seguridad de TI crece día a día. Los ejemplos incluyen ataques impulsados por humanos que explotan la ingeniería social y muchas otras vulnerabilidades para obtener acceso. A bordo: código malicioso ofuscado que se inyecta directamente en la memoria, ataques de malware "sin archivos", carga de DLL (biblioteca de enlaces dinámicos) y ataques que usan agentes legítimos de acceso remoto como Cobalt Strike además del uso diario de herramientas y técnicas de administración de TI. Las tecnologías antivirus tradicionales luchan por detectar y bloquear dicha actividad.

Los intrusos en el punto final difícilmente pueden ser detenidos

Del mismo modo, la suposición de que los puntos finales protegidos pueden evitar que los intrusos lleguen a los servidores desprotegidos es una percepción errónea. Según los incidentes investigados por el equipo de respuesta rápida de Sophos, los servidores son ahora el objetivo número uno de los ataques y los atacantes pueden encontrar fácilmente una ruta directa a estas "joyas de la corona" con credenciales robadas. No es sorprendente que la mayoría de los atacantes también estén familiarizados con una computadora con Linux, por lo que estos son igualmente un enfoque. De hecho, los atacantes a menudo piratean máquinas Linux e instalan puertas traseras allí para usarlas como un refugio seguro y mantener el acceso a la red objetivo. Si una organización depende solo de la seguridad básica, sin herramientas avanzadas e integradas como la detección basada en el comportamiento y la inteligencia artificial, además de un centro de operaciones de seguridad operado por humanos las XNUMX horas del día, los XNUMX días de la semana, si es necesario, entonces es solo cuestión de tiempo antes de que los intrusos comiencen a atacar. defensas

Concepto erróneo 3: tenemos políticas de seguridad sólidas

Es importante contar con políticas de seguridad para aplicaciones y usuarios. Sin embargo, es fundamental que estos también correspondan a la infraestructura de TI actual y no estén completamente desactualizados, deben revisarse y actualizarse constantemente a medida que se agregan nuevas características y funciones a los dispositivos conectados a la red. Aquí es donde las técnicas como las pruebas de penetración, los ejercicios de simulación y las ejecuciones de prueba de los planes de recuperación ante desastres pueden ayudar.

Concepto erróneo 4: servidores de protocolo de escritorio remoto (RDP) protegidos

Se pueden proteger de los atacantes cambiando los puertos e introduciendo la autenticación multifactor (MFA). No exactamente. El puerto predeterminado para los servicios RDP es 3389, por lo que la mayoría de los atacantes escanearán este puerto. Sin embargo, el análisis de vulnerabilidades identificará todos los servicios abiertos, independientemente del puerto en el que se encuentren. Por lo tanto, cambiar los puertos por sí solo ofrece poca o ninguna protección.

Además, si bien la adopción de la autenticación multifactor es importante, no aumenta la seguridad si la política no se aplica a todos los empleados y dispositivos. La actividad de RDP debe tener lugar dentro de los límites de protección de una red privada virtual (VPN), pero incluso eso no puede proteger completamente a una organización una vez que los atacantes ya han establecido un punto de apoyo en una red. Idealmente, la seguridad informática debería limitar o deshabilitar el uso de RDP internamente y en la medida de lo posible, a menos que su uso sea esencial.

Concepto erróneo 5: Bloqueo de direcciones IP de regiones de alto riesgo

El bloqueo de direcciones IP de regiones específicas, como Rusia, China y Corea del Norte, nos protege de los ataques de esas regiones. Bloquearlo probablemente no cause ningún daño, pero podría dar una falsa sensación de seguridad si las empresas confían únicamente en él. Los atacantes alojan su infraestructura maliciosa en muchos países, por ejemplo, con centros en los EE. UU., los Países Bajos u otros países europeos.

Concepto erróneo 6: Las copias de seguridad nos protegen de los efectos del ransomware

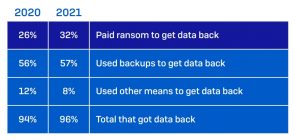

Estudio: Estado del ransomware 2021: ya un tercio de las empresas pagaron un rescate no del todo voluntariamente (Imagen: Sophos).

La copia de seguridad de los datos es crucial en caso de pérdida de datos, un mal funcionamiento técnico o un ataque cibernético. Sin embargo, cuando estos sistemas de respaldo están conectados a la red, están al alcance de los atacantes y son vulnerables a ser encriptados, borrados o deshabilitados en un ataque de ransomware. También es importante recordar que limitar la cantidad de personas con acceso a las copias de seguridad no aumenta significativamente la seguridad, ya que los atacantes probablemente ya las hayan espiado en la red con credenciales. También se requiere precaución al almacenar copias de seguridad en la nube: en un caso investigado por el equipo de respuesta rápida de Sophos, los atacantes enviaron al proveedor de servicios en la nube un correo electrónico desde una cuenta de administrador de TI comprometida y le pidieron que eliminara todas las copias de seguridad eliminadas. El proveedor cumplió con la solicitud.

El estándar de la industria para copias de seguridad seguras para recuperar datos y sistemas después de un ataque de ransomware es 3-2-1: tres copias usando dos sistemas diferentes, uno de los cuales también está fuera de línea. Una nota adicional: las copias de seguridad fuera de línea no protegen los datos de los ataques de ransomware, donde los delincuentes roban los datos y amenazan con hacerlos públicos en lugar de 'simplemente' cifrarlos.

Concepto erróneo 7: Nuestros empleados entienden la seguridad

Según el estudio "Estado del ransomware 2021El 22 por ciento de las empresas creen que serán víctimas de ransomware en los próximos XNUMX meses porque es difícil evitar que los usuarios finales comprometan la seguridad.

Las tácticas de ingeniería social, como los correos electrónicos de phishing, son cada vez más difíciles de detectar. Los mensajes a menudo están escritos a mano, escritos con precisión, persuasivos y cuidadosamente seleccionados. Los empleados necesitan saber exactamente cómo identificar mensajes sospechosos y qué hacer cuando los reciben. ¿A quién notifican para que otros empleados puedan estar en alerta?

Concepto erróneo 8: los equipos de respuesta a incidentes pueden recuperar mis datos después de un ataque de ransomware

Desafortunadamente, eso es bastante improbable. Actualmente, los atacantes cometen muchos menos errores y el proceso de encriptación ha mejorado. Es imprudente confiar en los profesionales de seguridad para encontrar una manera de reparar el daño. Las copias de seguridad automáticas también se ven afectadas por la mayoría de los ransomware modernos, lo que hace que sea casi imposible restaurar los datos originales.

Concepto erróneo 9: Pagar el rescate restaurará nuestros datos después de un ataque de ransomware

Podría decirse que esta falacia es la más amarga, ya que, según la encuesta State of Ransomware de 2021, una empresa que paga el rescate recupera, en promedio, solo alrededor de dos tercios (65 por ciento) de sus datos. Solo el 8 por ciento recuperó todos sus datos y el 29 por ciento pudo recuperar menos de la mitad. Pagar el rescate, aunque parece la opción más fácil y podría estar cubierto por la póliza de seguro cibernético, no es una solución para recuperarse.

Además, la recuperación de datos es solo una parte del proceso de recuperación: en la mayoría de los casos, el ransomware apaga completamente las computadoras, lo que requiere que el software y los sistemas se reconstruyan desde cero antes de que se puedan recuperar los datos. La encuesta State of Ransomware encontró que los costos de recuperación son, en promedio, XNUMX veces la demanda de rescate.

Concepto erróneo 10: el ransomware es el ataque completo: si sobrevivimos a esto, estaremos a salvo

La última mala noticia: desafortunadamente, rara vez es así. En la gran mayoría de los casos, el ransomware es solo el punto en el que los atacantes hacen que la víctima se dé cuenta de que está allí y de lo que ha hecho.

Los atacantes probablemente estuvieron en la red durante días, si no semanas, antes de lanzar el ransomware. Lo exploraron, deshabilitaron o eliminaron las copias de seguridad, encontraron las computadoras con información importante o aplicaciones que querían cifrar, eliminaron información e instalaron cargas útiles adicionales o puertas traseras. Permanecer en las redes de las víctimas permite a los atacantes lanzar un segundo ataque. Cuando quieras.

Más en Sophos.com

Acerca de Sophos Sophos cuenta con la confianza de más de 100 millones de usuarios en 150 países. Ofrecemos la mejor protección contra amenazas informáticas complejas y pérdida de datos. Nuestras soluciones integrales de seguridad son fáciles de implementar, usar y administrar. Ofrecen el costo total de propiedad más bajo de la industria. Sophos ofrece soluciones de cifrado galardonadas, soluciones de seguridad para terminales, redes, dispositivos móviles, correo electrónico y web. También cuenta con el soporte de SophosLabs, nuestra red global de centros de análisis patentados. Las oficinas centrales de Sophos se encuentran en Boston, EE. UU. y Oxford, Reino Unido.