Los ataques de compromiso del correo electrónico empresarial (BEC) son cada vez más comunes. Los piratas informáticos acceden a su buzón a través de Dropbox.

Los expertos de Check Point Research advierten sobre los piratas informáticos que utilizan documentos de Dropbox para alojar sitios web de recolección de credenciales. En las dos primeras semanas de septiembre, los expertos en seguridad observaron 5.550 ataques de este tipo.

Las amenazas por correo electrónico son cada vez más populares

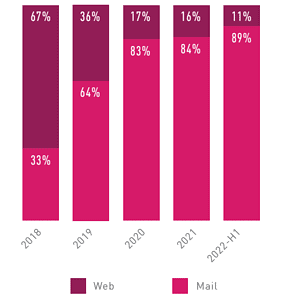

En la primera mitad de 2022, los ataques por correo electrónico representaron entre el 86 y el 89 por ciento de todos los ataques en la naturaleza y se están convirtiendo cada vez más en el método preferido de los piratas informáticos para irrumpir en un entorno, en comparación con los ataques basados en la web.

Comparación del desarrollo de rutas de ataque por correo electrónico y web en porcentaje (Imagen: Check Point Research)

Este aumento en la actividad de piratería ha llevado a que las soluciones de seguridad intenten encontrar formas de mejorar sus defensas. A medida que mejora la seguridad contra diversos ataques, los piratas informáticos deben adaptarse.

Un tipo de ataque que ha demostrado ser eficaz es la suplantación de marca, en la que un pirata informático hace que un correo electrónico parezca pertenecer a una marca confiable. Ahora los piratas informáticos están abandonando el llamado "phishing de marca" y probando correos electrónicos reales. La nueva forma en que los piratas informáticos están llevando a cabo ataques Business Email Compromise (BEC) 3.0 es a través de servicios legítimos.

Ya no son necesarias investigaciones tediosas o ingeniería social compleja. Los piratas informáticos simplemente crean una cuenta gratuita en un sitio web popular y de buena reputación y envían enlaces a contenido malicioso directamente desde ese servicio. Actualmente, estas campañas están arrasando las bandejas de entrada de correo electrónico de todo el mundo.

Los actores de amenazas envían enlaces a través de Dropbox

Los actores de amenazas primero comparten un archivo a través de Dropbox. Para abrir el documento, el usuario final debe hacer clic en "Agregar a Dropbox". El enlace originalmente vino de Dropbox, lo que significa que no había nada malicioso en la comunicación inicial. Dropbox es un sitio web legítimo, no tiene nada de malo. Cómo los usan los hackers es otra historia.

Una vez que hagas clic en Dropbox e inicies sesión, podrás ver el sitio alojado en Dropbox. Los usuarios deben ingresar su cuenta de correo electrónico y contraseña para ver el documento. Incluso si los usuarios se saltan este paso, los piratas informáticos tienen sus direcciones de correo electrónico y contraseñas.

Luego, una vez que los usuarios han ingresado sus datos de inicio de sesión, son redirigidos a una página que conduce a una URL maliciosa, por lo que los piratas informáticos han utilizado un sitio web legítimo para crear dos posibles agujeros de seguridad: obtienen los datos de inicio de sesión de sus víctimas y luego potencialmente las engañan. acceder para hacer clic en una URL maliciosa, ya que la URL en sí es legítima. El contenido del sitio web es problemático. Los piratas informáticos crearon una página que parece haber sido creada en OneDrive. Cuando los usuarios hacen clic en el enlace, descargan un archivo malicioso.

Consejos para protegerse contra ataques BCE 3.0

Qué pueden hacer los profesionales de seguridad para proteger su organización de estos ataques:

- Implemente medidas de seguridad que verifiquen todas las URL y emulen la página subyacente.

- Educar a los usuarios sobre esta nueva variante de ataques BEC.

- Usar software antiphishing basado en inteligencia artificial que puede bloquear contenido de phishing en todo el paquete de productividad.

La mayoría de los servicios de seguridad miran al remitente, en este caso Dropbox, ven que es legítimo y aceptan el mensaje. Eso es porque eso es lo que parece ser el mensaje.

Para estar preparado contra este tipo de ataques se requieren diversas medidas y un sistema de seguridad integral es fundamental. Aunque este tipo de ataque se lanza por correo electrónico, luego se convierte en un problema de intercambio de archivos. Buscar archivos maliciosos en Dropbox y emular enlaces en documentos es fundamental. Esto incluye reemplazar enlaces en el cuerpo del correo electrónico y archivos adjuntos para garantizar que también se prevengan los ataques de phishing que utilizan archivos adjuntos con enlaces. Esta protección debe aplicarse cada vez que un usuario haga clic en el enlace.

Los investigadores de Check Point Harmony Email se comunicaron con Dropbox a través de la función Report Phishing el 15 de mayo para informarles sobre este ataque e investigación.

Más en CheckPoint.com

Sobre el punto de control Check Point Software Technologies GmbH (www.checkpoint.com/de) es un proveedor líder de soluciones de ciberseguridad para administraciones públicas y empresas de todo el mundo. Las soluciones protegen a los clientes de los ataques cibernéticos con una tasa de detección de malware, ransomware y otros tipos de ataques líder en la industria. Check Point ofrece una arquitectura de seguridad de varias capas que protege la información corporativa en la nube, la red y los dispositivos móviles, y el sistema de administración de seguridad de "un punto de control" más completo e intuitivo. Check Point protege a más de 100.000 XNUMX empresas de todos los tamaños.

Artículos relacionados con el tema