Nuevo almanaque de respuesta a incidentes de Sophos: los ciberdelincuentes pasan desapercibidos en las redes durante un promedio de 11 días. Sophos lanza el nuevo "Active Adversary Playbook 2021" con datos de telemetría de sus equipos MTR y Rapid Response: los piratas informáticos utilizaron más de 400 herramientas y técnicas diferentes, el 81 por ciento de los incidentes involucraron ransomware y el 69 por ciento de los ataques fueron protocolo de escritorio remoto (RDP) usado para gatear.

Sophos ha lanzado su Active Adversary Playbook 2021. Describe el comportamiento del atacante y las herramientas, técnicas y procedimientos (TTP) observados por los analistas y cazadores de amenazas de Sophos desde 2020 hasta la primavera de 2021. El libro de jugadas se basa en datos de telemetría y 81 investigaciones de incidentes específicos realizados por el equipo de Respuesta a amenazas administrada (MTR) de Sophos y el equipo de Respuesta rápida de Sophos. El objetivo del nuevo almanaque es ayudar a los equipos de seguridad a comprender mejor las tácticas de ataque y detectar y mitigar de manera más efectiva la actividad maliciosa en las redes.

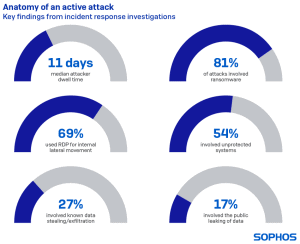

Los resultados muestran, entre otras cosas, que los atacantes permanecieron en la red durante un promedio de once días antes de ser descubiertos, y que la intrusión más larga sin ser detectada duró incluso 15 meses. El ransomware estuvo involucrado en el 81 por ciento de los incidentes y el 69 por ciento de los ataques utilizaron el Protocolo de escritorio remoto (RDP) para infiltrarse lateralmente en la red.

Los hallazgos más importantes del informe

El tiempo de permanencia promedio de los atacantes antes de la detección fue de 11 días.

Para poner esto en contexto, 264 días les da a los atacantes potencialmente 11 horas para actividades delictivas como el robo de credenciales o la filtración de datos. Teniendo en cuenta que algunas de estas actividades tardan minutos u horas en completarse, XNUMX días es una cantidad infinita de tiempo para causar estragos en la red de una organización. Excepción: los ataques con ransomware tradicional generalmente mostraban un tiempo de permanencia más corto, ya que aquí el objetivo es solo destruir.

El Protocolo de Escritorio Remoto (RDP) jugó un papel en el 90% de los ataques examinados

Además, en el 69 por ciento de todos los casos, los atacantes usaron RDP para el movimiento no detectado en la red. Las medidas de seguridad para RDP, como las VPN o la autenticación multifactor, generalmente se enfocan en proteger el acceso externo. Sin embargo, no funcionan si el atacante ya está dentro de la red. Como resultado, los atacantes usan cada vez más RDP para infiltrarse en un sistema en ataques activos controlados por teclado, por ejemplo, con ransomware.

Existen correlaciones interesantes entre las cinco herramientas más utilizadas

Por ejemplo, cuando se usa PowerShell en un ataque, Cobalt Strike también está involucrado el 58 por ciento del tiempo, PsExec el 49 por ciento, Mimikatz el 33 por ciento y GMER el 19 por ciento. Cobalt Strike y PsExec se usan juntos en el 27 % de los ataques, mientras que Mimikatz y PsExec se usan juntos en el 31 % de los ataques. Finalmente, la combinación de Cobalt Strike, PowerShell y PsExec ocurre en el 12 por ciento de todos los ataques. Tales correlaciones son importantes porque su detección puede servir como advertencia temprana de un ataque inminente o confirmar la presencia de un ataque activo.

El ransomware estuvo implicado en el 81 % de los ataques analizados por Sophos

La activación real del ransomware suele ser el momento en que un ataque se vuelve visible por primera vez para un equipo de seguridad de TI. Como era de esperar, la gran mayoría de los incidentes documentados por Sophos involucraron ransomware. Otros tipos de ataques incluyeron exfiltración de datos puros, criptomineros, troyanos bancarios y ataques de prueba de penetración, entre otros.

Lo bueno y lo malo no siempre son fáciles de distinguir.

“El panorama de amenazas es cada vez más confuso y complejo. Los ciberdelincuentes lanzan sus ataques utilizando una amplia variedad de habilidades y recursos, desde script kiddies hasta grupos de piratería respaldados por el gobierno. Eso dificulta el trabajo de los defensores”, dice John Shier, asesor sénior de seguridad de Sophos. "Durante el año pasado, nuestro equipo de respuesta a incidentes ayudó a neutralizar los ataques llevados a cabo por múltiples grupos de ataque utilizando más de 400 herramientas diferentes".

Muchas de estas herramientas también las utilizan los administradores de TI y los profesionales de seguridad en sus tareas diarias, y es un desafío diferenciar entre actividades benignas y maliciosas de manera oportuna. Especialmente dado que los atacantes realizan sus actividades en la red durante un promedio de XNUMX días mientras interfieren con las actividades rutinarias de TI, Shier dice que es importante que los defensores conozcan las señales de alerta que deben buscar e investigar. Por ejemplo, debe haber una alerta roja cuando se descubre una herramienta legítima o una actividad conocida en un lugar o momento inesperado. Shier continuó: "La tecnología puede marcar una gran diferencia en estos días, pero en el panorama actual de amenazas, la experiencia humana y la capacidad de responder individualmente es una parte importante de cualquier solución de seguridad".

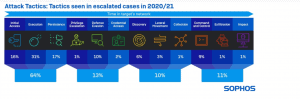

Otros temas en Active Advisory Playbook 2021 incluyen las técnicas y tácticas de ataque más utilizadas, los primeros signos de un ataque, los tipos de amenazas más observados y los grupos de piratas informáticos identificados con mayor frecuencia.

Más en Sophos.com

Acerca de Sophos Sophos cuenta con la confianza de más de 100 millones de usuarios en 150 países. Ofrecemos la mejor protección contra amenazas informáticas complejas y pérdida de datos. Nuestras soluciones integrales de seguridad son fáciles de implementar, usar y administrar. Ofrecen el costo total de propiedad más bajo de la industria. Sophos ofrece soluciones de cifrado galardonadas, soluciones de seguridad para terminales, redes, dispositivos móviles, correo electrónico y web. También cuenta con el soporte de SophosLabs, nuestra red global de centros de análisis patentados. Las oficinas centrales de Sophos se encuentran en Boston, EE. UU. y Oxford, Reino Unido.