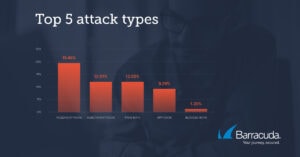

Nueva investigación de Barracuda: los ciberdelincuentes recurren cada vez más a los bots y la automatización para hacer que sus ataques sean más eficientes y evadir la detección. Barracuda analizó una muestra de datos de dos meses sobre ataques contra aplicaciones web bloqueadas por los sistemas de Barracuda y encontró una gran cantidad de ataques automatizados. Los cinco principales ataques estuvieron dominados por ataques realizados con herramientas automatizadas.

Casi el 20 por ciento de los ataques descubiertos fueron ataques fuzzing, que utilizan la automatización para intentar encontrar y explotar las vulnerabilidades de las aplicaciones. Los ataques de inyección siguieron en alrededor del 12 por ciento, y la mayoría de los atacantes utilizaron herramientas automatizadas como sqlmap para infiltrarse en las aplicaciones. Muchos de estos ataques eran ataques a nivel de script para niños sin exploración para personalizar los ataques. Los bots que se hacen pasar por un bot de Google o similar se quedaron atrás con poco más del 12 por ciento de los ataques de aplicaciones web analizados. Los ataques DDoS (Distributed Denial of Service) de aplicaciones fueron sorprendentemente frecuentes y representaron más del 9 por ciento de la muestra analizada. Una pequeña parte de los ataques (1,2 %) provino de bots bloqueados por los administradores del sitio.

Aquí hay una mirada más cercana a las tendencias de ataques de aplicaciones web y las formas en que los ciberdelincuentes están utilizando ataques automatizados.

Tendencias actuales en ataques a aplicaciones web

Los ataques automatizados usan bots para explotar vulnerabilidades en aplicaciones web. Estos ataques pueden variar desde bots falsos que se hacen pasar por bots de Google para evitar ser detectados hasta ataques DDoS en aplicaciones que intentan bloquear un sitio web sobrecargando sutilmente la aplicación.

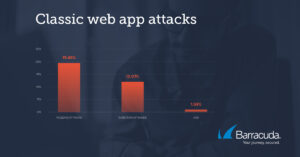

Aunque el tráfico de bots es un problema de rápido crecimiento, eso no significa que los ciberdelincuentes estén abandonando sus viejas costumbres. La mayoría de los ataques analizados por Barracuda fueron ataques de aplicaciones web clásicos, como ataques de inyección (12 por ciento) y secuencias de comandos entre sitios (XSS) (1 por ciento). Como se mencionó, la mayor parte del tráfico de ataques proviene de herramientas de reconocimiento o de fuzzing que se utilizan para sondear aplicaciones.

De uso frecuente: ataques de inyección

Los ataques de inyección son actualmente el principal ataque en OWASP Top 10, una lista de los riesgos de seguridad más críticos, y han aparecido en todas las ediciones desde la primera lista. No hay señales de que estos ataques desaparezcan, ya que son relativamente fáciles de ejecutar y pueden generar grandes ganancias para los ciberdelincuentes. Los ataques de secuencias de comandos entre sitios también fueron muy populares y ocuparon el tercer lugar entre los ataques más comunes en esta categoría.

Una parte significativa del tráfico de ataque analizado apuntó a las vulnerabilidades de WordPress o PHP (típicamente las páginas de phpMyAdmin), a saber, el 6,1 por ciento y el 1,05 por ciento, respectivamente. Sin embargo, algunos de estos ataques también se dirigieron a sitios que no son PHP o WP, lo que sugiere que algunos atacantes son script kiddies. Sin embargo, es probable que estos atacantes pronto aprendan a realizar un mejor reconocimiento antes de lanzar los ataques.

Revival: solicitar ataques de contrabando

Los ataques de contrabando de solicitudes habían disminuido históricamente a niveles insignificantes hasta que recientemente se descubrieron los ataques de desincronización de HTTP. Desde entonces, los ataques de contrabando han regresado a gran escala. Los ataques de contrabando de solicitudes aprovechan la incapacidad del servidor para tratar de forma segura las anomalías en varios aspectos de una solicitud HTTP. La investigación de Barracuda encontró que más del 60 por ciento de los ataques de contrabando usaban un encabezado no válido. Un tercio usó una longitud de contenido múltiple, el 3 por ciento tenía una longitud de contenido incorrecta.

Ataques contra las API de JSON

La mayoría de los ataques que Barracuda observó contra las API JSON se probaron en condiciones límite, lo que significa que finalmente intentaron fuzzear las API. El 95 por ciento de estos tipos de ataques excedieron el valor numérico máximo y casi el 4 por ciento de estos ataques excedieron la duración máxima del valor. El análisis también detectó otros intentos de ataques de tráfico (XSS y ataques de inyección SQL), pero el volumen de estos tipos de ataques fue muy bajo o insignificante en la muestra. Espere que esto aumente durante el próximo año.

Los ataques dirigidos a la fuga de datos se centraron principalmente en extraer información confidencial, como números de tarjetas de crédito. Visa fue el foco claro con más de las tres cuartas partes de estos ataques. JCB le siguió a gran distancia con más del 20 por ciento, así como Mastercard, Diners y American Express con una participación significativamente menor.

El estado de seguridad del cifrado

El cifrado del tráfico evita una variedad de ataques, como los ataques de intermediarios, y proporciona una capa de protección para los usuarios que navegan por sitios web. Sin embargo, los ataques aún pueden tener lugar dentro del flujo de datos. Casi el 92 por ciento del tráfico analizado se realizó a través de HTTPS. Menos del 10 por ciento del tráfico se manejó a través de HTTP. Esta es una buena noticia para la postura de seguridad de las aplicaciones web.

Los proveedores de navegadores han priorizado TLS1.3 como el protocolo de elección, y esto está comenzando a afectar la adopción generalizada de estos protocolos. En la muestra examinada, solo unas pocas empresas habían activado el protocolo SSLv3 más antiguo y significativamente inseguro. E incluso entre las empresas que tenían habilitado este protocolo, había muy poco tráfico SSLv3. Lo mismo ocurre con TLS1.0 y TLS1.1, con el uso de estos protocolos disminuyendo rápidamente, cada uno de los cuales representa menos del 1 por ciento del tráfico analizado. Un 65 por ciento del tráfico analizado usó TLS1.3, el protocolo más seguro disponible actualmente. Alrededor de un tercio del tráfico HTTPS todavía se ejecuta en TLS1.2, pero ese número está disminuyendo lentamente.

Análisis del navegador en TLS1.3

Al analizar los navegadores que usan TLS1.3 (basado en el agente de usuario informado), Chrome fue el navegador más popular, representando el 47 por ciento del tráfico, seguido por Safari, que representó el 34 por ciento del tráfico TLS1.3. Sorprendentemente, Edge empujó a Firefox al tercer lugar con un 16 por ciento. Firefox se usó solo para el 3 por ciento del tráfico. La pérdida de terreno de Firefox frente a Edge probablemente se deba a dos cosas: el dominio de Chrome y el cambio a Edge por parte de los sistemas empresariales que anteriormente preferían Internet Explorer.

TLS1.2 muestra una tendencia bastante sorprendente. Aquí el uso de Internet Explorer es mayor que el de Chrome, con más de la mitad del tráfico proveniente de Internet Explorer, mientras que el uso de Chrome está justo por debajo del 40 por ciento. En comparación, Safari usa menos del 10 por ciento y el uso de Firefox es aún menor.

Tendencia de los usuarios hacia navegadores más seguros

Además, la investigación mostró que las actualizaciones automáticas para Chrome y Firefox se usan con bastante frecuencia. La mayoría de las versiones de navegador en el análisis estaban entre las más nuevas o una o dos versiones detrás. Todavía hay una gran cantidad de usuarios de Internet Explorer, pero IE11 fue la versión utilizada en la gran mayoría de los casos. Esto muestra una tendencia hacia navegadores más actualizados y seguros. En comparación, el tráfico automatizado utilizó poco TLS1.3; la mayoría usa TLS1.2. Esto incluye monitoreo de sitios web, bots y herramientas como curl.

Cómo las empresas pueden protegerse contra los ataques automatizados

Cuando se trata de protegerse contra nuevos ataques como bots y ataques de API, los equipos de seguridad a veces pueden verse abrumados por la multitud de soluciones necesarias. La buena noticia es que estas soluciones se están consolidando en soluciones WAF/WAF-as-a-Service, también conocidas como servicios de protección de API y aplicaciones web (WAAP).

Cuadrante Mágico WAF 2020 Servicios WAAP

En su Cuadrante Mágico WAF de 2020, Gartner define los servicios WAAP como la evolución de los servicios WAF en la nube: "Los servicios WAAP combinan la entrega de WAF basada en la nube como servicio, la mitigación de bots, la protección DDoS y la seguridad API con un modelo de suscripción". Por lo tanto, las organizaciones deben buscar una solución WAF-as-a-Service o WAAP que incluya mitigación de bots, protección DDoS, seguridad de API y protección de relleno de credenciales, y asegurarse de que estén configurados correctamente.

También es importante mantenerse informado sobre las amenazas actuales y su desarrollo. Barracuda predice que los tres principales ataques a los que se enfrentarán las aplicaciones este año son los ataques de bots automatizados, los ataques a las API y los ataques a las cadenas de suministro de software. Estos ataques más nuevos tienen menos defensas y es más probable que se dejen pasar, en parte debido a la falta de comprensión y, en algunos casos, a las aplicaciones en la sombra implementadas sin las protecciones adecuadas. Sin embargo, al combinar la experiencia en las últimas tácticas de ataque utilizadas por los ciberdelincuentes y las últimas tecnologías, las empresas pueden minimizar significativamente los riesgos de ataques cada vez más automatizados a las aplicaciones web.

Obtenga más información en Barracuda.com[ID de starbox = 5]