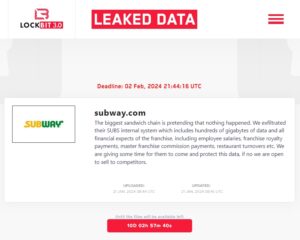

Muchas fuentes indican que la empresa Subway fue víctima de un ciberataque por parte de LockBit. El operador Subway no se ha pronunciado al respecto por el momento. Todavía hay una cuenta atrás hasta el 2 de febrero de 2024 en la página de filtraciones de Lockbit.

¿Qué datos podrían capturarse de Subway que aún no estén publicados? Esta pregunta debería aclararse después del 2 de febrero de 2024, una vez que haya expirado la cuenta regresiva en la página de filtración de LockBit. La cadena de comida rápida Subway figura como víctima de robo de datos. Según algunos otros medios, Subway niega el hackeo por parte de LockBit y no hace más comentarios.

LockBit afirma haber robado varios 100 GB de datos

🔎 En su página de filtración, LockBit afirma el robo de cientos de gigabytes de datos de Subway (Imagen: B2B-CS).

LockBit en realidad no es conocido por declarar extorsión en línea y luego no recibir nada. Pero, por supuesto, nadie sabe aún hasta qué punto son confidenciales los datos o si se trata simplemente de un documento inofensivo. El texto publicado por LockBit dice algo aterrador:

“La mayor cadena de sándwiches actúa como si nada. Hemos extraído su sistema SUBS interno, que contiene cientos de gigabytes de datos y todos los datos financieros del sistema de franquicia, incluidos los salarios de los empleados, los pagos de licencias de franquicia, los pagos de comisiones de la franquicia maestra, las ventas de restaurantes, etc. Les estamos dando algo de tiempo para acceder. Estos datos protegen; de lo contrario, estamos abiertos a vender a la competencia”.

Cientos de gigabytes de datos parece mucho. Si esto es cierto, entonces los sistemas de Subway no están particularmente protegidos si no han detectado y detenido una cantidad tan grande de datos que se retiran de la red. Pero hasta ahora todo es sólo especulación: sabremos más después del 2 de febrero de 2024.

Método de doble extorsión

Un comentario de Richard Werner, consultor empresarial de Trend Micro.

“Lockbit es uno de los grupos RaaS (Ransomware-as-a-Service) más peligrosos que existen actualmente. Sus víctimas se encuentran principalmente en Estados Unidos y Europa. Alrededor del 70 por ciento de ellos son pequeñas y medianas empresas (< 500 empleados). Cada seis meses se pueden identificar entre 500 y 800 víctimas individuales. Sin embargo, cabe señalar que sólo conocemos a las víctimas que inicialmente se niegan a pagar. Algunos antecedentes sobre el método.

A nivel mundial, sólo alrededor de una séptima parte de las empresas (~14 por ciento) parecen pagar debido a la doble extorsión. Esto ni siquiera tiene por qué estar relacionado con este método, sino que también puede significar que la víctima realmente está pagando por el descifrado y, por lo tanto, se retira la extorsión con los datos.

Pero la gran cantidad de datos robados que se están discutiendo, como aquí en Subway, es en última instancia un punto de venta. Las especulaciones sobre posibles escándalos o contenidos valiosos tienen como objetivo principal identificar posibles compradores. Porque así es como se gana dinero si la víctima no paga, y eso también es recomendable”.