Los investigadores de seguridad de Check Point están observando un nuevo tipo de ataque de phishing que utiliza un código QR peligroso. El nuevo "quishing" se está volviendo cada vez más frecuente a medida que muchos usuarios escanean los códigos sin dudarlo.

Cada vez está más de moda una nueva variante del phishing con códigos QR: el quishing o phishing con códigos QR. Los códigos QR, en realidad inofensivos, son ideales para ocultar intenciones maliciosas. Una imagen de código QR común puede ocultar un enlace malicioso, que apenas es visible. Dado que los usuarios están acostumbrados a los códigos QR, un código de este tipo en un correo electrónico a menudo no se reconoce como una amenaza. Por este motivo, los investigadores de seguridad recomiendan prestar mucha atención al remitente si un correo electrónico contiene un código QR. En caso de duda, es mejor acudir directamente al sitio web correspondiente.

Correos electrónicos peligrosos con código QR

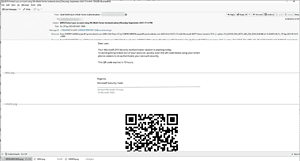

🔎 El correo electrónico mostraba un ataque de phishing con un código QR (quishing); por supuesto, no procedía de Microsoft (Imagen: Check Point).

La siguiente imagen muestra un ataque específico. Los piratas informáticos crearon un código QR que conduce a una página donde se recopila la información de inicio de sesión. La supuesta razón es que la autenticación multifactor de Microsoft está caducando y, por lo tanto, debes autentificarte nuevamente. Contrariamente a la afirmación del texto de que proviene de Microsoft Security, la dirección del remitente pertenece a otra fuente.

Una vez que el usuario escanea el código QR, es redirigido a una página que se parece al sitio web de Microsoft, pero que en realidad está diseñada para robar sus credenciales. El ataque funciona así: se crea una imagen con el texto para evitar algunas herramientas de análisis de voz.

La seguridad debería poder utilizar OCR

El reconocimiento óptico de caracteres (OCR) se utiliza a menudo como contramedida. OCR convierte imágenes en texto para hacerlo legible. Sin embargo, los piratas informáticos han encontrado otra forma de solucionar este problema: un código QR. Combatir estos ataques es más complicado. El OCR dentro de la solución de protección debe tener una función de reconocimiento de código QR incorporada en la que la URL se traduce y analiza mediante herramientas de análisis de URL.

No siempre se puede saber qué dirección tomarán los piratas informáticos a continuación. Sin embargo, los defensores tienen herramientas básicas para combatirlos, como seguir el procedimiento de cifrado en línea, así como herramientas de emulación y ajuste de URL, o abrir el cifrado.

Más en CheckPoint.com

Sobre el punto de control Check Point Software Technologies GmbH (www.checkpoint.com/de) es un proveedor líder de soluciones de ciberseguridad para administraciones públicas y empresas de todo el mundo. Las soluciones protegen a los clientes de los ataques cibernéticos con una tasa de detección de malware, ransomware y otros tipos de ataques líder en la industria. Check Point ofrece una arquitectura de seguridad de varias capas que protege la información corporativa en la nube, la red y los dispositivos móviles, y el sistema de administración de seguridad de "un punto de control" más completo e intuitivo. Check Point protege a más de 100.000 XNUMX empresas de todos los tamaños.