Si bien se conocen miles de vulnerabilidades causadas por CVE, estas han sido encontradas 2,3 millones de veces como vulnerabilidades por empresas y autoridades en todo el mundo. El Informe de investigación de TruRisk de 2023 se centra en las 163 vulnerabilidades más críticas o altamente peligrosas y las evalúa.

En su Informe de investigación TruRisk 2023, Qualys publica evaluaciones interesantes. El informe de investigación proporciona una descripción general de las vulnerabilidades de seguridad conocidas encontradas por Qualys en 2022 en empresas y gobiernos de todo el mundo: más de 2,3 millones. Los resultados del estudio subrayan la imagen de atacantes oportunistas que cambian constantemente sus técnicas de manera ágil para explotar con éxito las brechas de seguridad.

Brechas de seguridad como puerta de entrada

Las empresas y los gobiernos están impulsando cada vez más la transformación digital para aumentar la productividad, y se están desarrollando nuevas herramientas de software para respaldar estas iniciativas y programas a un ritmo más rápido que nunca. Sin embargo, con el rápido progreso tecnológico, la cantidad de vulnerabilidades de software también está aumentando, lo que representa un riesgo significativo para los entornos de TI.

Qualys se compromete a ayudar a las organizaciones a reducir sus riesgos cibernéticos. En línea con esto, la Unidad de Investigación de Amenazas de Qualys (TRU) ha llevado a cabo investigaciones en profundidad sobre los más de 13 billones de eventos rastreados por la plataforma en la nube de Qualys. La evaluación de los datos de detección anonimizados brinda información sobre las brechas de seguridad encontradas en los dispositivos, la seguridad de las aplicaciones web, los errores de configuración en los dispositivos instalados localmente y el estado de la seguridad en la nube. El análisis de esta amplia base de conocimientos, junto con la visión única de TRU de las actividades de los actores de amenazas antes y después de la explotación, dio como resultado cinco "Datos de riesgo".

Hecho de riesgo #1

🔎 En solo 19,5 días, los atacantes finalizaron un exploit. Las empresas necesitan 30,6 días para parchear, pero solo el 57,7 por ciento lo hace (Imagen: Qualys).

La velocidad es clave para superar a los oponentes

Las vulnerabilidades para las que se ha desarrollado un vector de ataque se reparan en un promedio de 30,6 días, con solo el 57,7 % de las vulnerabilidades cerradas en términos reales durante este tiempo. En cambio, los atacantes solo necesitan una media de 19,5 días para desarrollar una forma de atacar estas vulnerabilidades. Según esto, los atacantes tienen 11,1 días para explotar las vulnerabilidades antes de que las empresas las cierren.

Hecho de riesgo #2

La automatización marca la diferencia entre el éxito y el fracaso

La investigación encontró que los parches que podían instalarse automáticamente se implementaron un 45 % más a menudo y un 36 % más rápido que los parches instalados manualmente. Las vulnerabilidades que podían parchearse automáticamente se remediaron en un promedio de 25,5 días, mientras que las vulnerabilidades parcheadas manualmente tardaron 39,8 días en remediarse. La tasa de parches para los parches automáticos fue del 72,5 % frente al 49,8 % para los parches manuales.

Hecho de riesgo #3

Los Initial Access Brokers (IAB) atacan lo que las empresas ignoran

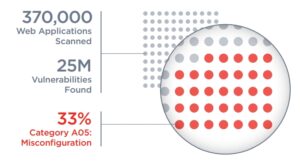

🔎 El 33 por ciento de las vulnerabilidades encontradas en las aplicaciones web se deben a configuraciones incorrectas (Imagen: Qualys).

Una tendencia creciente en el panorama de amenazas son los llamados intermediarios de acceso inicial (IAB), a veces denominados "afiliados". Como muestra el informe, las empresas ahora están parcheando Windows y Chrome más rápido, lo que obliga a los atacantes, y al IAB en particular, a explotar vulnerabilidades más allá de los "Dos grandes". El tiempo promedio para remediar las vulnerabilidades de IAB es de 45,5 días en comparación con los 17,4 días para Windows y Chrome. Las tasas de parches también son más bajas para las brechas de IAB: el 68,3% de ellos están parcheados; para Windows y Chrome es del 82,9 %.

Hecho de riesgo #4

Las configuraciones incorrectas en las aplicaciones web siguen siendo un lugar común

La investigación también incluyó detecciones anónimas realizadas por Qualys Web Application Scanner, que escaneó 2022 370.000 aplicaciones web en todo el mundo en 10 y correlacionó los datos con OWASP Top 25. Los escaneos descubrieron más de 33 millones de vulnerabilidades, el 05% de las cuales caían en la Categoría A24.000 de OWASP: Configuración incorrecta. Estas configuraciones erróneas ofrecieron a los atacantes una puerta de entrada para inyectar malware en unas XNUMX XNUMX aplicaciones web.

Hecho de riesgo #5

Las configuraciones incorrectas en la infraestructura abren la puerta al ransomware

La TRU evaluó todos los controles que fallaron en más del 50 % de los escaneos y las técnicas MITRE ATT&CK asociadas con cada uno de esos controles específicos. En términos de configuraciones incorrectas de la nube, los controles que fallaron se asociaron más comúnmente con las siguientes tres técnicas MTRE ATT&CK: T1210: Explotación de servicios remotos, 1485: Destrucción de datos y 1530: Datos del objeto de almacenamiento en la nube.

Esto muestra que las configuraciones incorrectas de la nube ponen a las organizaciones en riesgo de explotación del servicio y de que los datos se cifren y se filtren. Las tres técnicas son exactamente cómo funciona el ransomware en la actualidad. Los análisis de estos errores de configuración solo tuvieron una tasa de éxito del 49,4 %; por lo tanto, más de la mitad fueron reprobados. Los atacantes pueden explotar estas configuraciones incorrectas para moverse lateralmente a través de un entorno.

Más en Qualys.com

Acerca de Qualys

Qualys es un proveedor pionero y líder de soluciones disruptivas de TI, seguridad y cumplimiento basadas en la nube. La empresa tiene más de 10.000 clientes activos en todo el mundo, incluida la mayoría de las empresas Forbes Global 100 y Fortune 100. Qualys ayuda a las organizaciones a optimizar y consolidar sus soluciones de seguridad y cumplimiento en una sola plataforma, lo que permite una mayor agilidad, mejores resultados comerciales y reducciones significativas de costos.