Нове дослідження допомагає мінімізувати кіберризики поза поточними вимогами WP.29. Trend Micro вивчає вектори атак і сценарії для підключених автомобілів у дослідженні: Виявлення фокусних областей кібербезпеки в підключених автомобілях на основі WP.29 UN R155 Вектори атак і не тільки.

Trend Micro, один із провідних світових постачальників рішень для кібербезпеки, опублікував нове дослідження щодо кібербезпеки підключених транспортних засобів. Це допомагає виробникам, постачальникам, органам влади та постачальникам послуг у впровадженні нового регламенту ООН щодо кібербезпеки підключених транспортних засобів. Він також аналізує кіберризики, які ще не враховані в поточних вимогах.

Кіберризики в підключених автомобілях на основі WP.29

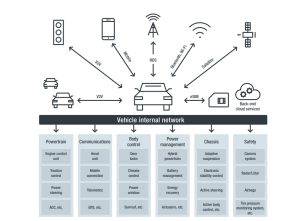

Всесвітній форум з гармонізації правил щодо транспортних засобів (WP.29) Європейської економічної комісії ООН (ЄЕК ООН) відповідає за регулювання безпеки транспортних засобів у всьому світі. Їх поточний регламент містить сім високорівневих і 30 підописів вразливостей і загроз. Нижче наведено описи 69 векторів атак. Ці правила в поєднанні з новими результатами дослідження Trend Micro допоможуть автомобільній промисловості краще зрозуміти кіберризики в підключених транспортних засобах і визначити пріоритетність контрзаходів.

Щоб допомогти виробникам, постачальникам, державним установам і постачальникам послуг визначити пріоритетність загроз і векторів атак, описаних у WP.29, експерти Trend Micro розрахували серйозність кожного вектора атак за допомогою стандартної моделі загроз DREAD.

Рівні серйозності кожного вектора атаки

Згідно з дослідженням, безпека наступних векторів атак повинна бути пріоритетною:

- Внутрішні сервери, які можна використовувати для атак на транспортні засоби або для вилучення даних.

- Атаки типу «відмова в обслуговуванні» (DoS) для порушення роботи автомобіля через різні канали зв’язку.

- Стороннє програмне забезпечення (наприклад, розважальні програми), яке можна використовувати для атаки на системи автомобіля.

Крім того, дослідники перерахували модель загроз DREAD, щоб показати, як змінюватиметься серйозність різних загроз протягом наступних п’яти-десяти років. Вони також вказали на нові вектори, які ще не включені в регламент WP.29. Вони також демонструють способи мінімізації поточних і майбутніх ризиків за допомогою рішень кібербезпеки.

Рекомендації та правила кібербезпеки на WP.29

«Кібернебезпеки ховаються скрізь, включаючи автомобілі. Транспортні засоби набувають інтелекту, обчислювальної потужності та зв’язків, що створює нові сценарії атак для кіберзлочинців», – пояснює Удо Шнайдер, проповідник безпеки Інтернету речей у Європі Trend Micro. «Розуміння рекомендацій і норм щодо кібербезпеки, викладених у регламенті WP.29, допоможе виробникам забезпечити мобільність, що відповідає вимогам майбутнього. Наш останній дослідницький звіт підтримує їх у тлумаченні та впровадженні регламенту, визначаючи пріоритетність різних загроз для підключених транспортних засобів».

Нинішнє дослідження Trend Micro наслідує цей приклад попередній офіційний документ про підключені автомобілі з лютого 2021 року. Це дослідило ризики підключених транспортних засобів, пов’язані з 5G, хмарою та іншими технологіями підключення.

Додаткову інформацію та повний звіт Identifying Cybersecurity Focus Areas in Connected Cars Based on WP.29 UN R155 Attack Vectors and Beyond англійською мовою можна прочитати онлайн безкоштовно.

Більше на TrendMicro.com

Про Trend Micro Як один із провідних світових постачальників ІТ-безпеки, Trend Micro допомагає створити безпечний світ для обміну цифровими даними. Завдяки більш ніж 30-річному досвіду в галузі безпеки, глобальним дослідженням загроз і постійним інноваціям Trend Micro пропонує захист для компаній, державних установ і споживачів. Завдяки нашій стратегії безпеки XGen™ наші рішення отримують переваги від поєднання методів захисту між поколіннями, оптимізованих для передових середовищ. Інформація про мережеві загрози забезпечує кращий і швидший захист. Оптимізовані для хмарних робочих навантажень, кінцевих точок, електронної пошти, Інтернету речей і мереж, наші підключені рішення забезпечують централізовану видимість у всьому підприємстві для швидшого виявлення загроз і реагування.