Щоб бути конкурентоспроможними в наші дні, компанії повинні йти в ногу з останніми технологічними тенденціями. Однак без паралельного розвитку інфраструктури безпеки та чіткого процесу реагування на атаки ці технології можуть стати фатальним вектором кіберзагроз.

У разі кібератаки ефективний план реагування на інцидент може відновити роботу бізнесу з мінімальними збитками. Хороший підручник дуже допоможе в налагодженні процесу реагування на інциденти.

Згідно з дослідженням, проведеним IBM і Ponemon, крадіжка даних в середньому коштує постраждалій компанії 3,92 мільйона доларів. Ці витрати можуть відрізнятися залежно від того, наскільки швидко компанія виявляє порушення даних і реагує на них.

Der Звіт про розслідування порушень даних за 2020 рік Verizon виявив, що хоча більшість порушень даних у 2019 році тривали кілька днів або менше, чверть порушень тривали місяці або довше. Стримування, у свою чергу, займало в середньому приблизно стільки ж часу.

Загалом цифри у звіті свідчать про покращення у виявленні та реагуванні на порушення даних порівняно з попередніми роками. Однак у звіті також зазначається, що це покращення може бути пов’язано з більшою кількістю порушень, виявлених постачальниками послуг керованої безпеки (MSSP), які включені до їхніх розслідувань.

Звичайно, організації повинні прагнути запобігти злому. У той же час, однак, підготовка до таких інцидентів і створення процедур для скорочення тривалості витоку даних є важливим і реалістичним підходом до боротьби з сучасними загрозами.

Готуйтеся до погроз

Знання, чого очікувати, є першим кроком у підготовці до потенційних кібератак і реагуванні на них. У минулому загрози були набагато простішими і в основному визначалися технологіями, які вони використовували. Але тепер, коли організації використовують більш просунуту мережеву інфраструктуру та інфраструктуру даних, площа атаки стала більшою, а вплив загроз збільшився.

Der Звіт про безпеку за 2019 рік від Trend Micro підкреслює складність і стійкість сучасних загроз. Атаки програм-вимагачів все частіше націлені на високопоставлені цілі, а злочинці створюють менше нових сімейств. У 2019 році з’явилося 95 нових сімейств програм-вимагачів, менше половини порівняно з 2018 роком (222). Також зменшилася діяльність, пов’язана з фішингом.

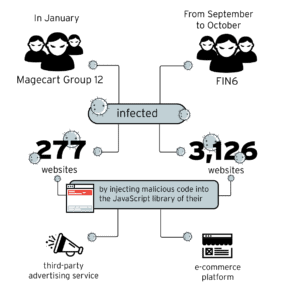

У 2019 році відбулася серія резонансних атак на сайти електронної комерції, такі як Magecart Group 12 і FIN6, у результаті яких було заражено тисячі онлайн-магазинів з метою викрадення платіжної інформації клієнтів.

Наведені вище загрози ілюструють прогалини в безпеці технологій, які використовуються сьогодні. Вони також показують, як тенденції та слабкі сторони галузі, пристроїв або платформ формують ландшафт загроз. Впроваджуючи нові програми та програмне забезпечення, призначені для покращення операцій і стимулювання інновацій, організації мають різноманітні основи. Окрім усвідомлення поточних загроз, співробітники також повинні отримати повне розуміння всіх технологій, які використовує їхня організація.

Хоча багаторівневий захист може допомогти виявити та запобігти кібератакам, увесь персонал, відповідальний за підтримку інфраструктури організації, також повинен знати, як реагувати на вторгнення та активну атаку.

Відповідь на випадок

Загрози, що порушують захист підприємства, потребують ефективної стратегії реагування на інциденти. Це процес або план, який організації використовують як керівництво для керування та стримування порушень чи кібератак.

Мета Incident Response — відновити роботу бізнесу після атаки. Це включає виявлення та кваліфікацію загрози, яка подолала їхній захист. Інцидент також означає, що запобіжні механізми організації вийшли з ладу та потребують посилення.

Відмінною особливістю реагування на інциденти є те, що відповідь може бути успішною без необхідності ідентифікувати загрозу, яка стоїть за атакою. Реагування на інциденти здійснюється «вживу» або під час поточної атаки з наміром її зупинити. Навпаки, комп’ютерна криміналістика, наприклад, проводиться постфактум і може бути глибшою, оскільки загроза відступила.

Існує дві загальноприйняті стандартні системи реагування на інциденти: NIST (Національний інститут стандартів і технологій) і SANS (системне адміністрування, аудит, мережа та безпека). Вони дуже схожі один на одного і охоплюють широку базу: від підготовки до нападу до забезпечення того, щоб інцидент не повторився.

ДАНС

NIST

Більше про це в блозі на Trendmicro.de

Про Trend Micro Як один із провідних світових постачальників ІТ-безпеки, Trend Micro допомагає створити безпечний світ для обміну цифровими даними. Завдяки більш ніж 30-річному досвіду в галузі безпеки, глобальним дослідженням загроз і постійним інноваціям Trend Micro пропонує захист для компаній, державних установ і споживачів. Завдяки нашій стратегії безпеки XGen™ наші рішення отримують переваги від поєднання методів захисту між поколіннями, оптимізованих для передових середовищ. Інформація про мережеві загрози забезпечує кращий і швидший захист. Оптимізовані для хмарних робочих навантажень, кінцевих точок, електронної пошти, Інтернету речей і мереж, наші підключені рішення забезпечують централізовану видимість у всьому підприємстві для швидшого виявлення загроз і реагування.