Нове дослідження Barracuda виявило географічні та мережеві червоні прапорці для фішингових атак. Електронні листи країни, з якої надходять, і кількість країн, через які вони проходять на шляху до кінцевого пункту призначення, є важливими попереджувальними ознаками фішингових атак.

Нове дослідження Barracuda у співпраці з Колумбійським університетом проаналізувало геолокацію та мережеву інфраструктуру понад 2 мільярдів електронних листів, надісланих у січні 2020 року, включаючи 218.000 XNUMX фішингових листів. Дослідження показало, що фішингові електронні листи частіше надходять з певних країн Східної Європи, Центральної Америки, Близького Сходу та Африки.

2 мільярди електронних листів = майже 220.000 XNUMX фішингових листів

Крім того, вони, швидше за все, будуть направлені через більшу кількість місць, ніж нешкідлива електронна пошта. Дивовижна кількість атак також походила від великих законних хмарних провайдерів. Імовірно, це пов’язано зі здатністю зловмисників скомпрометувати законні сервери та/або облікові записи електронної пошти, розміщені цими провайдерами.

Ось докладніше про те, як географія та мережева інфраструктура впливають на фішингові атаки, а також про рішення, які допоможуть виявляти, блокувати та пом’якшувати ці атаки.

Географічні та мережеві характеристики фішингових атак

Під час фішингових атак зловмисники використовують тактику соціальної інженерії, щоб обманом змусити жертв розкрити особисту інформацію, таку як імена користувачів, паролі, номери кредитних карток або банківські реквізити. Виявлення фішингу в основному зосереджується на вмісті фішингових електронних листів і поведінці зловмисників. Однак, оскільки фішингові атаки стають все більш складними, ті, хто хоче захистити себе від цих атак, також повинні використовувати все більш складні методи.

Barracuda досліджувала характеристики фішингових електронних листів на мережевому рівні, оскільки вони більш стійкі, і зловмисникам важче маніпулювати ними. Дослідники безпеки витягли IP-адреси з полів «Отримано» заголовків електронних листів, які записують інформацію про сервери, які проходили під час передачі. Вивчення цих даних проливає світло на шлях фішингового електронного листа між відправником та одержувачем. Аналіз виявив три ключові висновки:

Фішингові електронні листи направляються щонайменше через 2 країни

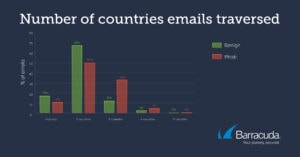

Понад 80 відсотків хорошої електронної пошти надходить через дві або менше країн. Навпаки, це стосується трохи більше 60 відсотків фішингових електронних листів. Тому кількість різних країн, через які проходить електронний лист, може служити хорошим показником для виявлення фішингу.

Країни з вищою ймовірністю фішингу в частині Східної Європи, Центральної Америки, Близького Сходу та Африки

Дослідники безпеки також визначили ймовірність фішингу для різних країн. Для цього країну відправника ідентифікували за даними геолокації, а ймовірність фішингу для кожної країни розраховували наступним чином:

Імовірність фішингу = кількість фішингових електронних листів із країни/загальна кількість електронних листів із країни

Деякі країни з високим рівнем фішингового трафіку мають надзвичайно низьку ймовірність фішингу. Наприклад, 129.369 0,02 фішингових електронних листів у наборі даних було надіслано зі США, але ймовірність фішингу в США становить лише 10 відсотка. Загалом у більшості країн ймовірність фішингу становила 1.000 відсотків або менше. Відправники, які надіслали більшу кількість фішингових листів (понад XNUMX електронних листів у наборі даних) із вищою ймовірністю фішингу, були з таких країн або територій (у порядку спадання):

Дослідження Barracuda: кількість різних країн, нанесених на карту з IP-масиву (Зображення: Barracuda).

- Литва

- Латвія

- Сербія

- Ukraine

- Росія

- Bahamas

- Пуерто Ріко

- Колумбія

- Іран

- Палестина

- Казахстан

Хоча немає сенсу блокувати весь трафік електронної пошти з країн із високою ймовірністю фішингу, можливо, було б гарною ідеєю позначати електронні листи з цих країн для подальшого аналізу.

Фішингові електронні листи: часто через законних хмарних постачальників

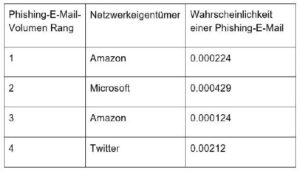

Топ 4 мережі: ймовірність того, що даний електронний лист із мережі є фішинговим (діаграма: Barracuda).

Дивно, але мережі з найбільшою кількістю фішингових атак належать великим хмарним провайдерам. Це цілком очікувано, оскільки вони також мають найбільшу загальну кількість надісланих електронних листів. У таких мережах ймовірність того, що дана електронна пошта є фішинговою, дуже мала. Цілком ймовірно, що більшість атак із цих мереж походять із скомпрометованих облікових записів електронної пошти або серверів, для яких зловмисники змогли викрасти облікові дані.

Це також показало, що деякі з найбільших фішингових зловмисників (за мережами), які також мають високу ймовірність фішингу, все ще походять з мереж, що належать постачальникам хмарних послуг (Rackspace, Salesforce). Ці мережі мають менший загальний трафік електронної пошти, ніж найпопулярніші мережі, але все одно надсилають значну кількість фішингових листів. Таким чином, ймовірність того, що електронний лист, який вони надсилають, є шкідливим, набагато вища (табл. 2).

Найкращі методи захисту від фішингових атак

1. Рішення з використанням штучного інтелекту

Кіберзлочинці адаптують свою тактику, щоб обійти шлюзи електронної пошти та фільтри спаму. Тому важливо розгорнути рішення, яке виявляє та захищає від фішингових атак, включаючи видавання себе за бренд, компрометацію корпоративної електронної пошти та захоплення облікового запису. Компанії повинні розгорнути рішення, яке не покладається лише на перевірку шкідливих посилань або вкладень. Технологія, яка використовує машинне навчання для аналізу звичайних шаблонів спілкування в організації, може виявити аномалії, які можуть свідчити про атаку.

2. Впровадження захисту від захоплення облікового запису

Стратегія безпеки має виходити за рамки зовнішніх повідомлень електронної пошти, оскільки деякі з найбільш шкідливих і переконливих фішингових атак надсилаються зі зламаних внутрішніх облікових записів. Таким чином, зловмисники не можуть використовувати компанію як базу для фішингових кампаній. Він повинен використовувати технологію безпеки, яка використовує штучний інтелект для виявлення зламаних облікових записів і мати можливість у режимі реального часу вживати виправних заходів, попереджаючи користувачів і видаляючи шкідливі листи, надіслані зі зламаних облікових записів.

3. Підвищення обізнаності щодо безпеки через навчання

Користувачі повинні бути в курсі останніх фішингових атак і тактик. Компанії повинні переконатися, що їхні співробітники можуть помітити атаки та знати, як негайно повідомити про них ІТ-відділ. Рекомендується симуляція фішингу для електронної пошти, голосової пошти та SMS, щоб навчити користувачів розпізнавати кібератаки, перевірити ефективність навчання та визначити користувачів, які піддаються найбільшому ризику.

Фішинг і надалі залишатиметься однією з найпопулярніших тактик кіберзлочинців. Однак за допомогою вищезазначених заходів компанії можуть належним чином захистити себе від потоку цих атак і значно зменшити ризик порушення безпеки.

[starboxid=5]