Як показує звіт Tenable Threat Landscape Report, вразливості, які найчастіше атакують, зазвичай відомі протягом багатьох років. Зловмисники розраховують на те, що патчі не були використані і ніхто не стежить за розривами. У Microsoft Exchange, Log4Shell або Follina завжди були старі вразливості.

Опубліковано щорічний звіт Tenable про краєвид загроз. Звіт підтверджує постійну загрозу відомих уразливостей, тобто тих, для яких уже були доступні виправлення, як основного вектора кібератак. Висновки ґрунтуються на аналізі інцидентів, вразливостей і тенденцій кібербезпеки, проведеному командою Tenable Research у 2022 році, включаючи аналіз 1.335 витоків даних, які стали оприлюдненими з листопада 2021 року по жовтень 2022 року.

Звіт класифікує ключові дані про вразливості

У звіті про краєвид загроз класифікуються ключові дані про вразливості та аналізується поведінка зловмисників. Мета полягає в тому, щоб допомогти компаніям поінформувати своїх офіцерів безпеки та визначити пріоритетність заходів безпеки. Зосереджуючись на зонах найбільшого ризику та порушуючи вектори атак, організації можуть зменшити вразливість до кіберінцидентів. Проаналізовані інциденти вплинули на понад 2,29 мільярда записів, що становить 257 терабайт даних. Понад три відсотки всіх виявлених порушень даних були спричинені незахищеними базами даних, що призвело до втрати понад 800 мільйонів записів.

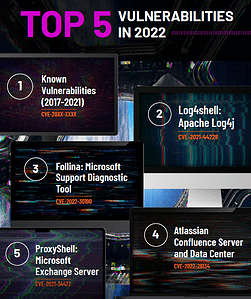

Зловмисники продовжують досягати успіху завдяки відомим і перевіреним уразливостям, які можна використовувати, які організації не вдалося успішно виправити чи виправити. Згідно зі звітом Tenable, найвищий рівень найбільш використовуваних уразливостей включає великий пул відомих уразливостей, деякі з яких були оприлюднені ще в 2017 році. Організації, які не застосували виправлення постачальників для цих вразливостей, у 2022 році мали підвищений ризик атак.

Катастрофи 2022: Exchange, Log4Shell, Follina

Найбільш часто використовувані вразливості в цій групі включають кілька вразливостей високого рівня в Microsoft Exchange, продуктах Zoho ManageEngine і рішеннях віртуальної приватної мережі від Fortinet, Citrix і Pulse Secure. Для інших чотирьох найбільш часто використовуваних уразливостей — включаючи Log4Shell, Follina, уразливість у Atlassian Confluence Server і центрі обробки даних, а також ProxyShell — виправлення та засоби пом’якшення були широко випущені та легко доступні. Насправді чотири з перших п’яти вразливостей нульового дня, використаних у дикій природі у 2022 році, були випущені в той самий день, коли постачальник випустив виправлення та посібники з пом’якшення.

«Дані показують, що добре відомі вразливості часто завдають більшої шкоди, ніж нові», — сказав Боб Хубер, головний спеціаліст із безпеки Tenable та керівник відділу досліджень. «Кібер-зловмисники постійно досягають успіху, використовуючи ці залишені без уваги вразливості, щоб отримати доступ до конфіденційної інформації. Такі цифри чітко показують, що реагуючих заходів кібербезпеки після інциденту недостатньо для зменшення ризику. Єдиний спосіб переломити ситуацію — це перейти до превентивної безпеки та управління ризиками».

Немає CVE щодо проблем постачальника хмарних послуг

Перехід до підходу «спершу хмара» дозволяє організаціям рости та масштабуватися, але це також створює нові ризики, оскільки постачальники хмарних послуг (CSP) часто вносять виправлення та посилюють безпеку без попередження. Про вразливості, які впливають на CSP, не повідомляється в пораді з безпеки, не надається ідентифікатор CVE або не згадується в примітках до випуску. Ця недостатня видимість ускладнює для команд безпеки точну оцінку ризику та звітування зацікавленим сторонам.

Групи АПТ били нещадно

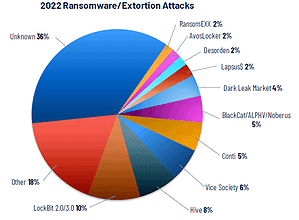

Крім аналізу вразливостей і неправильних конфігурацій, у звіті також досліджується поширення груп атак і їх тактика. Програмне забезпечення-вимагач все ще є найпоширенішим вектором атак, який використовується в успішних атаках. Попередні дослідження Tenable показали, що подвійні моделі програм-вимагачів і програм-вимагачів як послуги живлять багатомільйонну екосистему програм-вимагачів. Ransomware-as-a-Service полегшує, ніж будь-коли, кіберзлочинцям, які не мають технічних навичок, комерціалізувати програми-вимагачі.

Група програм-вимагачів LockBit є відомим користувачем тактик подвійного та потрійного програм-вимагачів. Він домінував у сфері програм-вимагачів з 7,5% проаналізованих інцидентів програм-вимагачів, за нею йшла група програм-вимагачів Hive (6,3%), Vice Society (5,1%) і BlackCat/ALPHV (XNUMX%).

Більше на Tenable.com

Про Tenable Tenable є компанією Cyber Exposure. Понад 24.000 53 компаній у всьому світі довіряють Tenable розуміти та зменшувати кіберризики. Винахідники Nessus об’єднали свої знання з уразливостей у Tenable.io, створивши першу в галузі платформу, яка забезпечує видимість у реальному часі та захищає будь-які активи на будь-якій обчислювальній платформі. Клієнтська база Tenable включає 500 відсотки Fortune 29, 2000 відсотків Global XNUMX і великі державні установи.