Перехід до безсерверних обчислень набирає швидкість. Згідно з опитуванням 2019 року, 21% компаній уже перейшли на безсерверну технологію, тоді як 39% розглядають її. Trend Micro надає відповідний офіційний документ для завантаження.

Безсерверна технологія є привабливою для багатьох компаній, оскільки вона дозволяє їм зосередитися на створенні кращого коду для своїх програм, а не на управлінні та захисті інфраструктури, необхідної для роботи програм. У дослідницькому документі Trend Micro «Захист слабких місць у безсерверних архітектурах: ризики та рекомендації» містяться міркування щодо безпеки для безсерверних середовищ і допомагає користувачам зробити їх безсерверні середовища максимально безпечними. Основна увага приділяється послугам, які пропонує AWS, яка має найширший спектр пропозицій на цьому ринку.

Безсерверні обчислення — це технологія, яка підтримує серверні служби, що дозволяє організаціям перекладати певні обов’язки на постачальників хмарних послуг (CSP), таких як Amazon Web Services (AWS), включаючи керування потужністю, встановлення виправлень і доступність. Завдяки безсерверним обчисленням серверні програми можна створювати без безпосередньої участі в доступності та масштабованості. Однак термін «безсерверний» не означає, що ця обчислювальна модель взагалі не використовує сервери, а скоріше те, що компаніям більше не потрібно безпосередньо брати участь у підтримці та захисті серверів.

Безсерверна технологія безпечніша за інші моделі хмарних обчислень

Безпека інфраструктурних обчислювальних компонентів цих архітектур значною мірою забезпечується CSP (постачальниками хмарних послуг). Через це безсерверна технологія вважається відносно безпечнішою, ніж інші моделі хмарних обчислень. Але, як і будь-яка інша існуюча технологія, вона не застрахована від ризиків і загроз.

Мережеві служби в безсерверній архітектурі

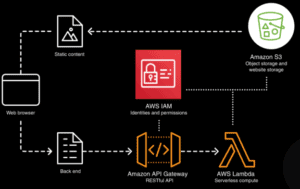

Щоб зрозуміти, як працює безсерверна архітектура, вам потрібно знати, які різні служби задіяні. Ця публікація про безсерверну архітектуру AWS.

Amazon S3

Amazon Simple Storage Service (Amazon S3) — це масштабована служба зберігання об’єктів даних, яка підтримує різноманітні варіанти використання, наприклад мобільні додатки, аналітику великих даних та пристрої IoT. Amazon S3 дає змогу керувати об’єктами, які потім зберігаються у сегментах через API.

AWS Lambda

Одним із найпоширеніших безсерверних сервісів є AWS Lambda. Це дозволяє організаціям запускати код без виснажливого завдання розгортання та обслуговування серверів. Розробники платять лише за кількість випадків, коли код запускається. З AWS Lambda їм не потрібно керувати апаратним забезпеченням або гарантувати, що операційна система та всі встановлені програми оновлені.

API -шлюз Amazon

Amazon API Gateway дозволяє легко та ефективно створювати, публікувати, підтримувати, контролювати та захищати API. Служба діє як портал для додатків, які можуть отримувати доступ до функцій серверної служби або даних через RESTful API та WebSocket API.

AWS IAM

Через AWS Identity and Access Management (AWS IAM) розробники можуть керувати інформацією про безпеку та дозволами для перевірки доступу до безсерверних служб і ресурсів.

Неправильні конфігурації та небезпечні методи кодування

Більші CSP, такі як AWS, застосовують політику найменших привілеїв, коли надають дозволи для виконання певних завдань. Вони також використовують переваги підходу заборони за замовчуванням, який гарантує, що кожна служба може спілкуватися або бути доступною для іншої служби лише тоді, коли надано необхідні дозволи. Ручне призначення та перевірка привілеїв забезпечує більше безпеки. Однак це може виявитися складним для користувачів, особливо зі складним поєднанням взаємопов’язаних послуг. Як наслідок, вони можуть запровадити або проігнорувати неправильні налаштування безпеки безсерверних служб і ризики, подібні до наведених нижче.

Amazon S3

Залишення відкритих або вільно доступних сегментів Amazon S3 може стати для зловмисників дверима для пошуку конфіденційних даних. Критичні дані або фрагменти коду, які не повинні бути загальнодоступними, також можуть бути розкриті, якщо сегменти Amazon S3 використовуються для розміщення вмісту, для якого вони не призначені.

AWS Lambda

Функції AWS Lambda можуть бути використані зловмисниками за допомогою методів ін’єкцій у неправильний або вразливий код. Конфіденційні дані також можуть бути розкриті, якщо код функції AWS Lambda створено для повернення змінних і доступу до зовнішніх служб. Зловмисники також можуть використовувати облікові дані, які зберігаються як змінні у функціях AWS Lambda, щоб отримати доступ до облікового запису користувача. Крім того, шкідливий код може використовуватися для зберігання шкідливих інструментів і сценаріїв у папці /tmp середовища виконання AWS Lambda. Файли тут можуть бути достатньо стійкими, щоб запускати атаки або викрадати конфіденційні дані.

API -шлюз Amazon

Якщо кінцева точка Amazon API Gateway виявлена та незахищена, вона може бути використана для запуску атаки на відмову в обслуговуванні (DoS), щоб скомпрометувати або припинити роботу служби, що стоїть за нею. Зловмисники, які мають намір завдати фінансової шкоди компанії, також можуть зловживати відкритою кінцевою точкою Amazon API Gateway, щоб постійно опитувати функцію AWS Lambda, щоб збільшити рахунок компанії.

AWS IAM

Іноді, можливо, через обмеження часу, розробники роблять політики занадто дозволеними, щоб забезпечити зв’язок між компонентами системи. Цьому сприяє AWS IAM. Але, звичайно, це послаблення привілеїв впливає на безпеку безсерверних служб, з якими використовується AWS IAM.

Ризики через помилковий код

Щоб додатково висвітлити ризики впровадження коду з помилками в безсерверній системі, дослідники створили доказ концепції, який включає функцію AWS Lambda з високими привілеями. У наступному відео показано, як неправильні практики кодування дозволяють зловмисникам успішно змінювати тайм-аут функції AWS Lambda, а потім виконувати інші дії, як-от підвищення привілеїв і викрадання даних.

Вплив ризиків безпеки на компанії

Безсерверні служби включають функції без збереження стану, і тому дані в цих службах кешуються, а не зберігаються в пам’яті. Переміщуючи дані з безсерверних служб у сторонні місця, організації повинні пам’ятати про те, як дані переміщуються, щоб уникнути витоку даних. Один із таких витоків даних стався, коли база даних, що містить півмільйона конфіденційних юридичних і фінансових документів, була розкрита через неправильну конфігурацію під час зміни політики доступу.

Знати, де зберігаються дані, також важливо, щоб уникнути проблем із відповідністю, наприклад, коли стало відомо про понад 36.000 XNUMX записів ув’язнених із різних виправних закладів у США, оскільки був доступний сховище даних, підключене до хмарної програми. Компрометація програми або служби організації також може призвести до зриву бізнесу та погіршення репутації.

Безпека безсерверних служб і установок

Модель спільної відповідальності, де і CSP, і користувач ділять відповідальність за безпеку хмарного середовища, також застосовується до безсерверних обчислень. Дослідницький проект представляє способи захисту безсерверних служб і інсталяцій від ризиків і загроз за допомогою передових практик і рішень безпеки. Офіційний документ «Захист слабких місць у безсерверних архітектурах: ризики та рекомендації» містить додаткові відомості щодо цієї теми.

Перейдіть прямо до технічної документації на Trendmicro.com

Про Trend Micro Як один із провідних світових постачальників ІТ-безпеки, Trend Micro допомагає створити безпечний світ для обміну цифровими даними. Завдяки більш ніж 30-річному досвіду в галузі безпеки, глобальним дослідженням загроз і постійним інноваціям Trend Micro пропонує захист для компаній, державних установ і споживачів. Завдяки нашій стратегії безпеки XGen™ наші рішення отримують переваги від поєднання методів захисту між поколіннями, оптимізованих для передових середовищ. Інформація про мережеві загрози забезпечує кращий і швидший захист. Оптимізовані для хмарних робочих навантажень, кінцевих точок, електронної пошти, Інтернету речей і мереж, наші підключені рішення забезпечують централізовану видимість у всьому підприємстві для швидшого виявлення загроз і реагування.