Війна в Україні – це також кібервійна, яка сприяє кібершпигунству. Лабораторії Bitdefender виявили нещодавні атаки на фреймворк Elephant. Атаки також відбуваються через фішинг із завантаженням нібито програмного забезпечення Bitdefender AV. Короткий огляд поточного кібершпигунства.

Компанії в атакованій країні або підтримуючих державах, пов’язаних з Україною, знаходяться під загрозою класичних механізмів ІТ-атак, виконавці яких цього разу політично мотивовані. Окрім видалення інформації, до них відноситься шпигунство. Лабораторії Bitdefender проаналізували складні механізми атак так званої Elephant Framework, яка використовується для цього.

Кібервійна погіршує глобальну ситуацію з кібербезпекою

Експерти з розвідки загроз та аналітики з груп керованого виявлення та реагування стежать за кібербезпекою з початку війни. Як і очікувалося, компанії та організації в Україні, особливо у сфері органів державної влади та критичної інфраструктури, є одними з найбільш переважних жертв. Проросійське угруповання UAC-2021 активно займається кібершпигунством з березня 0056 року. Група, також відома під іменами Lorec53, UNC2589, EmberBear, LorecBear, BleedingBear, SaintBear і TA471, відповідає за атаки на викрадання даних за допомогою зловмисних програм, таких як OutSteel або GraphSteel. Зокрема, GraphSteel використовує складний набір методів для пошуку паролів або інформації в широко використовуваних форматах Office, таких як .docx або .xlsx, та інших важливих типах даних, таких як .ssh, .crt, .key, .ovpn або .json. ексфільтрат.

GraphSteel – частина фреймворку Elephant

Складність і професійність таких атак демонструють атаки з GraphSteel, автори яких, швидше за все, є вихідцями з середовища групи UAC-0056. Зловмисне програмне забезпечення GraphSteel є частиною фреймворку Elephant, набору інструментів шкідливого ПЗ, написаного мовою програмування Go. Нещодавно зловмисники використали їх у серії фішингових атак на українські державні установи (цілі gov.ua).

Спочатку вони почали зі складної фішингової атаки. Хакери показали високу експертизу в атаках соціальної інженерії та використовували підроблені українські електронні адреси. Вміст підроблених електронних листів був нібито офіційними оголошеннями або темами, пов’язаними з Corona. У електронному листі передбачуваний автор попередив про збільшення російських кібератак, дав поради щодо безпеки та згадав про ймовірне завантаження програмного забезпечення Bitdefender. Жертви скомпрометували свої комп’ютери, натиснувши посилання в тексті електронного листа, або відкривши електронну таблицю Excel із вбудованими макросами.

Launcher - небезпечний скрипт Python

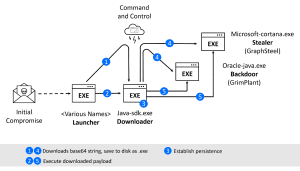

У деяких випадках хакери використовують скрипт Python як засіб запуску, який було перетворено у виконуваний файл. В інших випадках, як і весь фреймворк Elephant, вони написали код мовою програмування Go. Можливо, причиною цього рішення було те, що не всі програми безпеки виявляють зловмисне програмне забезпечення, написане на Go. Це, у свою чергу, ймовірно, пов’язано з тим, що програмісти, як хороші, так і погані, не дуже часто використовують Go. Ще одна перевага мови для хакерів полягає в тому, що корисне навантаження можна скомпілювати як для Windows, так і для Linux без зміни коду. Він також простий у використанні та може бути розширений за допомогою модулів шкідливих програм сторонніх розробників. Потім програма запуску діє як комбінований завантажувач або дроппер, підключаючи систему-жертву до командного та контрольного сервера, щоб оголосити про її доступність і отримати корисне навантаження виконуваного шкідливого програмного забезпечення, коли прийде час.

Завантажувач - транспортує шкідливі програми

Потім завантажувач завантажує два різних файли шкідливих програм: GraphSteel (Microsoft-cortana.exe) і GrimPlant (Oracle-java.exe), обидва з яких запускаються автоматично. GrimPlant дозволяє віддалено запускати команди PowerShell. GraphSteel викрадає такі дані, як дані доступу, сертифікати, паролі та іншу конфіденційну інформацію.

GraphSteel Stealer

Основною метою GraphSteel є вилучення файлів, які зловмисне програмне забезпечення потім передає зашифрованими за допомогою шифру AES через порт 442. Інструмент використовує веб-сокети та мову GraphQL для зв’язку з сервером керування. Викрадач викрадає дані доступу до Wi-Fi, Chrome, Firefox, а також дані зі сховищ паролів, диспетчера облікових даних Windows або сеансів SSH і Thunderbird.

Імовірно від імені Bitdefender

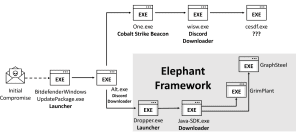

🔎 Паралельні атаки з двома корисними навантаженнями після завантаження зловмисного програмного забезпечення, замаскованого під програмне забезпечення Bitdefender AV (Зображення: Bitdefender).

Відповідно до запису від 11 березня 2022 року в CERT-UA, інші атаки з середовища UAC-0056 використовують термінові звернення для підвищення ІТ-безпеки та для завантаження ймовірного антивірусного продукту Bitdefender з імовірного сайту Bitdefender.fr. Але за Bitdefender.fr стоїть домен forkscenter.fr із підробленим веб-сайтом Bitdefender.fr.

Ця атака спочатку встановлює завантажувач Discord, який потім реалізує два виконуваних файли: Alt.exe, відомий засіб запуску Go, який завантажує Elephant Framework, і One.Exe, Cobalt Strike Beacon. Зрештою, в останньому випадку завантажується cesdf.exe, який, на жаль, зараз недоступний для аналізу, оскільки адміністратори атакованої організації тим часом вимкнули свій сервер.

Для відбиття таких складних атак необхідна багаторівнева кібербезпека, яка може відбити атаку на кількох етапах: починаючи з блокування фішингового електронного листа, виконання корисного навантаження або запобігання подальшому компрометуванню та зв’язку з C&C-сервером.

Більше на Bitdefender.com

Про Bitdefender Bitdefender є світовим лідером у сфері рішень для кібербезпеки та антивірусного програмного забезпечення, що захищає понад 500 мільйонів систем у понад 150 країнах. З моменту заснування в 2001 році інновації компанії регулярно забезпечували відмінні продукти безпеки та інтелектуальний захист для пристроїв, мереж і хмарних сервісів для приватних клієнтів і компаній. Як найкращий постачальник, технологія Bitdefender міститься в 38 відсотках розгорнутих у світі рішень безпеки, їй довіряють і визнають професіонали галузі, виробники та споживачі. www.bitdefender.de