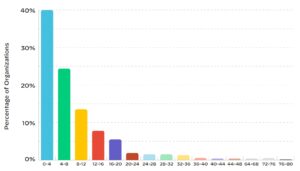

Звіт про хмарні загрози, том 7, показує: після сповіщення для групи безпеки зловмисники мають до 40 днів, щоб здійснити свою атаку в 4 відсотках випадків. Зловмисникам допомагають 60 відсотків невиправлених високих або критичних уразливостей.

Поверхня хмарної атаки така ж динамічна, як і сама хмара. Оскільки організації в усьому світі все частіше діляться, зберігають і керують даними в хмарі, поверхня атаки для компаній розширюється в геометричній прогресії. Це розширення часто відбувається невідомими, неврахованими або погано захищеними способами. Для зловмисників кожне робоче навантаження в хмарі представляє можливість, і без належного керування організації наражаються на безліч ризиків.

Мета атаки: щоденні проблеми в хмарі

У той час як попередні звіти зосереджувалися на одній загрозі (наприклад, керування доступом до ідентифікаційної інформації, атаки на ланцюг поставок і безпека контейнерів), розділ 42 звіту про хмарні загрози, том 7 «Навігація розширеною поверхнею атак» розглядає більшу, ширшу проблему: зловмисники стають вмілими. використовувати звичайні повсякденні проблеми в хмарі. Ці проблеми включають неправильні конфігурації, слабкі облікові дані, відсутність автентифікації, невиправлені вразливості та пакети шкідливого програмного забезпечення з відкритим кодом (OSS).

У звіті представлено розбивку двох різних реальних випадків хмарних атак, які спостерігав блок 42 у 2022 році. Після анонімізації та деідентифікації жертв дослідники розкривають, як зловмисники скористалися конфіденційними даними, виточеними в темну мережу, і зривом бізнесу, спричиненим програмним забезпеченням-вимагачем.

Важливі висновки звіту

- У середньому командам безпеки потрібно 145 годин (приблизно шість днів), щоб вирішити інцидент безпеки. 60% компаній займають більше чотирьох днів, щоб вирішити питання безпеки.

- У більшості корпоративних хмарних середовищ 80 відсотків сигналів тривоги викликають лише XNUMX відсотків політик безпеки.

- 63 відсотки кодових баз у виробництві мають невиправлені вразливості, оцінені як високий або критичний (CVSS >= 7.0)

- 76 відсотків організацій не застосовують MFA для користувачів консолі, тоді як 58 відсотків організацій не застосовують MFA для користувачів root/admin.

Загальні заходи моніторингу в хмарі

На основі великої кількості даних, зібраних у 2022 році, у звіті розглядаються реальні порушення безпеки, які вплинули на середні та великі організації. Він описує проблеми, які спостерігаються в тисячах багатохмарних середовищ, і аналізує вплив уразливостей OSS на хмару. Зокрема, дослідники проаналізували робоче навантаження на 210.000 1.300 хмарних облікових записів у XNUMX різних компаніях. Оскільки зараз багато компаній мають кілька хмарних реалізацій, уразливості все частіше стають мішенню зловмисників.

У вас є хвилинка?

Приділіть кілька хвилин для нашого опитування користувачів 2023 року та допоможіть покращити B2B-CYBER-SECURITY.de!Вам потрібно відповісти лише на 10 запитань, і у вас є шанс виграти призи від Kaspersky, ESET і Bitdefender.

Тут ви переходите безпосередньо до опитування

Хоча помилки користувачів, такі як незахищені конфігурації, залишаються основною проблемою, дослідники Unit 42 також виявили проблеми, що виникають через готові шаблони та конфігурації за замовчуванням, надані постачальниками хмарних послуг (CSP). Хоча ці параметри та функції зручні та спрощують впровадження нових технологій, вони не дають користувачам найбезпечніший початок.

Зразкові результати:

- 76 відсотків організацій не застосовують MFA для користувачів консолі.

- Конфіденційні дані були знайдені в 63 відсотках загальнодоступних сховищ.

Хмара: ризики програмного забезпечення з відкритим кодом (OSS)

Програмне забезпечення з відкритим кодом було однією з рушійних сил хмарної революції. Однак збільшення використання OSS у хмарі також збільшує складність, а разом з цим збільшує ймовірність застарілого або припиненого програмного забезпечення, шкідливого вмісту та повільніших циклів виправлення. Це означає, що кінцеві користувачі повинні перевірити OSS перед інтеграцією в програми. Це завдання особливо складне, коли компаніям доводиться керувати численними проектами, усі з яких залежать від потенційно тисяч OSS.

Рекомендації: ускладніть життя зловмисникам

Підприємствам слід очікувати, що площа атак для хмарних додатків продовжуватиме зростати, оскільки зловмисники знайдуть все більш креативні способи атакувати неправильну конфігурацію хмарної інфраструктури, API та самого ланцюга постачання програмного забезпечення.

Щоб захиститися від цих загроз, звіт містить практичні вказівки щодо усунення прогалин у безпеці хмари, наприклад:

Автоматичний процес резервного копіювання має бути на місці для всіх хмарних робочих навантажень, які можуть порушити бізнес-операції у разі збою. Резервні копії слід зберігати в захищених місцях, ізольованих від робочого середовища в кількох географічних місцях, щоб уникнути єдиної точки збою. Усі організації повинні мати плани безперервності бізнесу та аварійного відновлення (BC/DR), які включають процес відновлення з резервних копій.

Крім того, дослідники прогнозують, що галузь відійде від точкових рішень безпеки до хмарних платформ захисту додатків (CNAPP), які пропонують повний спектр можливостей протягом усього життєвого циклу розробки додатків. Gartner підтверджує це твердження про значне зростання впровадження CNAPP, повідомляючи про збільшення запитів клієнтів щодо CNAPP на 70% між 2021 і 2022 роками.

Більше на PaloAltoNetworks.com

Про Palo Alto Networks Palo Alto Networks, світовий лідер у сфері рішень для кібербезпеки, формує хмарне майбутнє за допомогою технологій, які змінюють спосіб роботи людей і компаній. Наша місія — бути кращим партнером із кібербезпеки та захищати наш цифровий спосіб життя. Ми допомагаємо вам вирішувати найбільші світові виклики безпеки за допомогою безперервних інновацій, використовуючи останні досягнення в області штучного інтелекту, аналітики, автоматизації та оркестровки. Пропонуючи інтегровану платформу та надаючи можливості зростаючій екосистемі партнерів, ми є лідерами у захисті десятків тисяч компаній у хмарах, мережах і мобільних пристроях. Наше бачення — це світ, у якому кожен день безпечніший за попередній.