Trend Micro попереджає про програми-вимагачі, націлені на промислові системи управління. Німеччина особливо сильно постраждала від сірого програмного забезпечення та перебуває в глобальному центрі поширення зловмисного програмного забезпечення. За основу взято дослідження «Звіт про загрози, що впливають на кінцеві точки ICS за 2020 рік».

Trend Micro, один із провідних світових постачальників рішень для кібербезпеки, сьогодні випускає новий звіт, у якому висвітлюється зростаючий ризик простою та крадіжки конфіденційних даних у результаті атак програм-вимагачів на промислові об’єкти.

Системи промислового контролю важко захистити

«Промислові системи контролю неймовірно важко захистити. Це призводить до численних прогалин у безпеці, якими кіберзлочинці все більше і більше цілеспрямовано користуються», — говорить Удо Шнайдер, проповідник безпеки Інтернету речей у Європі в Trend Micro. «З огляду на те, що уряд США зараз розглядає атаки програм-вимагачів так само серйозно, як і тероризм, ми сподіваємося, що результати нашого останнього дослідження допоможуть операторам промислових об’єктів визначити пріоритети та переорієнтувати свої зусилля щодо безпеки».

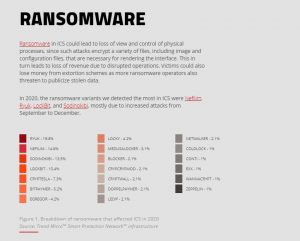

Будучи невід’ємною частиною електропостачання, виробничих підприємств та інших промислових операцій, промислові системи управління (ICS) використовуються для моніторингу та контролю промислових процесів у мережах IT-OT. Якщо програмне забезпечення-вимагач потрапляє в ці системи, воно може припинити роботу на кілька днів і збільшити ризик того, що чернетки, програми та інші конфіденційні документи потраплять у темну мережу. Звіт Trend Micro показує, що варіанти сімейств шкідливих програм Ryuk (20 відсотків), Nefilim (14,6 відсотка), Sodinokibi (13,5 відсотка) і LockBit (10,4 відсотка) спричинили більше половини заражень програмами-вимагачами ICS у 2020 році.

Відомі сімейства шкідливих програм атакують ICS

Порівняно з такими країнами, як Японія (4,7 відсотка) чи США (9,8 відсотка), які разом із Німеччиною входять до десятки країн із найбільшою кількістю IT/OT мереж із кінцевими точками ICS, Німеччина має 17,3, XNUMX відсотки має порівняно високий відсоток сірого ПЗ. Grayware — це термін, який використовується для опису потенційно небажаних програм, рекламного програмного забезпечення (програм, які відображають небажану рекламу) або інструментів злому. Крім того, дослідження, проведене японським постачальником засобів безпеки, показує, що промислові системи управління в Німеччині заражені найбільшою кількістю рекламного програмного забезпечення в усьому світі – здебільшого через програми, пов’язані з програмними інструментами.

Дослідження містить додаткові висновки

- Зловмисники заражають кінцеві точки ICS для майнінгу криптовалюти за допомогою невиправлених операційних систем, які все ще вразливі до EternalBlue.

- Варіанти Conficker поширюються на кінцеві точки ICS із новішими операційними системами шляхом грубого примусового примусу до спільного доступу адміністратора.

- Застарілі шкідливі програми, такі як Autorun, Gamarue і Palevo, все ще поширені в IT/OT мережах, поширюючись через знімні диски.

Програми-вимагачі націлені на ICS: Ryuk лідирує в атаках із майже 20 відсотками (Зображення: Trend Micro).

Дослідження закликає команди з ІТ-безпеки та OT тісніше співпрацювати, щоб визначити ключові системи та залежності, такі як сумісність ОС і вимоги до середовища виконання, щоб розробити більш ефективні стратегії безпеки.

Trend Micro дає наступні рекомендації

- Необхідно негайно виправити вразливості. Якщо це неможливо, компаніям слід розглянути питання про сегментацію мережі або віртуальне виправлення.

- Організації можуть боротися з постінфільтрацією програм-вимагачів, стримуючи джерела зараження за допомогою програмного забезпечення для керування додатками та інструментів виявлення загроз і реагування на них для сканування мереж на наявність IoC (індикаторів компрометації).

- Необхідно обмежити спільний доступ до мережі та застосувати надійні комбінації імені користувача та пароля, щоб запобігти несанкціонованому доступу через підбір облікових даних.

- IDS (системи виявлення вторгнень) або IPS (системи запобігання вторгненням) можуть фіксувати нормальну поведінку мережі та завчасно виявляти підозрілу активність.

- Підприємствам слід регулярно сканувати кінцеві точки ICS за допомогою автономних інструментів, навіть у середовищі, що сприймається як повітряний зазор.

- USB-сканер зловмисного програмного забезпечення може сканувати знімні диски, які використовуються для передачі даних між кінцевими точками з повітряним розривом.

- Підприємства повинні застосовувати принцип найменших привілеїв до мережевих адміністраторів і операторів OT.

Повний звіт за 2020 рік про загрози, що впливають на кінцеві точки ICS, доступний онлайн.

Більше на TrendMicro.com

Про Trend Micro Як один із провідних світових постачальників ІТ-безпеки, Trend Micro допомагає створити безпечний світ для обміну цифровими даними. Завдяки більш ніж 30-річному досвіду в галузі безпеки, глобальним дослідженням загроз і постійним інноваціям Trend Micro пропонує захист для компаній, державних установ і споживачів. Завдяки нашій стратегії безпеки XGen™ наші рішення отримують переваги від поєднання методів захисту між поколіннями, оптимізованих для передових середовищ. Інформація про мережеві загрози забезпечує кращий і швидший захист. Оптимізовані для хмарних робочих навантажень, кінцевих точок, електронної пошти, Інтернету речей і мереж, наші підключені рішення забезпечують централізовану видимість у всьому підприємстві для швидшого виявлення загроз і реагування.