Звіт про програми-вимагачі Ivanti за 1 квартал 2022 року: дослідження показує збільшення на 7,5% груп APT, пов’язаних із програмами-вимагачами, збільшення кількості активно використовуваних і популярних уразливостей на 6,8% та збільшення кількості програм-вимагачів -Familys на 2,5%.

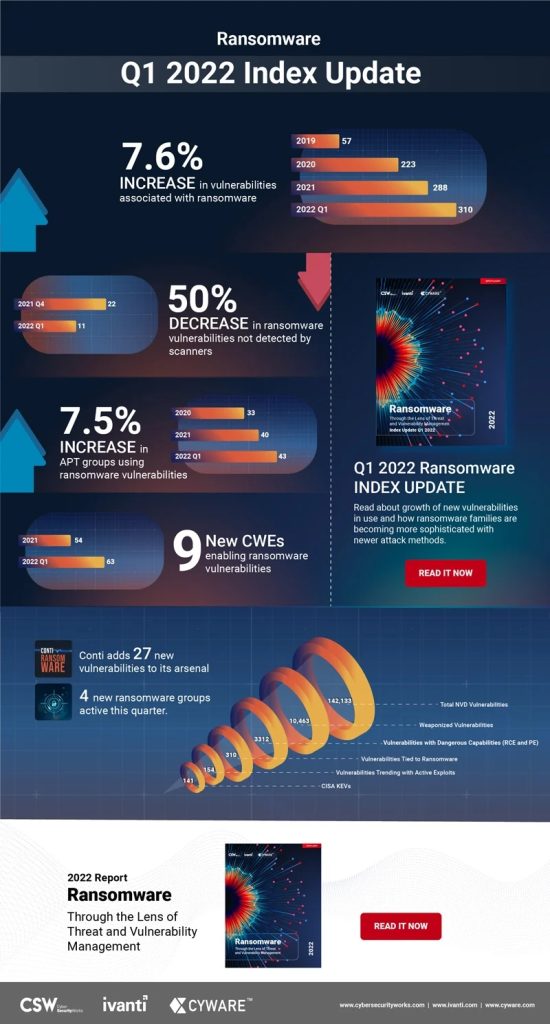

Компанія Ivanti опублікувала результати звіту про індекс програм-вимагачів за 1 квартал 2022 року. У звіті виявлено зростання вразливостей, пов’язаних із програмами-вимагачами, на 7,6% у першому кварталі 2022 року. Більшість цих уразливостей використовує група програм-вимагачів Conti, яка об’єдналася за російський уряд і пообіцяла підтримку після вторгнення в Україну. У звіті виявлено 22 нові вразливості, пов’язані з програмами-вимагачами, що довело загальну кількість до 310. Згідно з дослідженням, 19 із цих нових уразливостей можуть бути пов’язані з групою програм-вимагачів Conti.

Нові вразливості, нові сімейства програм-вимагачів

Звіт також показує збільшення на 7,5% груп APT, пов’язаних із програмами-вимагачами, збільшення кількості активно використовуваних і популярних уразливостей на 6,8%, а також збільшення сімей програм-вимагачів на 2,5%. Крім того, аналіз показав, що три нові групи APT (Exotic Lily, APT 35, DEV-0401) почали використовувати програми-вимагачі для своїх атак. Додайте до цього десять нових активних і популярних уразливостей, пов’язаних із програмами-вимагачами, і загальна кількість сягає 157. І останнє, але не менш важливе, чотири нові сімейства програм-вимагачів (AvosLocker, Karma, BlackCat, Night Sky) стали активними в першому кварталі 2022 року.

Кіберзлочинці, що спеціалізуються на програмах-вимагачах

Крім того, звіт показує, що кіберзлочинці, зосереджені на програмах-вимагачах, використовують уразливості швидше, ніж будь-коли, націлюючись на вразливості, які створюють найбільші збої та вплив. Завдяки зростаючій витонченості хакери тепер можуть використовувати вразливості протягом восьми днів після випуску виправлення. Це також означає, що будь-яка слабкість заходів безпеки сторонніх розробників і організацій є достатньою, щоб дозволити групам програм-вимагачів проникнути в уразливі мережі та проникнути в них. Що ще гірше, деякі з найпопулярніших сканерів не можуть виявити кілька ключових уразливостей програм-вимагачів. Дослідження показало, що понад 3,5% уразливостей програм-вимагачів не помічаються, що створює великий ризик для організацій.

Зосередьтеся на охороні здоров'я

У звіті також розглянуто 56 постачальників медичних додатків, медичних пристроїв і апаратного забезпечення, що використовується в лікарнях і медичних центрах. Він виявляє 624 унікальні вразливості в їхніх продуктах. Було випущено експлойти для сорока з цих уразливостей, і дві уразливості (CVE-2020-0601 і CVE-2021-34527) пов’язані з чотирма операторами програм-вимагачів (BigBossHorse, Cerber, Conti та Vice Society). На жаль, це свідчить про те, що охорона здоров’я може стати все більшою мішенню для атак програм-вимагачів у найближчі місяці.

Списки вразливостей неповні

Іншою проблемою для команд безпеки та ІТ є те, що національна база даних уразливостей (NVD), перелік загальних шаблонів атак і класифікація корпорації MITRE (CAPEC) і Агентство кібербезпеки та безпеки інфраструктури США (CISA) мають прогалини. Звіт показує, що в списку NVD відсутні переліки загальних слабких місць (CWE) для 61 уразливості, тоді як у списку CAPEC відсутні CWE для 87 уразливостей. У середньому вразливість програм-вимагачів включається в NVD через тиждень після оголошення постачальником. Водночас 169 уразливостей, пов’язаних із програмами-вимагачами, ще не включені до списку KEV CISA. Тим часом 100 із цих уразливостей стали мішенню хакерів у всьому світі й шукають невиправлені екземпляри в компаніях для використання.

Частково виправлено лише нові вразливості

Сьогодні багатьом командам із безпеки та ІТ важко зрозуміти реальні ризики, створені вразливими місцями. У результаті вони встановлюють неправильні пріоритети під час усунення вразливостей. Наприклад, багато лише виправляють нові уразливості або ті, які були анонсовані в NVD. Інші просто використовують загальну систему оцінки вразливостей (CVSS), щоб оцінити та визначити пріоритетність вразливостей. Срінівас Муккамала, старший віце-президент і генеральний менеджер із продуктів безпеки в Ivanti, каже: «Актори загроз все частіше націлюються на збої та збої в кібергігієні, включаючи застарілі процеси керування вразливістю. Щоб краще захистити організації від кібератак, служби безпеки та ІТ-команди мають застосувати підхід до управління вразливістю, заснований на оцінці ризиків. Для цього потрібна технологія на основі штучного інтелекту, яка виявляє вразливі місця та активні загрози на підприємстві, видає ранні попередження для захисту від уразливостей, прогнозує атаки та визначає пріоритети для виправлення».

Плутанина як виклик

Анудж Гоел, співзасновник і генеральний директор Cyware, каже: «Програми-вимагачі є одним із ключових векторів атак сьогодні. Однак однією з найбільших проблем є відсутність видимості загроз для команд безпеки через плутанину даних про загрози з різних джерел. Якщо команди безпеки хочуть діяти на випередження в боротьбі з атаками програм-вимагачів, їм потрібно пов’язати свої виправлення та реагування на вразливості з централізованим процесом управління розвідкою про загрози».

Аарон Сандін, генеральний директор Cyber Security Works, каже: «Нездатність сканерів виявити критичні вразливості програм-вимагачів є серйозною проблемою для організацій. Експерти CSW постійно контролюють це в наших дослідженнях. Хороша новина полягає в тому, що цього кварталу кількість зменшилася. Це означає, що сканерні компанії серйозно ставляться до цієї проблеми».

Звіт про індекс програм-вимагачів базується на даних із різних джерел, у тому числі пропрієтарних даних від Ivanti та CSW, загальнодоступних базах даних про загрози та інформації від дослідників загроз і груп тестування на проникнення. Ivanti провів дослідження в партнерстві з Cyber Security Works, центром сертифікації нумерації (CNA), і Cyware, провідним постачальником технологічної платформи для створення центрів Cyber Fusion. Натисніть тут, щоб завантажити весь звіт.

Більше на Ivanti.com

Про Іванті Сильна сторона Unified IT. Ivanti поєднує ІТ-технології з операційною системою безпеки підприємства, щоб краще керувати та захищати цифрове робоче місце. Ми ідентифікуємо ІТ-активи на ПК, мобільних пристроях, у віртуалізованих інфраструктурах або в центрі обробки даних – незалежно від того, локальні вони чи хмарні. Ivanti покращує надання ІТ-послуг і знижує бізнес-ризики завдяки експертизі та автоматизованим процесам. Використовуючи сучасні технології на складі та в усьому ланцюжку постачання, Ivanti допомагає компаніям покращити свою здатність доставляти – без зміни серверних систем.