Зазвичай фішинг пояснюється лише теоретично. Експерти Kaspersky пояснюють атаку на живому прикладі. Поглиблений огляд фішингового веб-сайту та його спроб маскуватися під сканер електронної пошти та використовувати його для заманювання жертв.

Останніми роками регулярно з’являються новини про зараження корпоративних мереж (і програм-вимагачів загалом) через електронну пошту. Тож не дивно, що шахраї люблять використовувати страх перед такими атаками, щоб заволодіти обліковими даними електронної пошти компанії, обманом змушуючи співробітників компанії «сканувати» їхні поштові скриньки.

Цей трюк призначений для людей, які знають про потенційну загрозу зловмисного програмного забезпечення в електронних листах, але не знають, як із нею боротися. У будь-якому випадку команда ІТ-безпеки повинна пояснити співробітникам хитрощі шахраїв і на прикладах проілюструвати, на що співробітникам слід стежити, щоб не стати жертвами кіберзлочинців.

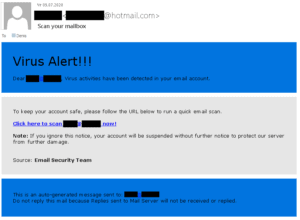

Замаскований фішинговий лист

Фішингова пошта: емоції та попередження використовуються для омани користувачів (Джерело: Kaspersky)

У цьому оманливому повідомленні використовується випробуваний і вірний прийом залякування жертви. Ви вже можете побачити знаки прямо в заголовку: тема «попередження про вірус» і три знаки оклику. Якими б незначними не здавалися розділові знаки, це, мабуть, перше, що повинно дати одержувачу зрозуміти, що щось може бути не так. Зайва пунктуація в робочому електронному листі є ознакою драми або непрофесіоналізму. У будь-якому випадку це дуже недоречно для сповіщення, яке хоче захистити вас від загрози.

Кожен одержувач повинен спочатку запитати себе, хто взагалі надіслав повідомлення. В електронному листі зазначено, що якщо одержувач не вживе жодних дій, обліковий запис буде призупинено. Логічно було б припустити, що його відправила або ІТ-служба, яка займається підтримкою поштового сервера компанії, або співробітники поштового провайдера.

де відбувається зараження

Однак слід зазначити, що жоден постачальник або внутрішня служба не вимагатиме від користувача будь-яких дій для сканування вмісту папки "Вхідні". Сканування відбувається автоматично на поштовому сервері. Крім того, «вірусна активність» рідко виникає в обліковому записі. Навіть якщо хтось надіслав вірус, одержувачу доведеться його завантажити та запустити. Зараження відбувається на комп’ютері, а не в обліковому записі електронної пошти.

Повертаючись до першого запитання: погляд на відправника повинен викликати дві тривоги. По-перше, електронний лист було надіслано з облікового запису Hotmail, а в законному сповіщенні вказано домен компанії чи постачальника. По-друге, повідомлення нібито надійшло від «команди безпеки електронної пошти». Якщо компанія одержувача використовує третю сторону, її ім’я має бути в підписі. А якщо поштовий сервер знаходиться в інфраструктурі компанії, сповіщення надходить від внутрішньої команди ІТ або служби безпеки ІТ. Дуже малоймовірно, що вся команда буде відповідати за безпеку електронної пошти.

Приховані URL-адреси в посиланні

Далі посилання. Більшість сучасних поштових клієнтів показують URL-адресу, приховану за гіперпосиланням. Якщо одержувача просять перейти до сканера електронної пошти, розміщеного в домені, який не належить ні вашій компанії, ні постачальнику послуг електронної пошти, це майже напевно фішинг.

Веб-сайт виглядає як якийсь онлайн-сканер електронної пошти. Для створення видимості автентичності він відображає логотипи ряду постачальників антивірусів. У заголовку навіть міститься назва компанії одержувача, що має усунути будь-які сумніви щодо того, чий це інструмент. Веб-сайт спочатку імітує сканування, а потім перериває його незвичайним повідомленням «Підтвердьте свій обліковий запис нижче, щоб завершити сканування електронної пошти та видалити всі заражені файли». Звичайно, для цього потрібен пароль облікового запису.

фішинговий сайт

Щоб визначити справжню природу веб-сайту, спочатку вивчіть вміст адресного рядка браузера. По-перше, як уже згадувалося, це не той домен. По-друге, URL-адреса, швидше за все, містить адресу електронної пошти одержувача. Це добре саме по собі - ідентифікатор користувача міг бути переданий через URL-адресу. Однак, якщо є сумніви щодо легітимності сайту, замініть адресу будь-якими символами (але збережіть символ @, щоб зберегти вигляд електронної адреси).

Веб-сайти цього типу використовують адресу, надану за посиланням у фішинговому електронному листі, щоб заповнити пропуски в шаблоні веб-сайту. Для експериментальних цілей ми використали неіснуючу адресу [захищено електронною поштою], а сайт належним чином замінив «вашу компанію» в назві сканера та всю адресу в назві облікового запису, після чого, очевидно, почав сканувати неіснуючі вкладення в неіснуючих електронних листах. Коли ми повторили експеримент з іншою адресою, ми виявили, що назви вкладень були однаковими під час кожного «сканування».

Фальшивий сайт видає себе за скан

Ще одне протиріччя полягає в тому, що сканер нібито сканує вміст поштової скриньки без аутентифікації. Тоді навіщо йому пароль? Але є способи та способи захистити своїх працівників.

Касперський ретельно проаналізував ознаки фішингу як в електронній пошті, так і на веб-сайті підробленого сканера. Якщо просто показати працівникам цю публікацію, вони матимуть приблизне уявлення про те, на що слід звернути увагу. Але це лише верхівка айсберга. Деякі фальшиві електронні листи є складнішими, і їх важче виявити.

Тому Kaspersky рекомендує постійно підвищувати обізнаність співробітників про останні кіберзагрози, наприклад, за допомогою нашої автоматизованої платформи Kaspersky Security Awareness Platform.

Крім того, використовуйте рішення безпеки, які здатні виявляти фішингові електронні листи на поштовому сервері та запобігати перенаправленню робочих станцій на фішингові сайти. Kaspersky Security для бізнесу може і те, і інше. Крім того, ми пропонуємо рішення, яке розширює вбудовані механізми захисту Microsoft Office 365.

Докладніше читайте в блозі на Kaspersky.com

Про Касперського Kaspersky — міжнародна компанія з кібербезпеки, заснована в 1997 році. Глибокий досвід Kaspersky у сфері аналізу загроз і безпеки служить основою для інноваційних рішень і послуг безпеки для захисту бізнесу, критичної інфраструктури, урядів і споживачів у всьому світі. Комплексне портфоліо безпеки компанії включає провідний захист кінцевих точок і низку спеціалізованих рішень і послуг безпеки для захисту від складних і нових кіберзагроз. Понад 400 мільйонів користувачів і 250.000 XNUMX корпоративних клієнтів захищені технологіями Касперського. Більше інформації про Kaspersky на www.kaspersky.com/