Подібно до того, як кіберзлочинці використовували пандемію за допомогою фішингових атак, пов’язаних із Короною, тепер вони намагаються зловживати темою вакцин, щоб викрасти гроші та особисту інформацію.

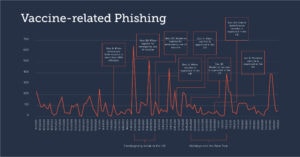

У грудні ФБР повідомило про спроби шахрайства, пов’язані з вакцинами проти COVID-19. Аналіз Barracuda, проведений у період з жовтня 2020 року по січень 2021 року, показав, що хакери все частіше використовують електронні листи, пов’язані з вакцинами, у своїх цілеспрямованих фішингових атаках.

Зростання атак з листопада 2020 року

Після того, як у листопаді 2020 року такі фармацевтичні компанії, як Pfizer і Moderna, оголосили про наявність вакцин, кількість пов’язаних з вакцинами фішингових атак зросла на 12 відсотків. До кінця січня середня кількість фішингових атак, пов’язаних із застосуванням вакцин, зросла на 26 відсотків порівняно з жовтнем. Під час святкового сезону цифри зрівнялися, як це характерно для нападів на бізнес.

Незважаючи на те, що більшість проаналізованих фішингових атак, пов’язаних із вакциною, були шахрайськими, виявилося два переважаючих типи фішингових атак із використанням тем, пов’язаних з вакциною: атаки на видавання себе за бренд і компрометація бізнес-електронної пошти.

Атаки через уособлення бренду

Тут кіберзлочинці використовували фішингові електронні листи, пов’язані з вакцинами, щоб видати себе за відомий бренд або організацію. Повідомлення містили посилання на фішинговий веб-сайт, який пропагував ранній доступ до вакцин, пропонував платні щеплення або навіть видавав себе за медичного працівника, який запитує особисту інформацію, щоб підтвердити право на вакцинацію.

Компроміс ділової електронної пошти

Зловмисники використовують компрометацію бізнес-електронної пошти (BEC), щоб видати себе за окремих осіб в організації або її ділових партнерів. Це була одна з найшкідливіших загроз електронної пошти за останні роки, яка коштувала організаціям понад 26 мільярдів доларів. Останнім часом ці цілеспрямовані атаки були зосереджені на питаннях, пов’язаних з вакцинами. Barracuda виявила атаки, під час яких кіберзлочинці видавали себе, наприклад, за співробітників, яким потрібна термінова послуга під час вакцинації, або спеціаліста з кадрів, який оголосив, що компанія забезпечила вакцини для своїх співробітників.

Зловживання зламаними обліковими записами

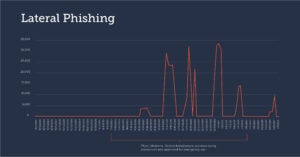

Кіберзлочинці використовують фішингові атаки, щоб зламати та захопити бізнес-акаунти. Потрапивши в компанію, досвідчені хакери проводять розвідку перед початком цілеспрямованих атак. У більшості випадків вони використовують ці законні облікові записи для масової розсилки фішингових і спам-кампаній якомога більшій кількості людей до того, як їх дії будуть виявлені та вони заблоковані з облікового запису.

Barracuda має можливість переглядати не тільки електронну пошту, що надходить із-за меж організації, але й внутрішні комунікації. Завдяки цьому можна відстежити шахрайські повідомлення, надіслані всередину, як правило, зі зламаних облікових записів. Дослідження показало, що латеральні фішингові атаки, пов’язані з вакцинами, зростають у той самий час, коли в усьому світі анонсуються та схвалюються основні вакцини проти COVID-19.

Запобіжні заходи проти фішингу, пов’язаного з вакцинами

1. Скептицизм щодо всіх електронних листів, пов’язаних із вакцинами

Деякі шахрайства електронною поштою включають пропозиції отримати вакцину проти COVID-19 раніше, занести вас у лист очікування або надіслати вакцину поштою. Користувачі не повинні клацати посилання або відкривати вкладення в цих електронних листах, оскільки вони зазвичай шкідливі.

2. Використання штучного інтелекту

Шахраї адаптують свою тактику електронної пошти, щоб обійти шлюзи та фільтри спаму. Ось чому важливо розгорнути рішення безпеки, яке виявляє та захищає від фішингових атак, включаючи атаки з видаванням за бренд, скомпрометовану ділову електронну пошту та захоплення облікового запису електронної пошти. Компанії повинні використовувати спеціально розроблену технологію, яка не покладається лише на пошук шкідливих посилань або вкладень. Використовуючи машинне навчання для аналізу звичайних шаблонів спілкування в організації, рішення може виявити аномалії, які можуть свідчити про атаку.

3. Захист від поглинання облікового запису

Компанії не повинні зосереджувати свій захист лише на зовнішніх електронних повідомленнях. Деякі з найбільш руйнівних і успішних фішингових атак походять із зламаних внутрішніх облікових записів. Тому слід переконатися, що шахраї не використовують компанію як базовий табір для цих атак. Знову ж таки, хорошим вибором є технологія, яка використовує штучний інтелект для виявлення зламаних облікових записів і вживає заходів у режимі реального часу, сповіщаючи користувачів і видаляючи шкідливі листи, надіслані зі зламаних облікових записів.

4. Навчання персоналу розпізнаванню нападів і звіту про них

Організації повинні надати своїм співробітникам найновіші тренінги щодо фішингу, пов’язаного з вакцинаціями, сезонним шахрайством та іншими потенційними загрозами. Слід переконатися, що співробітники можуть виявити останні атаки та знати, як негайно повідомити про них ІТ-відділ. Також рекомендується використовувати моделювання фішингу для електронної пошти, голосової пошти та SMS, щоб навчити користувачів виявляти кібератаки, перевірити ефективність навчання та визначити користувачів, які піддаються найбільшому ризику.

5. Сувора внутрішня політика запобігання шахрайству

Компанії повинні розробити та регулярно переглядати політику належного поводження з особистою та фінансовою інформацією. Вони можуть допомогти своїм співробітникам уникнути дорогих помилок, налаштувавши процедури для підтвердження всіх електронних запитів на перекази та зміни платежів. Підтвердження та/або схвалення кількома особами особисто або по телефону повинні вимагатися для всіх фінансових операцій.

Потік постійно нових фішингових кампаній не зменшиться найближчим часом. Однак за допомогою вищевказаних заходів організації можуть створити потужний багаторівневий захист із навчання працівників і технологій безпеки, щоб значно зменшити ризик цих атак.

Дізнайтесь більше на Barracuda.com[starboxid=5]