Нове дослідження Ivanti щодо управління виправленнями показує, що майже три чверті фахівців з ІТ-безпеки вважають встановлення виправлень занадто складним і трудомістким. Однак брак часу та нечітка пріоритезація вразливостей і виправлень наражає компанії на ризик кібератак.

Ivanti, платформа автоматизації, яка виявляє, керує, захищає та обслуговує ІТ-активи від хмари до краю, сьогодні оприлюднила результати дослідження виправлень. Згідно з цим, більшість (71%) фахівців з ІТ та безпеки вважають встановлення латок надто складним, громіздким і трудомістким. Коронапандемія також впливає на тему: 57% опитаних заявили, що віддалена робота збільшила складність і масштаби управління виправленнями. Не в останню чергу через це виправлення часто відходить на другий план, ніж інші завдання, як заявили 62% опитаних.

Згідно з опитуванням, патчі займають (надто багато) часу

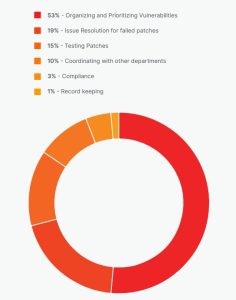

Але на що саме витрачають час служби безпеки під час встановлення виправлень? 53% респондентів відповіли, що управління критичними вразливими місцями та встановлення пріоритетів займає у них більшу частину часу. На другому місці – надання рішень для невдалих виправлень (19%), потім тестування виправлень (15%) і, нарешті, координація з іншими відділами (10%). Проблеми, з якими стикаються команди ІТ та безпеки під час встановлення виправлень, можуть бути причиною того, чому 49% респондентів вважають поточні протоколи керування виправленнями в їхніх організаціях недостатніми для ефективного зниження ризику.

Зловмисники прискорюються

У той же час темпи, з якими слабкі місця озброюються, продовжують зростати. Тому швидкість також є ключовим фактором захисту від атак. Щоб поглянути на це в перспективі, компаніям потрібно в середньому від 100 до 120 днів, щоб розгорнути доступний патч. Однак, згідно з аналізом Rand Corporation, суб’єктам загрози потрібно в середньому лише 22 дні з моменту виявлення вразливості, щоб розробити життєздатний експлойт.

Йоханнес Карл, експерт-менеджер з передпродажів – UxM & Security в Ivanti, оцінює дослідження: «Ці результати з’явилися в той час, коли команди ІТ і безпеки стикаються з проблемами «повсюдного робочого місця»: команди все більше працюють розподілено – у абсолютно новому вимір. У цьому контексті також зростає кількість атак програм-вимагачів, що має відповідні економічні та політичні наслідки. Більшість організацій не мають видимості або ресурсів, щоб співвіднести поточні загрози, такі як програми-вимагачі, з усіма пов’язаними експлуатованими вразливими місцями. Однак поєднання пріоритезації вразливостей на основі оцінки ризику та автоматизованого аналізу виправлень може виявити вразливості, які активно використовуються в поєднанні з програмами-вимагачами. Це дозволяє ІТ-командам і командам безпеки безперешкодно розгортати виправлення та вирішувати проблеми, які піддають організаціям ризик». Аналітична компанія Gartner називає управління вразливістю на основі ризиків одним із найважливіших проектів безпеки, до якого фахівцям з безпеки та управління ризиками потрібно підготуватися у 2021 році.

WannaCry спеціально атакувала системи без виправлень

Атака програми-вимагача WannaCry, яка зашифрувала приблизно 200.000 150 комп’ютерів у 2021 країнах, є яскравим прикладом серйозних наслідків, які можуть виникнути, якщо своєчасно не застосувати виправлення. Патч для вразливості, використовуваної програмою-вимагачем, існував кілька місяців до першої атаки, але багато організацій не впровадили його. І навіть зараз, через чотири роки, дві третини компаній досі не виправили свої системи. Незважаючи на це, атаки програм-вимагачів WannaCry все ще мучать організації по всьому світу; З січня по березень 53 року кількість організацій, постраждалих від програми-вимагача WannaCry, зросла на 500%. Для дослідження Іванті опитав понад XNUMX спеціалістів з ІТ та безпеки підприємств у Північній Америці та регіоні EMEA.

Більше на Ivanti.com

Про Іванті Сильна сторона Unified IT. Ivanti поєднує ІТ-технології з операційною системою безпеки підприємства, щоб краще керувати та захищати цифрове робоче місце. Ми ідентифікуємо ІТ-активи на ПК, мобільних пристроях, у віртуалізованих інфраструктурах або в центрі обробки даних – незалежно від того, локальні вони чи хмарні. Ivanti покращує надання ІТ-послуг і знижує бізнес-ризики завдяки експертизі та автоматизованим процесам. Використовуючи сучасні технології на складі та в усьому ланцюжку постачання, Ivanti допомагає компаніям покращити свою здатність доставляти – без зміни серверних систем.