Кіберзлочинці постійно впроваджують нові методи та тактики у своїх фішингових атаках, щоб обдурити жертв і обійти заходи безпеки. Barracuda визначила три нові тактики фішингу, які використовують кіберзлочинці:

Фішинг Google Translate, фішинг зображень і атаки на спеціальні символи.

Проаналізувавши дані про фішингові електронні листи в січні 2023 року, дослідники безпеки Barracuda виявили три нові тактики фішингу, які використовують кіберзлочинці: атаки, які зловживають посиланнями Google Translate, атаки з вкладеними зображеннями та атаки з використанням спеціальних символів. Інструкції з безпеки від Dr. Клаус Ґері, віце-президент і генеральний менеджер з безпеки мережі Barracuda Networks.

Нові фішингові електронні листи все ще рідкісні, але складні

Хоча обсяг цих атак дуже малий — на кожен тип атак припадає менше 11 відсотка фішингових атак, виявлених класифікаторами машинного навчання Barracuda — вони широко поширені, кожна вражає від 15 до XNUMX відсотків організацій. Таким чином, висока ймовірність того, що багато компаній можуть зустріти одне з цих шкідливих повідомлень до кінця року.

Системи, засновані на шлюзах, практично не забезпечують захисту від таких типів атак, і для захисту організацій від них знадобиться багато налаштувань і правил на основі контролю. Ці атаки є більш динамічними за своєю природою, де корисне навантаження може змінюватися під час доставки, як видно в атаках із використанням Перекладача Google. Ось більш детальний огляд трьох нових тактик і найкращих практик, які організації можуть використовувати для захисту від них.

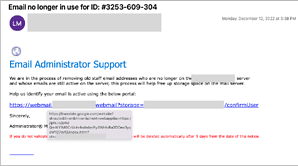

Атаки з використанням посилань Google Translate

🔎 За допомогою Google Translate жертви пересилаються за нерозпізнаним посиланням (Зображення: Barracuda).

Дослідники Barracuda спостерігають зростаючу кількість атак електронною поштою, які використовують служби Google Translate для приховування шкідливих URL-адрес. Ці атаки зазвичай називають фішингом Google translate, фішингом на основі перекладу або атаками на обман. Хоча лише 0,7 відсотка фішингових атак, виявлених класифікаторами машинного навчання Barracuda, використовували посилання Google Translate, 13 відсотків організацій отримали цей тип фішингових електронних листів. У середньому компанія отримує близько восьми таких електронних листів на місяць.

Google Translate є службою, яка найбільше зловживає, але аналітики безпеки також спостерігали подібні атаки, приховані за іншими популярними пошуковими системами. Атаки важко виявити, оскільки вони містять URL-адреси, які вказують на законний веб-сайт. У результаті багато технологій фільтрації електронної пошти залишаються непоміченими й потрапляють у поштові скриньки користувачів.

Атаки за допомогою довідки Google Translate важко виявити

У цих атаках кіберзлочинці використовують служби перекладу, щоб перекласти нешкідливу URL-адресу, яку потім надсилають своїм жертвам. Після доставки електронної пошти зловмисники змінюють корисне навантаження на шкідливий вміст, тому захист на основі шлюзу забезпечує низький рівень безпеки. Атаки також використовують погано розроблені сторінки HTML або непідтримувану мову, щоб обійти переклад. У цьому випадку Google просто повертає посилання на оригінальну URL-адресу, вказуючи, що він не може перекласти базовий веб-сайт. Користувачі, які помилково натискають сторінку, перенаправляються на веб-сайт, контрольований зловмисником.

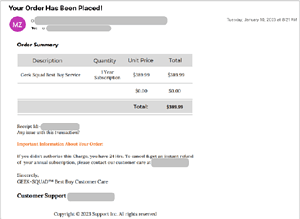

Нові атаки з вкладеними зображеннями

🔎 Використання фішингових атак на основі зображень, тут рахунок-фактура як зображення, є популярним, тому що багато атак з ними вдаються (Зображення: Barracuda).

Атаки на основі зображень зазвичай використовуються спамерами. Проте зараз зловмисники також починають використовувати зображення без тексту у своїх фішингових атаках. Ці зображення часто містять посилання для зворотного виклику або номер телефону, що призводить до фішингових атак.

Хоча лише 0,2 відсотка фішингових атак, виявлених класифікаторами машинного навчання Barracuda, були вкладеними зображеннями, 11 відсотків організацій отримали такий тип фішингових електронних листів. У середньому компанія отримує близько двох таких електронних листів на місяць. Оскільки ці атаки не містять тексту, традиційні шлюзи електронної пошти залишаються непоміченими, що полегшує зловмисникам доступ до своїх жертв. Більшість атак із вкладенням зображень, які виявили дослідники безпеки Barracuda, стосувалися підроблених рахунків-фактур, як у наступному прикладі:

Фішинг зображень здебільшого спрямований на бізнес

Нещодавно ці типи атак стали відомі як фішинг зображень або фішинг за зображенням. Вони набувають популярності серед злочинців, оскільки користувачі часто охочіше довіряють зображенню, яке, здається, походить із законного джерела. Оскільки заходи безпеки електронної пошти стали більш досконалими, кіберзлочинцям довелося розробити нові тактики, щоб уникнути виявлення. Фішингові атаки на основі зображень виявилися ефективним методом обходу цих заходів. Використання фішингових атак на основі зображень значно зросло за останнє десятиліття і, ймовірно, залишатиметься популярною тактикою для кіберзлочинців у майбутньому.

Використання спеціальних символів в атаках

Щоб уникнути виявлення, хакери часто використовують спеціальні символи, такі як кодові точки Unicode нульової ширини, знаки пунктуації, нелатинське письмо або пробіли. У той час як лише 0,4 відсотка фішингових атак, які виявили класифікатори машинного навчання Barracuda, використовували цей тип атак, дослідники безпеки Barracuda виявили, що 15 відсотків організацій отримали фішингові електронні листи, які таким чином неправильно використовували спеціальні символи. У середньому компанія отримує близько чотирьох таких шкідливих листів на місяць.

У вас є хвилинка?

Приділіть кілька хвилин для нашого опитування користувачів 2023 року та допоможіть покращити B2B-CYBER-SECURITY.de!Вам потрібно відповісти лише на 10 запитань, і у вас є шанс виграти призи від Kaspersky, ESET і Bitdefender.

Тут ви переходите безпосередньо до опитування

Виявлення цих атак може бути дуже складним, оскільки існують законні цілі для використання спеціальних символів, наприклад, у підписах електронної пошти. Рішення безпеки електронної пошти, яке використовує машинне навчання для виявлення того, чи є використання спеціальних символів шахрайством чи ні, є найкращим способом запобігти потраплянню цих загроз до користувачів.

Символи нульової ширини невидимі для читачів

У наступному прикладі показано кілька символів нульової ширини, які використовують зловмисники. Ці символи не бачать користувачі, які отримують повідомлення, але їх можна розпізнати в HTML:

Ці атаки зазвичай називають «омографними атаками» або просто «атаками без простору». Цей тип атаки зазвичай використовувався в typo-squatting, де зловмисник реєструє схожий на вигляд домен зі спеціальними символами, щоб обдурити одержувачів. Однак останнім часом їх все частіше використовують у тексті електронних листів, щоб змусити одержувачів повірити, що вони отримують електронні листи з законного джерела.

Більше атак, схожих на нові техніки

Атаки Punycode

Подібно до спеціальних символів або символів нульової ширини, атаки punycode використовують символи, відмінні від ASCII, у доменних іменах для створення підроблених URL-адрес, які імітують законні веб-сайти та розроблені, щоб обманом змусити користувачів ввести ім’я користувача та пароль або номер кредитної картки.

Атаки підробки URL-адрес

Ці атаки використовують схожі домени, які не обов’язково збігаються з реальними законними веб-сайтами чи компаніями. Як і під час атак Punycode, зловмисники створюють форми входу, які просять користувачів помилково ввести свої облікові дані або завантажити фальшиві файли, які встановлюють програми-вимагачі або шкідливі програми на локальний комп’ютер.

Напади навпочіпки

Це досить поширена техніка, проти якої шлюзові рішення забезпечують належний захист. У цьому випадку зловмисник може зареєструвати домен, наприклад yahooo.com, щоб видати себе за справжній веб-сайт Yahoo!.

Напади на водопій

У цьому типі атаки кіберзлочинці навмисно націлюються на групу користувачів через скомпрометований веб-сайт, який, як відомо, відвідує їх цільова аудиторія. Зловмисники вводять шкідливий код на веб-сайт і використовують його для викрадення облікових даних або іншої конфіденційної інформації та навіть встановлення зловмисного програмного забезпечення або програм-вимагачів.

Як компанії захищаються від нових фішингових атак

Адекватний захист електронної пошти

Необхідно переконатися, що захист електронної пошти сканує та блокує шкідливі посилання та вкладення. Їх часто важко виявити, і виявлення часто призводить до великої кількості помилкових спрацьовувань. Найкращі рішення включають аналіз машинного навчання, який вивчає контекст зображення та тему електронних листів і поєднує їх із даними відправника, щоб визначити, чи є атака чи ні.

навчання працівників

Важливо, щоб користувачі були навчені виявляти потенційні атаки та повідомляти про них. Фішингові атаки постійно розвиваються, тому важливо інформувати користувачів про нові типи атак. Команди безпеки повинні включати приклади цих атак у кампанії симуляції фішингу в організації та заохочувати користувачів завжди перевіряти ще раз, перш ніж натискати посилання чи ділитися своїми обліковими даними.

У випадку, якщо зловмисний електронний лист все-таки потрапить у папку "Вхідні" користувача, служби безпеки повинні мати під рукою інструменти виправлення, щоб швидко ідентифікувати та видалити всі екземпляри шкідливого електронного листа з папки "Вхідні". Автоматизоване реагування на інциденти може допомогти швидко реагувати до того, як атаки поширяться по всій організації. Захист від захоплення облікового запису також може відстежувати підозрілу активність облікового запису та сповіщати відповідальних осіб, якщо облікові дані було зламано.

Більше на Barracuda.com

Про Barracuda Networks Barracuda прагне зробити світ безпечнішим і вважає, що кожен бізнес повинен мати доступ до хмарних рішень безпеки для всього підприємства, які легко придбати, розгорнути та використовувати. Barracuda захищає електронну пошту, мережі, дані та програми за допомогою інноваційних рішень, які розвиваються та адаптуються на шляху клієнта. Понад 150.000 XNUMX компаній у всьому світі довіряють Barracuda, щоб вони могли зосередитися на розвитку свого бізнесу. Для отримання додаткової інформації відвідайте www.barracuda.com.